Обзор возможностей сервера удаленных рабочих столов 2022

Содержание:

- Создание коллекции сеансов и настройка политик доступа пользователей

- Пошаговая установка роли сервера удаленных рабочих столов через диспетчер серверов

- Удаленные рабочие столы на Windows Server 2022 от ZSC

- Конфигурация шлюза удаленных рабочих столов для безопасного подключения извне

Настройка безопасности получила особое внимание. Встроенные механизмы двухфакторной аутентификации, усиленные алгоритмы шифрования и централизованное управление политиками доступа помогают контролировать каждое подключение. Эти меры предотвращают несанкционированный доступ и минимизируют риски утечки данных при работе вне корпоративной сети.

Текущая редакция включает удобные инструменты автоматического развертывания. Через групповое управление можно централизованно настроить окружение для сотен пользователей за считаные минуты. Поддержка сценариев PowerShell ускоряет массовые операции, снижая нагрузку на администраторов.

Особое внимание стоит уделить новым алгоритмам сжатия. Они сокращают объем передаваемых данных без потерь качества, обеспечивая комфортную работу даже на низкоскоростных линиях. В сочетании с интеллектуальным кэшированием это позволяет снизить задержки и повысить отзывчивость интерфейса.

Создание коллекции сеансов и настройка политик доступа пользователей

Для создания новой коллекции сеансов необходимо открыть «Диспетчер управления службами» и перейти в раздел конфигурации подключений. В мастере добавления коллекции указывается имя группы, перечень машин, входящих в пул, а также задание параметров перенаправления устройств и управления файлами между клиентом и системой.

На этапе выбора хостов рекомендуется включить балансировку нагрузки и задать лимит на число активных подключений. Это предотвращает перегрузку отдельных узлов и поддерживает равномерное распределение сессий.

В разделе правил безопасности следует настроить параметры разрешений. Группы пользователей добавляются с указанием конкретных уровней доступа – например, только запуск приложений без возможности сохранения данных локально. Также можно задать фильтрацию по IP-адресам и времени суток, ограничивая подключение в заданные часы.

Для повышения контроля рекомендуется активировать принудительную политику завершения сеанса при превышении порога неактивности. Это исключает накопление «висячих» соединений и освобождает вычислительные ресурсы.

Дополнительно стоит задействовать механизмы многофакторной аутентификации через интеграцию с внешними провайдерами, что снижает риск несанкционированного входа.

После применения параметров конфигурацию целесообразно протестировать с учетной записью, включенной в список разрешенных. Это позволяет выявить скрытые конфликты в настройках и скорректировать права доступа до начала полноценной эксплуатации.

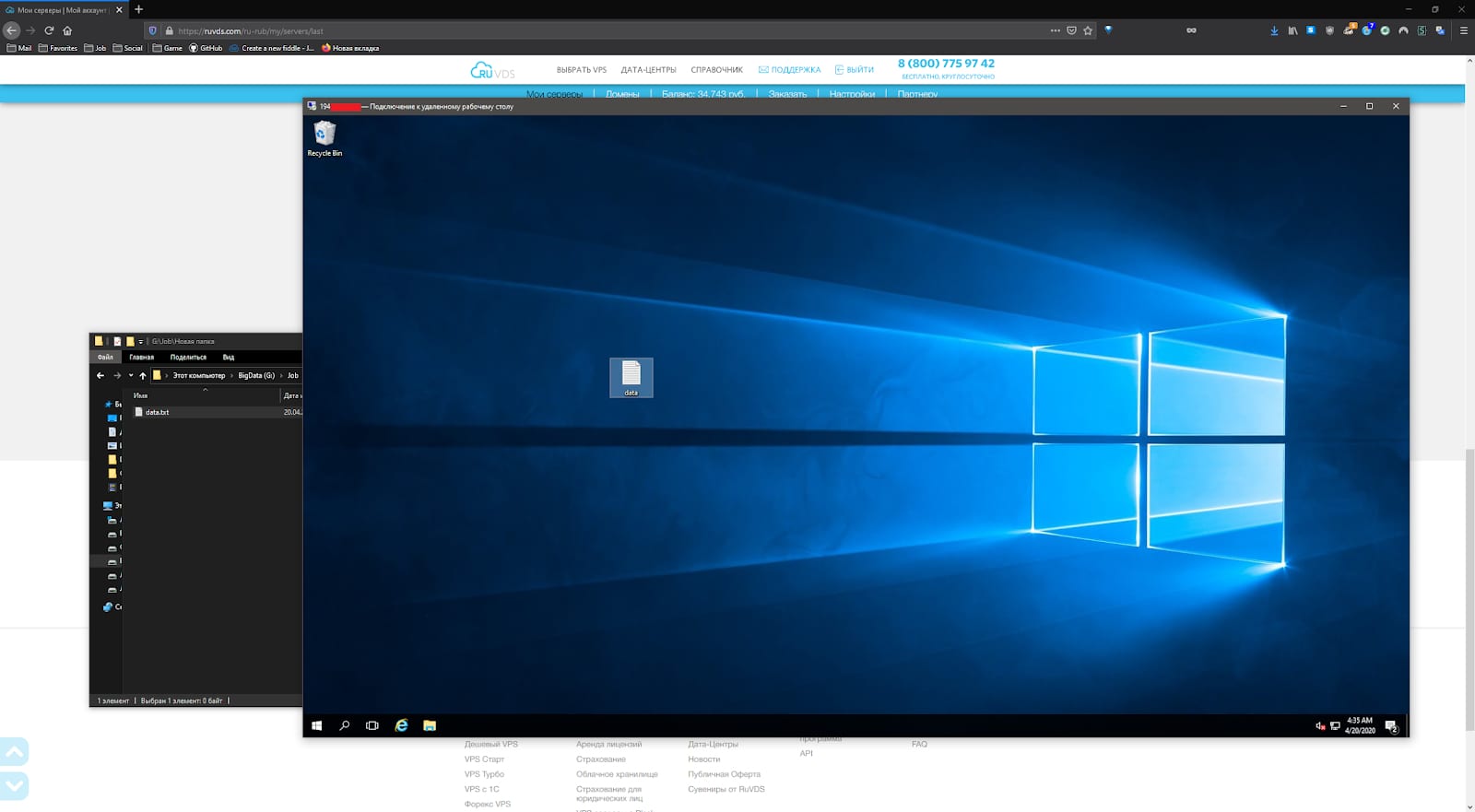

Пошаговая установка роли сервера удаленных рабочих столов через диспетчер серверов

Откройте диспетчер на целевой машине. В панели управления выберите пункт «Добавить роли и компоненты».

На этапе выбора типа установки укажите вариант «Установка на базе ролей или компонентов». Перейдите далее. На странице выбора целевой машины укажите нужный узел из доступного списка. В перечне доступных возможностей установите флажок напротив пункта «Услуги для удаленного доступа». В открывшемся окне подтверждения нажмите «Добавить компоненты»и продолжите настройку.

На этапе выбора служб выберите необходимые роли: «Управление подключениями», «Хост сеансов» и «Лицензирование». Подтвердите добавление сопутствующих элементов. Просмотрите раздел с сопутствующими параметрами и убедитесь, что активированы все требуемые элементы. Перед финальным шагом установите флажок «Перезапуск по необходимости», чтобы завершить развертывание без дополнительных запросов. Нажмите «Установить» и дождитесь завершения процесса. После завершения настройка готова к использованию.

Удаленные рабочие столы на Windows Server 2022 от ZSC

Компания ZSC предлагает надежное решение для бизнеса – удаленные рабочие столы, развернутые на базе Windows Server 2022. Это современная, безопасная и производительная среда для удаленной работы сотрудников, в которой все работает стабильно и централизованно.

Мы разворачиваем сервер в российских или зарубежных дата-центрах, настраиваем доступ по защищенным VPN-каналам, переносим все необходимые данные и обеспечиваем работу ваших привычных программ в удаленной инфраструктуре. Каждый сотрудник получает доступ к своему рабочему столу с любого устройства – безопасно, быстро и удобно.

Windows Server 2022предоставляет расширенные возможности безопасности, поддержку новых протоколов и высокую производительность даже при большом количестве пользователей. Мы усиливаем это комплексной настройкой системы, разграничением прав, резервным копированием, мониторингом и технической поддержкой 24/7.

Дополнительно реализуем функцию быстрого отключения сервера – по физической кнопке или через смартфон, если требуется моментально приостановить доступ.

Удаленный рабочий стол от ZSC – это надежная альтернатива локальной инфраструктуре, с максимальным контролем и минимальными рисками.

Оставьте заявку – и мы создадим для вас современный удаленный сервер на базе Windows Server 2022: с полным сопровождением, безопасностью и удобством работы.

Конфигурация шлюза удаленных рабочих столов для безопасного подключения извне

Для создания защищенного доступа извне требуется настройка специализированного шлюза. Первым шагом станет развертывание роли Remote Desktop Gateway через панель Server Manager. Необходимо указать сертификат с поддержкой шифрования TLS – без действующего сертификата соединение не будет считаться защищенным. Оптимально использовать сертификаты с длиной ключа не менее 2048 бит, выпущенные доверенным центром.

Далее следует настроить политику подключения. В консоли RD Gateway Manager необходимо создать правило авторизации, ограничивающее доступ по конкретным учетным записям и группам безопасности. Это исключает попытки несанкционированного входа. В разделе «Resource Authorization Policies» прописываются разрешенные внутренние узлы – рекомендуется задавать IP-адреса вручную, исключая широкие маски сети.

Сетевой экран должен пропускать только порт 443 TCP, все остальные подключения к шлюзу следует блокировать. В настройках сервера рекомендуется включить двойную проверку подлинности – например, с использованием OTP или смарт-карт.

Отдельное внимание стоит уделить аудиту. Включение расширенного журналирования в разделе Monitoring позволяет фиксировать не только успешные входы, но и отклоненные попытки с указанием IP-источника. Это упрощает последующий анализ и обнаружение подозрительных действий.

Дополнительно рекомендуется включить принудительное использование протокола TLS 1.2 и выше. Все устаревшие шифры и протоколы необходимо отключить через редактор групповой политики или реестр.

Совет:регулярно проверяйте настройки шлюза и обновляйте сертификаты до истечения срока действия. Применение слабых алгоритмов шифрования или устаревших сертификатов резко снижает уровень защиты.

Читайте также:

- Удаленный сервер 1С для работы бухгалтерии

- Удаленный сервер для 1С управления торговлей и учета

- Настройка сервера удаленных рабочих столов 2008

- Аренда удаленного рабочего сервера для бизнеса

- Аренда удаленного сервера для бизнеса и проектов

- Аренда удаленного сервера в Европе для бизнеса

- Аренда удаленного Windows сервера для работы и хостинга