Удаленный сервер Windows: настройка и подключение

Содержание:

- Удаленный сервер Windows: настройка и подключение

- Выбор и аренда удаленного сервера Windows у провайдера

- Удаленные серверы Windows от ZSC – готовая платформа для вашего бизнеса

- Подготовка сервера: установка и обновление Windows Server

- Настройка ролей и служб для удаленного доступа

- Создание и настройка учетных записей пользователей

- Подключение к удаленному серверу через RDP с разных устройств

- Настройка брандмауэра и ограничение доступа по IP

Сеть и порты. Оставляйте открытым только TCP/3389 или переносите службу на нестандартный порт и документируйте это в инвентаре. Ограничьте входящие правила брандмауэра по IP-диапазонам или разместите доступ за VPN. Вариант с пробросом RDP через TLS (с обязательной проверкой сертификата) снижает риск перехвата сессий.

Аутентификация и политики. Включите Network Level Authentication (NLA), требуйте сложные пароли длиной не менее 12 символов и задайте политику блокировки: блокировка после 5 неудачных попыток с автоматическим сбросом через 15 минут. Отключите вход под встроенным администратором по удаленному доступу и заведите отдельные учетные записи с минимальными правами.

Конфигурация ОС и мониторинг.Проверьте в реестре ключ HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\fDenyTSConnections (значение 0 – включено). Настройте централизованное обновление OS, включите сбор событий по RDP в журнале безопасности и заведите оповещения при множественных неудачных попытках. Для дополнительной защиты используйте двухфакторную аутентификацию (Azure MFA, Duo) или ставьте доступ через корпоративный шлюз.

Удаленный сервер Windows: настройка и подключение

Для управления рабочей станцией на виндовс через сеть требуется активировать службу RDP в параметрах системы. Откройте «Панель управления», перейдите в раздел «Система» и включите доступ по протоколу удаленного рабочего стола, указав разрешенных пользователей.

Проверьте, чтобы в брандмауэре был открыт порт 3389. Если используется внешний маршрутизатор, настройте переадресацию этого порта на внутренний IP-адрес машины. Для стабильной работы желательно назначить статический адрес в локальной сети.

На стороне клиента используйте приложение «Подключение к удаленному рабочему столу». Введите внешний IP и учетные данные. При необходимости, в параметрах клиента активируйте перенаправление локальных ресурсов, например, принтеров или буфера обмена.

Для дополнительной безопасности рекомендуется сменить стандартный порт RDP, использовать VPN-туннель или ограничить вход по IP-адресам через правила брандмауэра.

Выбор и аренда удаленного сервера Windows у провайдера

Перед арендой вычислительного узла на базе Виндовс следует проанализировать параметры оборудования и условия обслуживания, чтобы избежать потерь производительности и избыточных расходов.

- Оперативная память: для офисных приложений и баз данных среднего объема достаточно 8–16 ГБ, для ресурсоемких систем – от 32 ГБ.

- Процессор: выбирайте модели с частотой от 3 ГГц и поддержкой нескольких ядер; при интенсивной обработке данных – не менее 8 потоков.

- Накопители: для быстрой работы используйте SSD, при хранении архивов можно добавить HDD большого объема.

- Канал связи: пропускная способность от 100 Мбит/с и выше, низкая задержка особенно важна для онлайн-приложений.

- Лицензия Виндовс: уточните у провайдера, входит ли стоимость лицензии в тариф или оплачивается отдельно.

Сравните предложения нескольких компаний, обращая внимание на SLA, скорость реакции техподдержки и географическое расположение дата-центра – это влияет на задержку передачи данных и соответствие требованиям безопасности.

- Составьте список минимальных технических характеристик, исходя из задач.

- Запросите тестовый доступ, чтобы оценить стабильность и скорость работы.

- Проверяйте наличие резервного питания и системы бэкапов.

- Изучите условия масштабирования ресурсов без остановки сервиса.

Тщательная оценка всех параметров поможет выбрать оптимальную конфигурацию Виндовс-узла, обеспечивающую устойчивую работу и соответствующую вашим требованиям.

Удаленные серверы Windows от ZSC – готовая платформа для вашего бизнеса

Наша компания ZSC предлагает аренду удаленных серверов на базе Windows, обеспечивая полную готовность инфраструктуры к работе уже с первого дня. Мы подбираем оптимальную конфигурацию, устанавливаем и настраиваем операционную систему, переносим ваши данные и приложения, а также предоставляем удобный удаленный доступ для сотрудников.

Серверы Windows от ZSC размещаются в современных дата-центрах с круглосуточным мониторингом, защитой от сбоев и резервным копированием. Это гарантирует стабильную работу, высокий уровень безопасности и постоянную доступность бизнес-приложений.

Решения на базе Windows подходят для широкого спектра задач – от ведения бухгалтерии и управления клиентами до работы с корпоративными базами данных и специализированным софтом. Мы обеспечиваем сопровождение и поддержку на всех этапах, чтобы вы могли сосредоточиться на развитии бизнеса, а не на технических вопросах.

Оставьте заявку – и мы развернем для вас удаленный Windows-сервер, готовый к работе под ваши задачи.

Мы приготовили для вас готовые конфигурации удаленного сервера:

Воспользуйтесь нашим калькулятором и соберите свой удаленный сервер

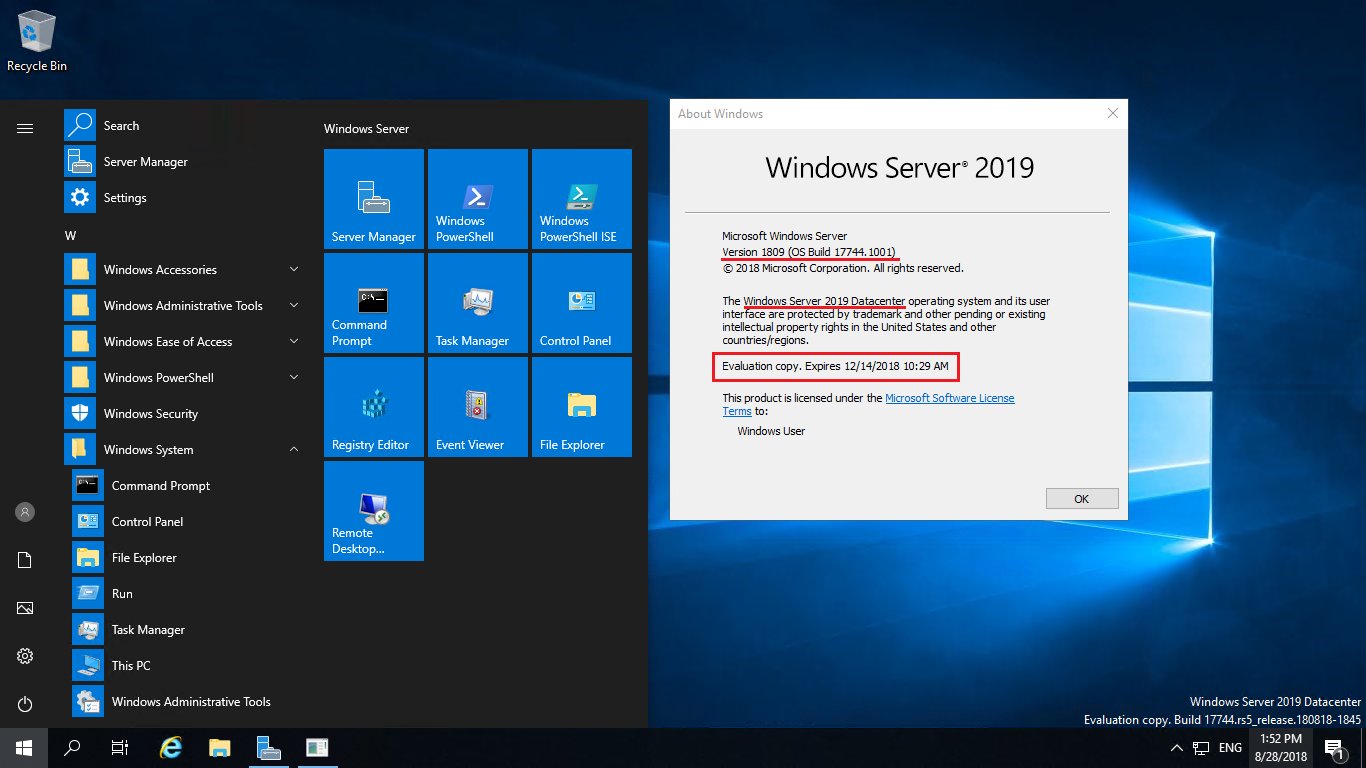

Подготовка сервера: установка и обновление Windows Server

Загрузочный носитель создается через официальный инструмент Media Creation Tool или с использованием ISO-образа. В BIOS/UEFI необходимо выставить приоритет загрузки с флеш-накопителя. После запуска установщика выбирается язык, часовой пояс и тип установки – «Полная» или «Только ядро» в зависимости от задач.

Сразу после установки важно выполнить проверку доступных пакетов обновлений через Центр обновления и установить их все, включая необязательные, связанные с безопасностью и драйверами. Для автоматизации рекомендуется настроить регулярную проверку обновлений и перезапуск по расписанию в периоды минимальной нагрузки.

При работе в удаленном режиме стоит обеспечить защищенный канал связи, а также ограничить доступ к управляющим портам с помощью брандмауэра и списков разрешенных IP-адресов.

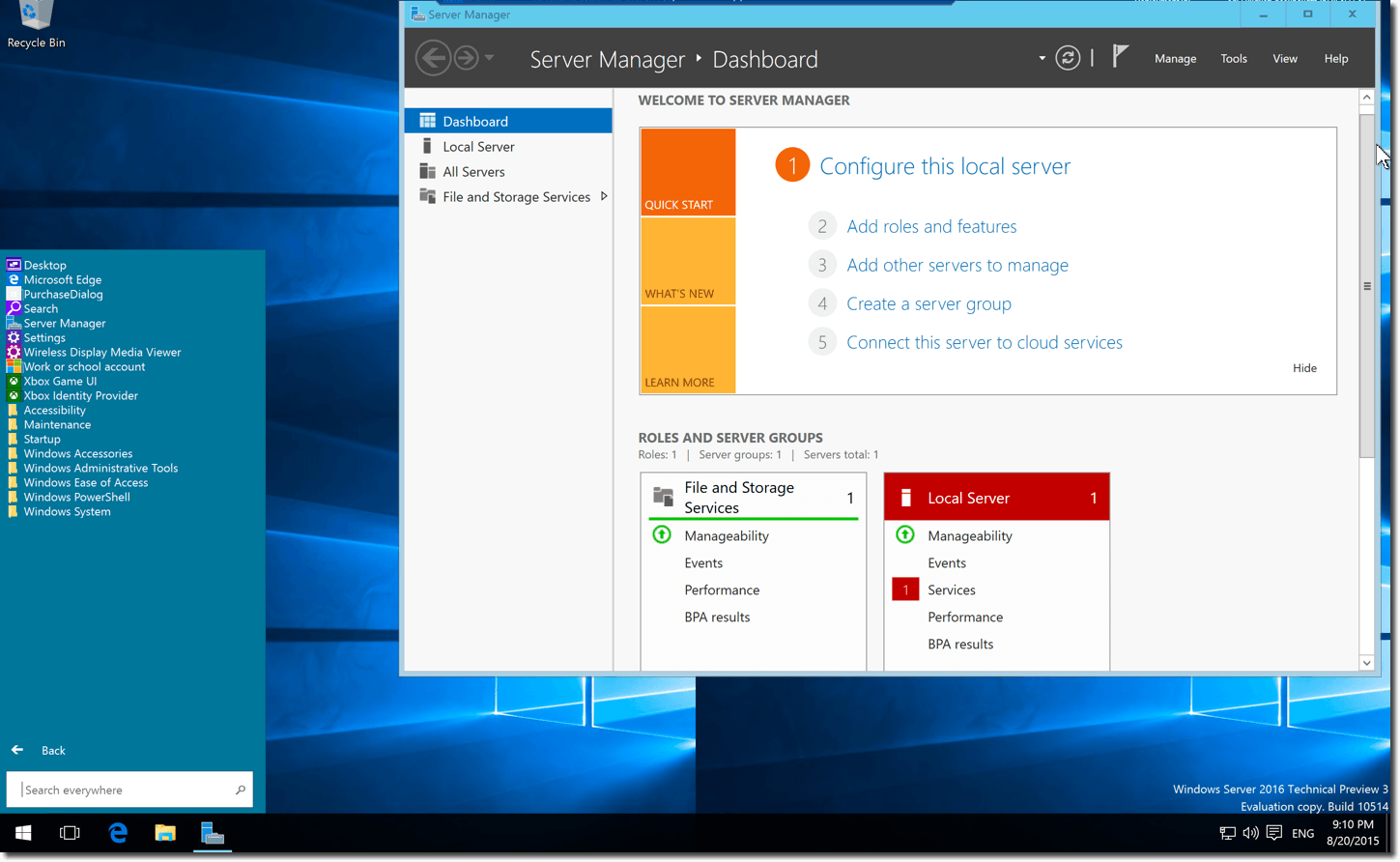

Настройка ролей и служб для удаленного доступа

Для организации безопасного входа через сетевое соединение в виндовс-системе необходимо активировать роль «Службы удаленных рабочих столов». Это выполняется через «Диспетчер сервера» в разделе добавления ролей и компонентов.

После выбора нужной роли стоит подключить необходимые службы: «Хост сеансов удаленных рабочих столов» для предоставления интерактивных сессий, «Лицензионный менеджер» для управления активацией, а также «Шлюз удаленных рабочих столов» для передачи трафика через защищенный канал.

В параметрах безопасности рекомендуется включить проверку уровня шифрования, применить протокол TLS, а в брандмауэре разрешить трафик на порту 3389 или использовать нестандартный порт для снижения риска несанкционированного доступа.

Для разграничения прав применяют группы пользователей с заданными политиками, ограничивая доступ к конкретным приложениям или ресурсам. При необходимости настраивают многофакторную аутентификацию для повышения защиты.

Создание и настройка учетных записей пользователей

Для управления доступом к рабочей среде на базе виндовс применяются учетные записи с разными правами. Правильная организация структуры пользователей позволяет контролировать права на файлы, папки и приложения.

- Откройте консоль управления локальными пользователями и группами с помощью команды lusrmgr.msc через меню «Выполнить» (Win + R).

- В разделе «Пользователи» создайте новую запись: выберите «Новый пользователь», задайте имя, пароль и снимите флажок «Пользователь должен сменить пароль при следующем входе», если это не требуется.

- Определите принадлежность к группам. Чаще всего используются:

- Администраторы– полный доступ к системе;

- Пользователи – ограниченный набор действий;

- Гости – минимальные права, временный доступ.

- Для удаленный работы настройте пароль так, чтобы он соответствовал политике безопасности: длина от 8 символов, использование заглавных и строчных букв, цифр и специальных символов.

- При необходимости ограничьте вход по времени или запретите повторные попытки при неверном пароле через локальную политику безопасности (secpol.msc).

Регулярно проверяйте список учетных записей и удаляйте неиспользуемые, чтобы снизить риск несанкционированного доступа.

Подключение к удаленному серверу через RDP с разных устройств

Для работы с RDP на ноутбуках и ПК под виндовс достаточно запустить стандартное приложение «Подключение к удаленному рабочему столу», указать IP-адрес узла, имя пользователя и пароль. При необходимости можно изменить порт по умолчанию через параметры клиента или файрвол.

На macOS используется Microsoft Remote Desktop, доступный в App Store. После установки указывается адрес узла и учетные данные, при желании – конфигурация экрана и перенаправление локальных папок.

На смартфонах и планшетах Android и iOS применяется мобильная версия Microsoft Remote Desktop. Для стабильной работы стоит включить аппаратное ускорение графики и отключить фоновые приложения, потребляющие трафик.

В Linux-средах подходят утилиты Remmina или FreeRDP. При их использовании задается IP-адрес, логин, порт и выбирается протокол RDP. Для повышения безопасности рекомендуется включить шифрование уровня TLS.

При работе с разных площадок целесообразно проверять стабильность интернет-канала, использовать VPN при подключении из публичных сетей и хранить учетные данные в менеджере паролей с поддержкой двухфакторной аутентификации.

Настройка брандмауэра и ограничение доступа по IP

Для управления доступом к системе на платформе виндовс требуется скрупулезная работа с встроенным защитным модулем – брандмауэром. Контроль ведется через создание правил, которые регламентируют входящие и исходящие соединения на основе IP-адресов и портов.

Чтобы сузить круг адресов, которым разрешено взаимодействие, необходимо перейти к разделу "Дополнительные параметры брандмауэра". Здесь задаются политики фильтрации, которые включают список разрешенных или запрещенных IP. В качестве примера – ограничение доступа только с определенных подсетей:

Действие | Описание | Пример IP-диапазона |

Разрешить входящие | Добавить правило с указанием источника | 192.168.1.0/24 |

Запретить все прочие | Создать правило с блокировкой по умолчанию | Все остальные IP |

Рекомендуется использовать IP-фильтрацию в сочетании с конкретными портами службы, например, 3389 для протокола RDP. Это уменьшит поверхность атаки и предотвратит попытки доступа из нежелательных сегментов сети.

Также важно задать корректные исключения для внутренних подсетей, чтобы не блокировать легитимный трафик. Проверка созданных правил выполняется через утилиту командной строки netsh или графический интерфейс управления брандмауэром.

Мониторинг и регулярный аудит созданных фильтров обеспечит стабильность работы и защиту от несанкционированных вмешательств.

Читайте также:

- Сервер для работы через удаленные терминалы

- Как настроить удаленный FTP сервер

- Подключение к удаленному серверу Windows 10

- Как выбрать удаленный сервер для своих задач