Подключение к удаленному серверу Windows 10

Содержание:

- Проверка совместимости и подготовка системы

- Проверка версии Windows 10 и наличия функции удаленного рабочего стола

- Включение удаленного доступа через настройки системы

- Удаленный сервер с Windows 10 от ZSC – комфорт и привычный интерфейс для вашего бизнеса

- Настройка разрешений для учетных записей пользователей

- Открытие необходимых портов в брандмауэре Windows

- Подключение к серверу с помощью клиента удаленного рабочего стола

- Решение распространенных проблем при подключении

В этой инструкции рассмотрены основные этапы настройки и подключения к удаленному рабочему столу Windows 10. Вы узнаете, как проверить совместимость вашей системы, включить необходимые службы, настроить безопасность и открыть доступ для удаленного подключения. Также представлены рекомендации по защите соединения и устранению типичных проблем.

Проверка совместимости и подготовка системы

Рекомендуемые параметры безопасности: оставьте стандартный порт 3389 только для внутренней сети; для доступа из интернета – используйте VPN или перенаправление через TLS-терминал. Для принудительной проверки безопасности на уровне сети включите Network Level Authentication: в свойствах удаленного доступа отметьте «Allow connections only from computers running Remote Desktop with Network Level Authentication» либо выполните PowerShell: Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name 'UserAuthentication' -Value 1.

Если требуется ограничить доступ по IP, создайте правило брандмауэра с указанием удаленных адресов: New-NetFirewallRule -DisplayName 'RDP from office' -Direction Inbound -Protocol TCP -LocalPort 3389 -RemoteAddress 203.0.113.5 -Action Allow. Для групповой политики укажите список разрешенных пользователей и отключите администраторские аккаунты без пароля. Используйте сложные пароли и, при возможности, двухфакторную аутентификацию через VPN-шлюз или сторонние решения MFA.

Перед открытием внешнего доступа выполните контрольный тест в локальной сети: запустите на клиенте mstsc /v:адрес_хоста и проверьте вход по учетной записи с правом на удаленный доступ. Документируйте изменения (ключи реестра, правила брандмауэра, измененные порты) и сохраняйте резервную копию реестра: reg export HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server backup-reg.reg.

Проверка версии Windows 10 и наличия функции удаленного рабочего стола

Win+R → введите winver – откроется окно с точной версией и сборкой (пример: 10.0.19045). Запишите значение «Build» и «Version» для сопоставления с требованиями удаленного доступа.

Альтернативно в PowerShell выполните: (Get-CimInstance Win32_OperatingSystem).Caption; (Get-CimInstance Win32_OperatingSystem).Version – первая строка покажет редакцию (Home / Pro / Enterprise), вторая – номер сборки.

Наличие хоста для удаленного рабочего стола зависит от редакции: в редакциях Pro и Enterprise служба встроена; в Home – нет полноценного хост-модуля, только клиент. Для быстрого обзора используйте команду PowerShell: (Get-CimInstance Win32_OperatingSystem).ProductType – значение 1 = рабочая станция (обычно Home/Pro), 2/3 = серверные варианты.

Редакция | Хост RDP | Действие |

Pro / Enterprise | Есть | Откройте «Параметры» → «Система» → «Удаленный рабочий стол» и переключите тумблер, чтобы включить хост; или SystemPropertiesRemote для классического окна. |

Home | Нет (по умолчанию) | Используйте альтернативы (VNC/AnyDesk) или обновите редакцию до Pro для штатного хоста RDP. |

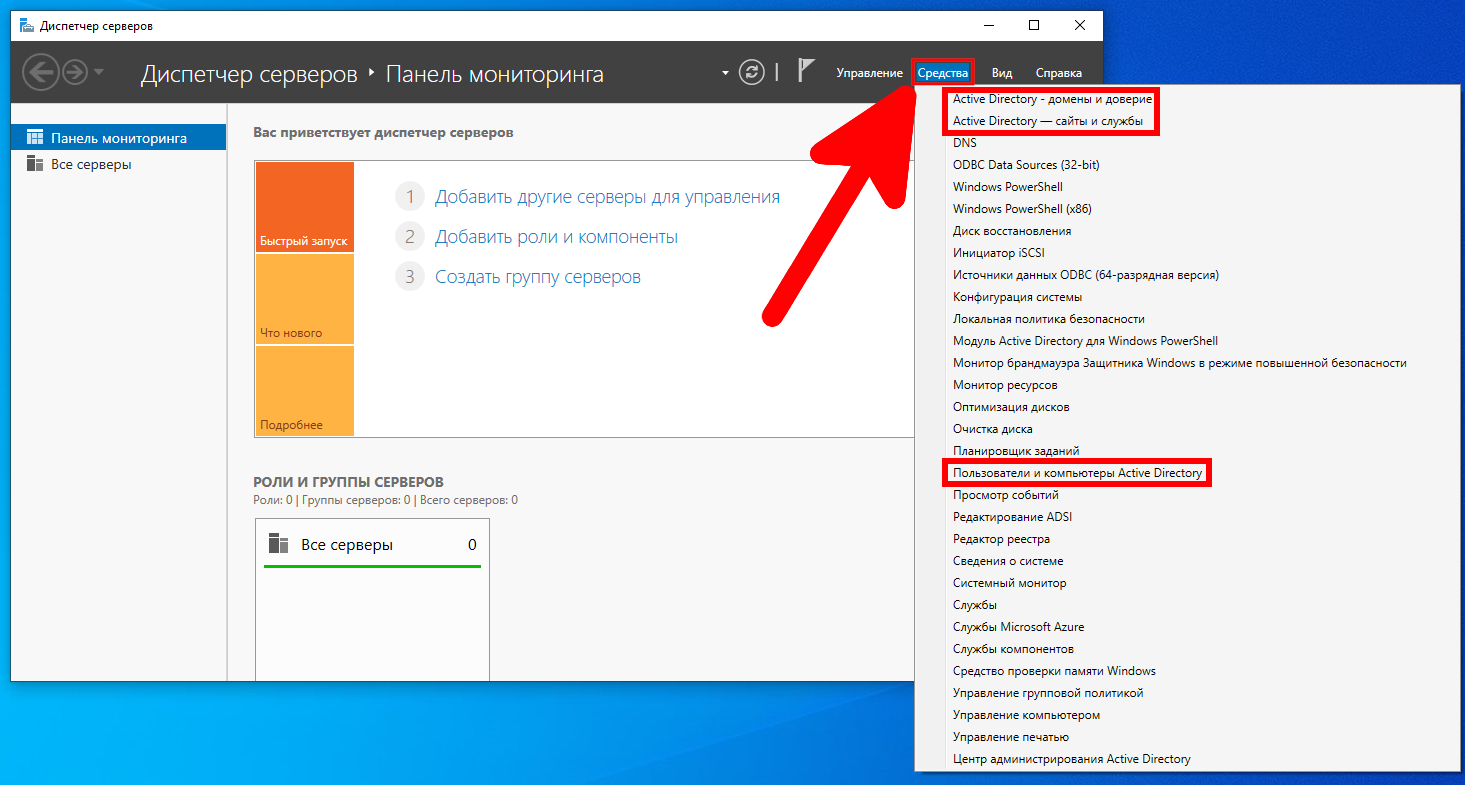

Server (если применяется) | Есть | Настройте роли и удаленные сеансы через диспетчер серверов и политики на уровне групп. |

Проверка состояния службы и разрешений через PowerShell: Get-Service -Name TermService – статус должен быть «Running». Проверка реестра для разрешения подключений: Get-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -Name fDenyTSConnections – значение 0 означает, что прием разрешен.

Проверка правила брандмауэра: Get-NetFirewallRule -DisplayGroup 'Remote Desktop' | Select-Object DisplayName,Enabled,Profile. Если правило отключено, включите командой Enable-NetFirewallRule -DisplayGroup 'Remote Desktop'.

Если требуется дистанционно включить прием (удаленный доступ заблокирован локально), используйте PowerShell с правами администратора: Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -Name fDenyTSConnections -Value 0 и затем убедитесь в включенном правиле брандмауэра; при необходимости выполнить перезапуск службы: Restart-Service -Name TermService.

Ключевая проверка безопасности: убедитесь, что авторизация по сети включена (в «Свойства системы» → «Удаленный» – пункт «Разрешить подключения только с использованием сетевой аутентификации (NLA)») и что для учетных записей настроены надежные пароли или двуфакторная защита.

Включение удаленного доступа через настройки системы

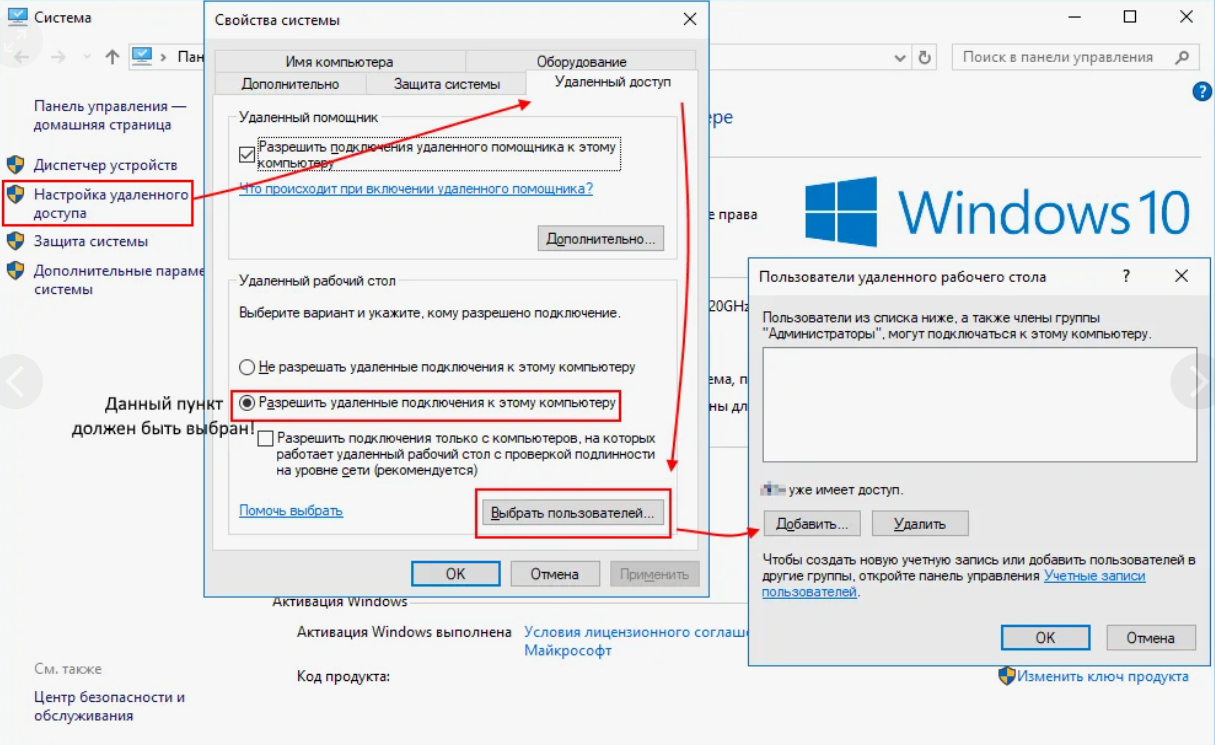

Откройте панель управления и перейдите к разделу «Система». В меню слева выберите пункт «Дополнительные параметры системы». В открывшемся окне найдите вкладку «Удаленный доступ».

В блоке, отвечающем за подключения, установите флажок напротив опции, позволяющей включить удаленный доступ к компьютеру. Убедитесь, что для входа используется учетная запись с надежным паролем.

В параметрах сетевого профиля оставьте доступ активным только в частных сетях. Для работы с системой Windows 10 рекомендуется дополнительно настроить брандмауэр, разрешив входящие подключения по протоколу RDP на нужных портах.

После применения изменений проверьте, что служба удаленного рабочего стола запущена в диспетчере служб и установите ограничение на количество одновременных сессий для повышения безопасности.

Удаленный сервер с Windows 10 от ZSC – комфорт и привычный интерфейс для вашего бизнеса

Компания ZSC предлагает удаленные серверы с предустановленной операционной системой Windows 10, предоставляя пользователям удобный и знакомый интерфейс для работы из любой точки. Наши решения идеально подходят для компаний, которым важна стабильность, производительность и безопасность при удаленном доступе к рабочему месту.

Мы обеспечиваем полный комплекс услуг: подбор оптимальной конфигурации, установку и настройку Windows 10, перенос данных и программ, а также техническую поддержку на всех этапах эксплуатации. Серверы размещаются в современных дата-центрах с надежным резервным копированием и круглосуточным мониторингом.

Удаленный сервер с Windows 10 от ZSC позволяет сотрудникам работать с привычным окружением без снижения скорости и качества работы, обеспечивая безопасность и централизованное управление.

Оставьте заявку – и мы поможем создать эффективную и удобную рабочую среду с Windows 10, доступную из любой точки мира.

Мы приготовили для вас готовые конфигурации удаленного сервера:

Воспользуйтесь нашим калькулятором и соберите свой удаленный сервер

Настройка разрешений для учетных записей пользователей

Для управления доступом к удаленный системе на базе windows 10 требуется точная настройка прав учетных записей. Это позволяет ограничить или расширить возможности конкретных пользователей, исключив риск несанкционированных изменений.

- Откройте консоль управления: нажмите Win+R, введите lusrmgr.msc и подтвердите действие.

- В разделе Пользователи выберите нужную учетную запись и откройте ее свойства.

- Перейдите на вкладку Членство в группах, чтобы добавить или удалить пользователя из административных или ограниченных групп.

- Для настройки отдельных привилегий запустите secpol.msc и используйте параметры Локальные политики → Назначение прав пользователя.

Рекомендуется включить доступ только к тем функциям, которые реально необходимы. Например, оператору службы поддержки можно выдать разрешение на завершение сеансов, но запретить изменение параметров системы.

- Группа Администраторы – полный контроль над всеми ресурсами.

- Группа Пользователи удаленного рабочего стола – доступ к сеансам без права изменения конфигураций.

- Группа Пользователи – минимальный набор функций для работы.

После внесения изменений перезапустите удаленный доступ, чтобы новые настройки вступили в силу.

Открытие необходимых портов в брандмауэре Windows

Для предоставления стабильного доступ к удаленный системе требуется разрешить трафик на определенных портах. Стандартный порт для службы удаленного рабочего стола – 3389/TCP. Чтобы включить его, в консоли управления брандмауэром выберите раздел «Правила для входящих подключений» и создайте новое правило.

В параметрах правила укажите тип подключения «TCP», порт 3389, действие «Разрешить», а в профилях активируйте «Частный» и «Публичный». Для повышения безопасности ограничьте доступ по IP-адресам, которые будут подключаться к системе.

Если к серверу планируется доступ через нестандартный порт, добавьте соответствующее правило с его номером. Это позволит минимизировать риск сканирования и снизить количество автоматических попыток подключения.

Подключение к серверу с помощью клиента удаленного рабочего стола

Краткие требования перед началом: версия ОС – 10; учетная запись с правами локального администратора или членство в группе "Remote Desktop Users"; открытый порт 3389 на межсетевом экране или перенаправление через VPN/SSH; статический IP или DNS-имя для хоста.

- Включить прием сеансов: из интерфейса "Система → Параметры удаленного доступа" активируйте разрешение входа по протоколу удаленного рабочего стола (галочка "Allow connections" – при желании включите только NLA).

- Через PowerShell (запуск от админа) выполнить: Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -Name 'fDenyTSConnections' -Value 0 – это разрешит доступ к удаленному рабочему столу на 10.

- Открыть правила межсетевого экрана: Enable-NetFirewallRule -DisplayGroup 'Remote Desktop' – если используется сторонний Фаервол, создайте правило TCP 3389 входящее только с доверенных подсетей.

- Добавить пользователя в локальную группу для доступа: net localgroup 'Remote Desktop Users' <имя_пользователя> /add.

- Если публичный доступ нежелателен – включите туннель через VPN или проброс через SSH; при пробросе порта замените 3389 на нестандартный порт и ограничьте источники по IP.

- На клиенте введите адрес хоста (IP или DNS) и порт (если нестандартный): формат host:3389.

- Выберите сохранение учетных данных только при доверии к устройству; при первой попытке отключайте общий доступ к буферу обмена и дискам, если это не нужно.

- Для усиления безопасности включите требование NLA в настройках удаленного рабочего стола и используйте учетные записи с длинными паролями и двухфакторной аутентификацией на этапе VPN.

Проверка работоспособности: с клиента выполните telnet <адрес> 3389 или Test-NetConnection -ComputerName <адрес> -Port 3389. Если порт закрыт – проверьте правила фаервола и проброс на маршрутизаторе. Журналы событий хоста находятся в "Просмотр событий" → "Приложение и служебные журналы" → "TerminalServices-*" для диагностики отказов аутентификации.

Рекомендации по доступу: ограничьте список пользователей, включите журнал входов, периодически проверяйте обновления безопасности для 10 и используйте уникальные учетные данные для каждого оператора.

Решение распространенных проблем при подключении

Если к удаленный рабочей станции нет доступа, проверьте, активна ли функция RDP. Для этого откройте параметры системы, выберите раздел, отвечающий за удаленные подключения, и убедитесь, что опция включить удаленный вход включена.

При отказе соединения по сети 10/100/1000 Мбит/с убедитесь, что брандмауэр не блокирует порт 3389. В случае ограничения трафика на маршрутизаторе добавьте правило для разрешения обращения к серверу по указанному порту.

Если запрос к серверу отклоняется из-за неверных учетных данных, проверьте, совпадает ли имя пользователя с форматом, установленным в политике безопасности, и не истек ли срок действия пароля.

При работе через VPN убедитесь, что туннель построен корректно: проверьте маршрут до удаленный адреса и отсутствие конфликтов IP-сетей между локальным сегментом и сетью, где расположен сервер.

Если сессия обрывается через короткое время, измените настройки тайм-аута в групповой политике или на самом сервере, увеличив допустимый период бездействия.

Читайте также:

- Сервер для работы через удаленные терминалы

- Как настроить удаленный FTP сервер

- Удаленный сервер Windows: настройка и подключение

- Как выбрать удаленный сервер для своих задач