Основные аспекты безопасности периметра сети

Содержание:

- Физическая защита сетевых рубежей

- Методы предотвращения несанкционированного доступа

- Инструменты мониторинга сетевой активности

- Преимущества многоуровневой системы безопасности

- Роль межсетевых экранов в защите периметра

- Анализ уязвимостей и их устранение

- Вопрос-ответ

Комплексный подход к обеспечению устойчивости инфраструктуры предполагает использование как программных, так и аппаратных методов. Это позволяет снизить вероятность проникновения нежелательных элементов в рабочую среду. Необходимо организовать грамотное распределение ответственности между различными уровнями защиты.

Эффективная оборонительная стратегия требует постоянного мониторинга уязвимостей и своевременной адаптации к новым вызовам. Только так можно поддерживать стабильную и надежную работу ключевых компонентов систем.

Физическая защита сетевых рубежей

Физические меры защиты инфраструктуры играют ключевую роль в предотвращении несанкционированного доступа и сохранении целостности критически важных элементов. Эти действия направлены на ограничение прямого проникновения посторонних лиц к оборудованию и предотвращение угроз для стабильной работы систем.

Методы | Описание |

Ограждения | Использование физических барьеров для ограничения доступа к устройствам и центрам обработки данных. |

Контроль доступа | Применение систем идентификации для ограничения входа в помещения, где расположены ключевые элементы инфраструктуры. |

Видеонаблюдение | Установка камер для мониторинга критических зон и фиксации подозрительных действий. |

Аутентификация | Использование многофакторных решений для подтверждения личности пользователя. |

Захват пакетов | Позволяет анализировать передаваемые данные в реальном времени |

Методы предотвращения несанкционированного доступа

Современные решения для защиты информационных ресурсов ориентированы на контроль доступа, который позволяет минимизировать риски и обеспечить стабильную работу системы. Грамотно организованные меры позволяют предотвратить проникновение посторонних лиц и снизить вероятность инцидентов, связанных с несанкционированными попытками вмешательства.

Основные методы, которые применяются для блокировки попыток доступа к закрытым данным, включают в себя использование технологий аутентификации, мониторинга и ограничения прав пользователей. Эти инструменты помогают выявлять подозрительную активность и оперативно реагировать на возможные угрозы.

Инструменты мониторинга сетевой активности

Современные организации стремятся к поддержанию эффективного контроля над происходящими процессами в инфраструктуре. Использование специальных решений для отслеживания различных аспектов обмена данными позволяет выявлять аномалии и оперативно реагировать на них, предотвращая нежелательные последствия.

Существует множество инструментов, которые помогают следить за состоянием и качеством коммуникационных каналов. Эти средства варьируются по возможностям, позволяя собирать, анализировать и представлять данные для упрощённого восприятия.

Преимущества многоуровневой системы безопасности

Многоуровневая структура защиты предлагает комплексный подход к сохранению целостности и стабильности инфраструктуры. Ее основная задача – создание многоступенчатой защиты, которая способна предотвратить различные угрозы на разных уровнях, минимизируя риски и обеспечивая надежную работу всей системы.

- Повышенная надежность благодаря использованию нескольких слоев защиты.

- Эффективная защита от разнообразных угроз за счет использования различных механизмов и методов.

- Минимизация рисков благодаря распределению функций между различными уровнями контроля.

- Гибкость системы позволяет адаптироваться к новым вызовам и оперативно реагировать на потенциальные риски.

- Снижение нагрузки на каждый отдельный элемент инфраструктуры, что способствует стабильной работе всех компонентов.

Роль межсетевых экранов в защите периметра

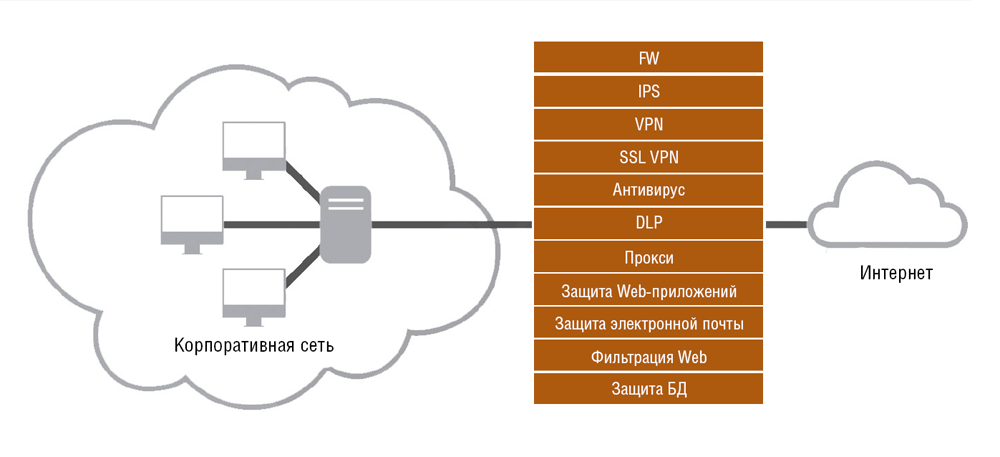

Межсетевые экраны играют важную роль в фильтрации трафика и предотвращении несанкционированного доступа к важным ресурсам. Их основная задача – управление потоками данных, проходящих через границу инфраструктуры, что способствует контролю над возможными угрозами.

Фильтрация пакетов – один из ключевых механизмов, используемых межсетевыми экранами. Это позволяет ограничить прохождение определенных типов информации, что снижает риск проникновения потенциально опасных данных в защищаемую инфраструктуру.

Также межсетевые экраны выполняют мониторинг трафика, позволяя своевременно реагировать на подозрительные активности. Это способствует предотвращению попыток получить доступ к критическим компонентам системы.

Анализ уязвимостей и их устранение

Первым шагом является детальное изучение всех элементов, которые могут стать целями для злоумышленников. Необходимо регулярно проводить тестирование и оценку текущего состояния, чтобы выявить слабые звенья. Это помогает определить, где могут возникнуть проблемы и как минимизировать вероятность их возникновения.

После того как уязвимости обнаружены, важным этапом становится их устранение. Для этого применяются различные методы, такие как обновление программного обеспечения, внедрение дополнительных мер контроля и регулярные проверки на предмет новых рисков. Внедрение таких решений помогает снизить вероятность инцидентов и повысить надежность всей системы.

Вопрос-ответ

Что такое безопасность периметра сети?

Безопасность периметра сети – это комплекс мер и технологий, направленных на защиту границ корпоративной сети от внешних угроз. Важными элементами этой защиты являются межсетевые экраны, системы предотвращения вторжений и мониторинг сетевого трафика.

Какие основные меры можно принять для защиты сетевого периметра?

Основные меры по защите периметра включают установку надежного межсетевого экрана, использование систем обнаружения и предотвращения атак, сегментацию сети, а также регулярное обновление программного обеспечения и мониторинг активности пользователей.

Что такое периметр сети и почему его безопасность так важна?

Периметр сети – это граница между внутренней сетью организации и внешним миром, включая интернет. Его безопасность важна, потому что именно через этот периметр чаще всего происходят попытки несанкционированного доступа к сетевым ресурсам. Уязвимости на этом уровне могут привести к утечкам данных, потере конфиденциальности и финансовым потерям. Защита периметра включает использование различных технологий, таких как межсетевые экраны (firewalls), системы предотвращения вторжений (IPS) и VPN, которые помогают контролировать трафик и предотвращать атаки.

Какие основные методы обеспечения безопасности периметра сети существуют?

Существует несколько основных методов для обеспечения безопасности сетевого периметра. Во-первых, это использование межсетевых экранов, которые фильтруют входящий и исходящий трафик по установленным правилам. Во-вторых, применение систем предотвращения вторжений (IPS) позволяет выявлять и блокировать подозрительную активность в режиме реального времени. В-третьих, внедрение виртуальных частных сетей (VPN) обеспечивает защищенный доступ удаленных пользователей к внутренним ресурсам. Также важно регулярно обновлять программное обеспечение, использовать антивирусные решения и проводить аудит безопасности, чтобы выявить и устранить потенциальные уязвимости.

Как организациям защитить свой сетевой периметр от современных угроз?

Организациям следует применять комплексный подход к защите сетевого периметра. Прежде всего, необходимо провести оценку текущих рисков и уязвимостей, чтобы понять, какие аспекты требуют наибольшего внимания. Затем стоит использовать многослойную защиту: устанавливать межсетевые экраны, системы предотвращения вторжений и антивирусное программное обеспечение. Важно обучать сотрудников основам кибербезопасности, чтобы они могли распознавать фишинг и другие угрозы. Регулярное обновление программного обеспечения и применение методов шифрования для передачи данных также значительно повышают уровень безопасности. Наконец, стоит рассмотреть возможность использования облачных решений для защиты критически важных данных.

Читайте также:

- Сервис временно недоступен: как быстро решить проблему

- Как создать эффективный онлайн периметр безопасности

- Что делать если сервис недоступен и как решить проблему

- Сервис недоступен: повторите попытку – что делать, если увидели такое сообщение

- Недоступность сетевых сервисов

- Сервис RPC недоступен: что делать и как устранить проблему

- Сервис временно недоступен по техническим причинам

- Проблемы с доступом к сервисам 1С: как предотвратить и устранить

- Что делать, если сервис недоступен