Уязвимые порты и методы защиты

Содержание:

- Уязвимые порты в сетевой безопасности

- Критические риски открытых сетевых портов

- Методы обнаружения слабых точек в портах

- Как злоумышленники эксплуатируют открытые соединения

- Рекомендации по защите открытых портов

- Инструменты мониторинга сетевой активности

- Последствия неправильно настроенных портов

- Вопрос-ответ

Современные цифровые системы связаны с определенными рисками, возникающими при обмене данными в сети. Эти риски касаются всех уровней взаимодействия, включая различные интерфейсы, через которые происходит коммуникация. Защита от несанкционированного доступа становится важным приоритетом в условиях постоянного расширения цифровой инфраструктуры.

Современные цифровые системы связаны с определенными рисками, возникающими при обмене данными в сети. Эти риски касаются всех уровней взаимодействия, включая различные интерфейсы, через которые происходит коммуникация. Защита от несанкционированного доступа становится важным приоритетом в условиях постоянного расширения цифровой инфраструктуры.

Недостаточно защищённые точки соединения могут стать уязвимым звеном в системе, что позволяет злоумышленникам использовать их для доступа к конфиденциальной информации. Существуют методы и стратегии, направленные на выявление этих слабых мест и повышение уровня защиты.

Принятие проактивных мер по усилению безопасности интерфейсов взаимодействия может существенно снизить вероятность успешного вторжения. Важно не только поддерживать высокий уровень защиты, но и регулярно отслеживать возможные угрозы, чтобы своевременно их нейтрализовать.

Уязвимые порты в сетевой безопасности

Ненадежные точки доступа к системам всегда представляют собой риск для защиты данных. Оставленные без должного контроля, они могут стать лазейками для злоумышленников. Управление этими узлами требует внимательного мониторинга и оперативных действий для предотвращения несанкционированного доступа.

Безопасность информационных систем напрямую зависит от регулярного анализа и укрепления всех каналов связи. Игнорирование этого аспекта может привести к серьёзным последствиям для сохранности корпоративной информации и целостности сети. Важно своевременно выявлять возможные слабости и устранять их до того, как они станут критической угрозой.

Критические риски открытых сетевых портов

Современные системы связи требуют особого внимания к вопросам безопасности, особенно в контексте доступности различных элементов инфраструктуры. Недостаточная защита может привести к серьезным проблемам для организаций, связанных с несанкционированным доступом к информационным ресурсам.

Незащищенные коммуникационные интерфейсы становятся причиной значительных рисков, так как открытые соединения могут быть использованы для скрытого проникновения. Такие слабые точки часто становятся объектом внимания злоумышленников, ищущих способы доступа к внутренним системам.

Кроме того, отсутствие надлежащего мониторинга и контроля открытых сетевых путей ведет к повышенной уязвимости, что значительно усложняет защиту критически важных данных.

Методы обнаружения слабых точек в портах

Выявление уязвимых мест в системах связано с применением различных методов анализа. Эти подходы помогают своевременно обнаружить проблемные зоны и минимизировать риски.

Существуют несколько ключевых методов, которые используются для выявления слабых сторон в точках доступа:

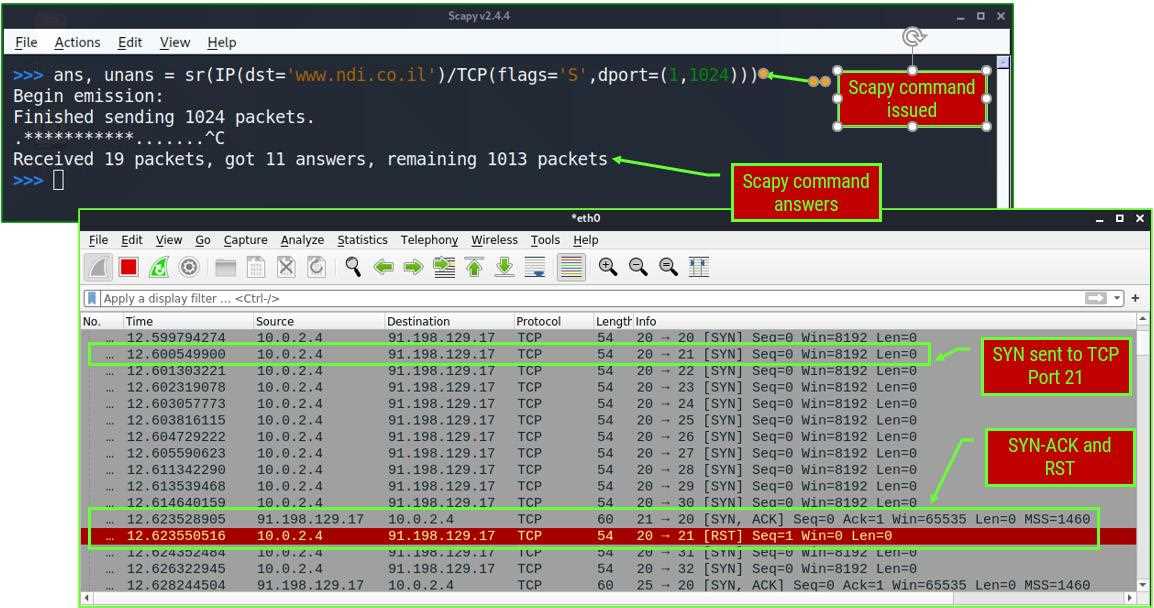

- Сканирование открытых соединений – один из наиболее распространённых способов проверки безопасности. С его помощью можно определить, какие каналы активны и подвержены риску.

- Анализ сетевого трафика – изучение данных, проходящих через системы, позволяет найти аномалии и потенциальные угрозы.

- Автоматизированные инструменты мониторинга – специализированные программы помогают обнаруживать потенциальные проблемы в реальном времени, что позволяет быстро принимать меры.

- Периодический аудит – регулярная проверка безопасности с использованием специализированных сканеров и инструментов для анализа помогает поддерживать контроль над состоянием системы.

Как злоумышленники эксплуатируют открытые соединения

Злоумышленники часто находят способы проникновения в системы через недостаточно защищённые точки доступа. Это позволяет им внедряться в сеть, обходя защитные механизмы и получая контроль над устройствами или ресурсами.

Принцип их действий заключается в поиске слабых мест, через которые можно обойти барьеры безопасности. После этого происходит манипуляция данными, что ведёт к нарушению работы систем или их компрометации.

| Этап | Описание |

|---|---|

| Сканирование | Злоумышленник исследует доступные подключения, выявляя те, что можно эксплуатировать. |

| Проникновение | После обнаружения слабого места происходит его использование для несанкционированного входа. |

| Фиксация | Закрепление контроля над системой с последующим изменением её конфигурации для долгосрочного доступа. |

Рекомендации по защите открытых портов

Для обеспечения безопасности в сети важно принять меры для минимизации рисков, связанных с доступностью ресурсов. Обеспечение контроля за активными сервисами и управление точками подключения помогут предотвратить несанкционированный доступ.

Ограничение доступа – один из ключевых шагов. Следует использовать системы фильтрации, позволяющие ограничить доступ только для доверенных пользователей. Это значительно сократит вероятность несанкционированного вмешательства.

Для повышения безопасности можно внедрить дополнительные уровни проверки, такие как использование современных методов шифрования и многофакторной аутентификации. Это усилит защиту и усложнит доступ к системе для злоумышленников.

Регулярное обновление программного обеспечения и систем защиты поможет своевременно закрывать известные уязвимости, что является важным шагом в предотвращении попыток несанкционированного доступа.

Инструменты мониторинга сетевой активности

Для обеспечения безопасности в сети важно отслеживать и анализировать происходящие процессы в реальном времени. Современные решения позволяют получать данные о движении информации и выявлять потенциальные риски, что помогает поддерживать стабильность и надежность инфраструктуры.

Существуют различные инструменты для анализа трафика и активности в сети:

- Системы обнаружения вторжений (IDS) – анализируют потоки данных и выявляют подозрительные действия.

- Средства анализа сетевого трафика – отслеживают движение информации, помогая выявить аномалии в работе сети.

- Программы для аудита сети – позволяют проводить оценку текущего состояния сети и находить возможные слабые места.

- Мониторинг приложений – инструменты, которые помогают анализировать поведение программ в сети, выявляя нестандартную активность.

Использование этих решений помогает своевременно реагировать на возникающие проблемы и защищать важные данные.

Последствия неправильно настроенных портов

Ошибки в конфигурации сетевых интерфейсов могут привести к серьезным проблемам, влияющим на безопасность и стабильность системы. Это открывает дополнительные возможности для злоумышленников, а также усложняет управление инфраструктурой.

Неправильно настроенные соединения способны вызвать следующие последствия:

- Повышенный риск несанкционированного доступа к данным.

- Снижение производительности сети из-за некорректной маршрутизации трафика.

- Утечка конфиденциальной информации при отсутствии должного контроля доступа.

- Увеличение уязвимостей системы для внешних воздействий.

- Затруднение работы администраторов по выявлению и устранению проблем.

Чтобы избежать этих последствий, необходимо внимательно проверять конфигурацию и своевременно обновлять настройки сети.

Вопрос-ответ:

Что такое уязвимые порты и почему они опасны?

Уязвимые порты — это порты на компьютере или сервере, которые открыты для внешнего доступа и могут быть использованы злоумышленниками для атаки. Они опасны, поскольку предоставляют возможность получения несанкционированного доступа к системе, что может привести к утечке данных или повреждению системы.

Как можно определить, какие порты открыты на моем устройстве?

Для определения открытых портов на вашем устройстве можно использовать утилиты, такие как Nmap или встроенные инструменты операционной системы, например, команду netstat. Эти инструменты позволяют просмотреть текущие соединения и порты, которые слушают входящие запросы.

Какие меры предосторожности можно предпринять для защиты от атак через уязвимые порты?

Для защиты от атак через уязвимые порты рекомендуется регулярно обновлять программное обеспечение, использовать фаерволы, закрывать ненужные порты и применять системы обнаружения вторжений. Также полезно следить за журналами событий, чтобы выявлять подозрительную активность.

Можно ли устранить все уязвимости в портах полностью?

Полностью устранить все уязвимости невозможно, так как новые угрозы появляются постоянно. Однако можно значительно снизить риск, принимая меры безопасности, регулярно обновляя системы и проводя аудит безопасности. Важно быть внимательным и готовым реагировать на потенциальные угрозы.

Что делать, если я подозреваю, что мой сервер подвергся атаке через уязвимый порт?

Если вы подозреваете, что ваш сервер был атакован, необходимо немедленно отключить его от сети, чтобы предотвратить дальнейшие повреждения. Затем выполните анализ логов для выявления причин атаки, проверьте целостность данных и восстановите систему из резервной копии. Также рекомендуется обратиться к специалистам по кибербезопасности для получения помощи и рекомендаций.