Периметр информационной безопасности как основа защиты данных

Содержание:

- Основные концепции и подходы

- Периметр системы безопасности

- Эффективные методы защиты

- Внешний периметр безопасности сетевых систем

- Опасности и угрозы извне

- Периметр безопасности

- Современные технологии и решения

- Безопасность периметра сети

- Вопрос-ответ

Современные технологии предоставляют множество возможностей для взаимодействия и обмена данными, однако с развитием сети также возрастают риски кибератак и утечек конфиденциальной информации. Защита внешнего контура систем становится критически важной задачей для обеспечения надежной работы и сохранности данных в условиях постоянных угроз. В этом разделе мы рассмотрим ключевые аспекты, которые помогают создать надежный защитный барьер вокруг корпоративных сетей.

Современные технологии предоставляют множество возможностей для взаимодействия и обмена данными, однако с развитием сети также возрастают риски кибератак и утечек конфиденциальной информации. Защита внешнего контура систем становится критически важной задачей для обеспечения надежной работы и сохранности данных в условиях постоянных угроз. В этом разделе мы рассмотрим ключевые аспекты, которые помогают создать надежный защитный барьер вокруг корпоративных сетей.

Внешние угрозы могут принимать различные формы: от хакерских атак до вредоносного ПО и фишинговых атак. Чтобы минимизировать риски, необходимо внедрять комплексные меры по защите, включающие не только технические решения, но и организационные меры. Системы контроля доступа, мониторинг сетевой активностии обучение сотрудников основам кибербезопасности являются неотъемлемыми элементами эффективной защиты.

Задача защиты внешнего слоя сети требует использования современных инструментов и технологий. В этом процессе важную роль играют межсетевые экраны, системы обнаружения и предотвращения вторжений, а также шифрование данных. Только комплексный подход позволяет создать надежный барьер, способный противостоять разнообразным угрозам и обеспечивать безопасность данных в динамичной и постоянно изменяющейся цифровой среде.

Основные концепции и подходы

В рамках обеспечения безопасности систем и сетей существует ряд основных принципов и стратегий, направленных на защиту внутренних и внешних ресурсов. Эти подходы помогают укрепить защитный периметр и обеспечить стабильное функционирование информационной безопасности.

Одним из ключевых аспектовявляется защита внешних границ сети, где реализуется контроль доступа и мониторинг потенциальных угроз. Это обеспечивает преграду для несанкционированного доступа и вторжений, а также позволяет реагировать на возможные атаки, прежде чем они достигнут внутренние ресурсы.

Другой важной концепцией является внутренняя безопасность, которая фокусируется на защите от угроз и атак уже внутри сети. Это включает в себя мониторинг активности пользователей, обнаружение аномального поведения и ограничение доступа к критическим ресурсам.Подходы к обеспечению безопасности систем и сетей постоянно совершенствуются и адаптируются к изменяющимся угрозам, что позволяет эффективно контролировать и минимизировать риски для информационной безопасности.

Периметр системы безопасности

В данном разделе рассмотрим ключевые аспекты обороны системы, ориентируясь на её внешний контур и защитные механизмы в сетевой среде. Обсудим стратегии и методы, направленные на сохранение целостности и неприкосновенности информации, обеспечивая надёжность и стабильность функционирования системы.

Внешний периметр системы безопасности представляет собой фундаментальный элемент, обеспечивающий защиту от внешних угроз и несанкционированного доступа к данным. Рассмотрим меры, направленные на обнаружение, анализ и предотвращение возможных инцидентов, поддерживая стабильность работы всей сетевой инфраструктуры.

Ключевым аспектом сетевой безопасности является эффективное управление доступом к ресурсам системы, включая контроль сетевого трафика и аутентификацию пользователей. Отметим методы мониторинга и анализа трафика, направленные на выявление аномалий и незаконных действий в сети.

Подчеркнём значение постоянного обновления и модернизации системы безопасности, с учётом появления новых угроз и уязвимостей. Оптимизация процессов обнаружения и реагирования на инциденты позволяет поддерживать высокий уровень защиты информации и обеспечивать бесперебойную работу системы в условиях постоянно изменяющейся угрозовой среды.

Эффективные методы защиты

Обеспечение безопасности в сфере информационных технологий требует использования множества эффективных стратегий. Для защиты сетей и систем от внешних угроз необходимо применять надежные методы, способные обеспечить безопасность периметра и обеспечить защиту внешних ресурсов.

- Использование многоуровневых механизмов фильтрации трафика для предотвращения несанкционированного доступа.

- Регулярное обновление программного обеспечения и применение патчей для устранения уязвимостей.

- Внедрение механизмов аутентификации и авторизации для контроля доступа к важным ресурсам.

- Применение шифрования данных для защиты конфиденциальной информации при передаче через открытые сети.

- Мониторинг и анализ сетевого трафика для выявления аномальной активности и быстрого реагирования на инциденты безопасности.

Внешний периметр безопасности сетевых систем

Раздел о внешнем периметре безопасности сетей обращает внимание на граничные аспекты обеспечения защиты информации. Здесь рассматриваются те системы и меры, которые направлены на предотвращение несанкционированного доступа к данным извне, а также обеспечение целостности и конфиденциальности информации, пересекающей границы сетевого периметра.

| Тема | Описание |

|---|---|

| Межсетевой экран (Firewall) | Система фильтрации трафика, контролирующая и регулирующая обмен данными между внутренними и внешними сетями. |

| Система обнаружения вторжений (IDS) | Инструмент, отслеживающий и анализирующий сетевой трафик с целью выявления потенциальных атак и аномалий. |

| Прокси-сервер | Программное обеспечение, выполняющее функцию посредника между пользователем и интернет-ресурсом для управления и контроля сетевого трафика. |

Этот раздел также затрагивает вопросы аутентификации и управления доступом, направленные на гарантирование того, что только авторизованные пользователи имеют доступ к ресурсам сети за пределами внутреннего периметра. Важной составляющей является обеспечение защиты от распространения вредоносного программного обеспечения через внешние каналы связи.

Опасности и угрозы извне

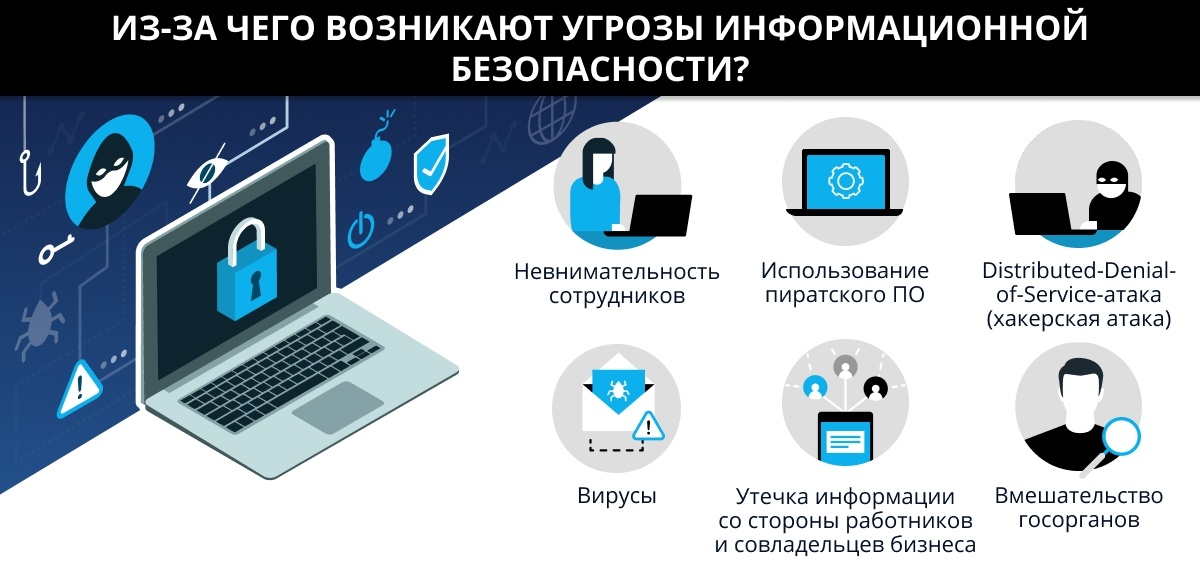

Сегодня в мире информационных технологий системы и сети оказываются под непрерывным наблюдением со стороны внешнего периметра, где даже самые устойчивые структуры подвержены воздействию разнообразных сил, стремящихся проникнуть в их защищенное пространство.

Угрозы извнене ограничиваются простыми попытками проникновения, они представляют собой многообразие манипуляций и атак, направленных на дестабилизацию и нарушение нормального функционирования систем и сетей информационной безопасности.

Каждый день новые методы и приемы атаки подстерегают организации, исследуя и проникая через внешний периметр, создавая реальные угрозы для сохранности данных и конфиденциальности информации.

Осознание и анализ этих угроз являются неотъемлемой частью разработки стратегий и тактик защиты, направленных на предотвращение и минимизацию возможных последствий внешних атак.

Периметр безопасности

| Тема | Описание |

|---|---|

| Аутентификация | Механизмы проверки подлинности пользователей и устройств перед доступом к ресурсам сети. |

| Авторизация | Процесс определения прав доступа к определенным ресурсам или действиям в сети. |

| Шифрование | Применение криптографических методов для защиты данных от несанкционированного доступа. |

| Межсетевые экраны | Использование специализированных устройств для фильтрации и контроля трафика, проходящего через границы сети. |

Эффективное управление периметром безопасности обеспечивает надежную защиту информации и ресурсов системы от потенциальных угроз, сохраняя целостность и конфиденциальность данных.

Современные технологии и решения

Активные меры безопасностизанимают важное место в обеспечении надежности периферийной части инфраструктуры. Это включает в себя использование современных механизмов проникновения, обнаруженияи предотвращенияатак, которые могут возникнуть из внешних источников. Вместе с тем, интегрированные системы мониторингаи анализапозволяют оперативно реагировать на подозрительную активность и своевременно принимать меры по ее устранению.

Помимо этого, улучшенные методы аутентификациии авторизациипредоставляют дополнительные уровни защиты, повышая безопасность доступа к важным ресурсам сети. Использование шифрования данныхпри их передаче и хранении также играет ключевую роль в обеспечении конфиденциальности и целостности информации.

В конечном итоге, современные технологии и решенияв области безопасности периметра сети представляют собой комплексный подход, объединяющий в себе инновационные инструменты, стратегии и методики. Этот подход направлен на обеспечение высокого уровня защиты внешних границ информационной системы, минимизацию рисков и обеспечение бесперебойной работы организации в цифровой среде.

Безопасность периметра сети

Для обеспечения безопасности периметра сети необходимо использовать современные методы и технологии, которые позволяют эффективно обнаруживать и предотвращать атаки, мониторить трафик и выявлять подозрительную активность. Это включает в себя использование механизмов аутентификации, авторизации и контроля доступа, а также применение механизмов шифрования для защиты передаваемой информации.

Обеспечение безопасности периметра сети требует постоянного мониторинга и анализа угроз, а также оперативного реагирования на инциденты безопасности. Это позволяет своевременно выявлять и устранять уязвимости в системе, минимизировать риски и обеспечивать непрерывную работу сети в условиях постоянно изменяющейся угрозовой обстановки.

Вопрос-ответ:

Что такое периметр информационной безопасности?

Периметр информационной безопасности - это граница или область, которая определяет границы и контуры защиты информационных ресурсов и сетей организации. В сущности, это виртуальный забор, за пределами которого находятся потенциальные угрозы, а внутри которого происходят меры по их предотвращению и обнаружению.

Какие основные компоненты входят в периметр безопасности?

Периметр безопасности включает в себя ряд компонентов, включая файрволы, системы обнаружения вторжений, антивирусные программы, системы аутентификации и авторизации, а также физические барьеры, такие как замки и видеонаблюдение.

В чем разница между внешним и внутренним периметром информационной безопасности?

Внешний периметр информационной безопасности представляет собой границу между внутренними системами и внешними сетями или интернетом. Внутренний периметр, с другой стороны, определяет границу между различными уровнями доступа внутри организации, например, между сетями отделов и корпоративными сетями.

Как обеспечить безопасность периметра сети в условиях растущей угрозы кибератак?

Обеспечение безопасности периметра сети включает в себя ряд мероприятий, таких как установка и конфигурация файрволов, регулярное обновление программного обеспечения, мониторинг сетевого трафика с помощью систем обнаружения вторжений, а также обучение сотрудников правилам безопасности и управление доступом.

Почему безопасность периметра сети является важным аспектом для организаций?

Безопасность периметра сети критически важна для организаций, так как она обеспечивает защиту от внешних угроз, таких как хакерские атаки и вирусы, и предотвращает несанкционированный доступ к конфиденциальной информации. Это помогает организациям сохранить репутацию, защитить ценные данные и соблюсти требования по обеспечению безопасности и конфиденциальности.