Перехват трафика роутера и способы защиты

Содержание:

- Что такое перехват трафика роутера

- Популярные методы анализа сетевого трафика

- Инструменты для работы с сетевыми потоками

- Основные риски перехвата информации через маршрутизатор

- Протоколы, наиболее уязвимые для атаки

- Как защитить сеть от несанкционированного мониторинга

- Вопрос-ответ

В современных сетях безопасность и контроль информационных потоков играют ключевую роль. Каждый день миллиарды устройств обмениваются данными, и маршрутизаторы, как центральные узлы этих сетей, управляют потоками информации. Понимание того, как данные проходят через такие устройства, позволяет более эффективно управлять сетевой инфраструктурой.

В современных сетях безопасность и контроль информационных потоков играют ключевую роль. Каждый день миллиарды устройств обмениваются данными, и маршрутизаторы, как центральные узлы этих сетей, управляют потоками информации. Понимание того, как данные проходят через такие устройства, позволяет более эффективно управлять сетевой инфраструктурой.

Сегодня многие сталкиваются с необходимостью детального анализа информации, которая проходит через их маршрутизатор. Это может потребоваться как для диагностики сети, так и для повышения уровня защиты. Знание методов отслеживания информации через сетевые устройства открывает возможности для анализа возможных угроз и оптимизации работы сети.

Инструменты и техники для получения доступа к данным, проходящим через маршрутизатор, позволяют пользователю не только видеть активность в сети, но и принимать меры по управлению доступом, блокировке вредоносных процессов и настройке правил безопасности. Важно понимать, как это можно реализовать безопасно и с минимальными рисками.

Что такое перехват трафика роутера

Перехват трафика роутера – это процесс захвата и анализа данных, которые проходят через сеть. Обычно это делается с целью мониторинга, диагностики или обеспечения безопасности сети. Перехват трафика может осуществляться как на легальной основе для улучшения работы сети или её защиты, так и с недобросовестными намерениями, что является нарушением закона.

Для чего используют перехват трафика:

1. Диагностика и мониторинг сети

Сетевые администраторы используют перехват трафика для отслеживания работы сети, выявления проблем и предотвращения перегрузок. Это помогает анализировать активность пользователей, следить за пропускной способностью и обнаруживать сбои или неполадки. Например, с помощью специальных инструментов можно увидеть, какое устройство потребляет слишком много ресурсов и замедляет работу сети.

2. Обеспечение безопасности

Перехват трафика используется для обнаружения потенциальных угроз, таких как вторжения, несанкционированный доступ или атаки (например, DDoS). В рамках безопасности этот процесс помогает выявлять вредоносный трафик и предотвращать утечки данных. К примеру, компании могут перехватывать трафик, чтобы проверить уязвимости и защитить свою сеть от хакеров.

3. Анализ производительности приложений

Системные администраторы могут использовать перехват для мониторинга производительности приложений в сети. Это позволяет видеть, как работают приложения, какое время занимает передача данных и какие ресурсы используются. Это полезно для оптимизации приложений и повышения их эффективности.

4. Тестирование сети и её уязвимостей

В процессе тестирования безопасности (например, при проведении тестов на проникновение) перехват трафика помогает выявить слабые места сети, такие как незашифрованные данные или уязвимые протоколы. Это часть легитимной практики в кибербезопасности, известной как Ethical Hacking .

Методы перехвата трафика:

- Использование Wireshark– одного из самых популярных инструментов для перехвата и анализа сетевого трафика.

- Настройка мониторинга на роутере – современные роутеры позволяют отслеживать и захватывать трафик через встроенные инструменты или с использованием стороннего ПО.

- Программные прокси-серверы– могут использоваться для фильтрации и анализа трафика между пользователем и сервером.

Важно понимать, что перехват данных без согласия участников сети является незаконным. Перехват трафика должен проводиться только с разрешения владельцев сети или пользователей, если речь идет о публичной или корпоративной сети.

Законное использование перехвата данных помогает в повышении безопасности, улучшении производительности сети и диагностике проблем

Популярные методы анализа сетевого трафика

Анализ сетевого трафика – это процесс изучения данных, которые проходят через сеть, с целью понимания её работы, обнаружения проблем или угроз. Он может использоваться для улучшения производительности, обеспечения безопасности и выявления аномалий. Существуют различные методы анализа трафика, которые применяются как сетевыми администраторами, так и специалистами по кибербезопасности.

1. Зеркалирование портов (Port Mirroring)

Этот метод позволяет копировать весь сетевой трафик с одного или нескольких портов коммутатора на отдельный мониторинговый порт. Затем этот трафик может быть проанализирован с помощью специальных инструментов.

- Применение: администраторы используют этот метод для анализа данных в реальном времени, мониторинга проблем с сетью или обнаружения подозрительного трафика.

- Преимущества: позволяет копировать весь трафик, который проходит через конкретный порт.

- Инструменты: используется в сочетании с такими инструментами, как Wireshark для захвата и анализа данных.

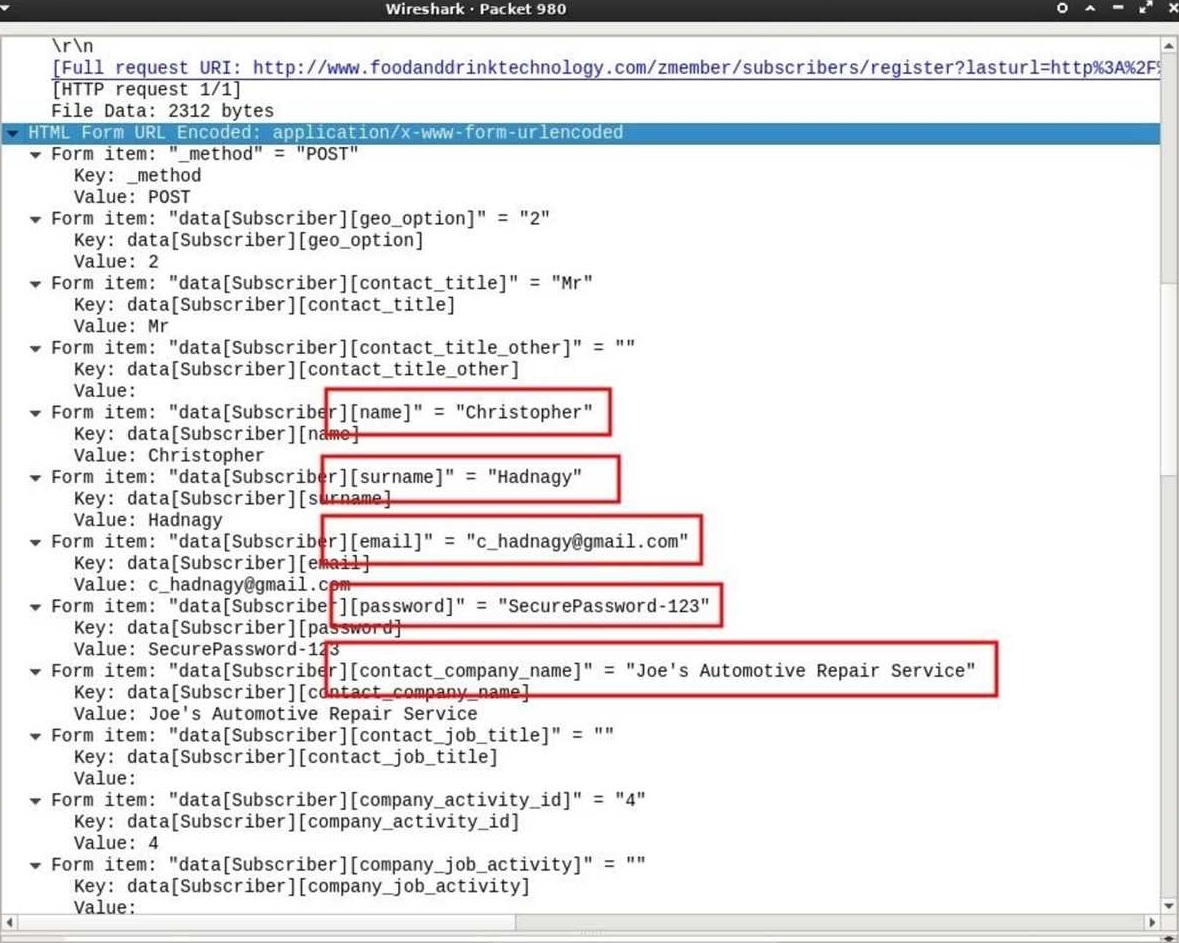

2. Пакетный анализ (Packet Sniffing)

Пакетный анализ – это процесс перехвата и анализа каждого отдельного сетевого пакета. Это помогает выявить подробные данные о содержимом пакетов, включая адреса отправителя и получателя, протоколы и содержимое сообщений.

- Применение: используется для диагностики сбоев сети, анализа задержек, поиска утечек данных или выявления подозрительного поведения.

- Преимущества: дает детализированную информацию о сетевом трафике.

- Инструменты: Wireshark, tcpdump.

3. Анализ сетевых потоков (NetFlow)

NetFlow – это протокол для сбора информации о трафике в сети. Он предоставляет обобщённые данные о потоках сетевого трафика (например, IP-адреса, порты, количество переданных байт). Этот метод не анализирует содержимое пакетов, а собирает метаданные о трафике.

- Применение: часто используется для мониторинга пропускной способности сети, анализа производительности и обнаружения аномалий.

- Преимущества: обеспечивает более эффективное использование ресурсов по сравнению с пакетовыми анализаторами.

- Инструменты: SolarWinds NetFlow Traffic Analyzer, PRTG Network Monitor.

4. Инспекция на уровне приложений (Deep Packet Inspection, DPI)

Этот метод анализа трафика не только просматривает заголовки пакетов, но и изучает содержимое данных, передаваемых на уровне приложений. DPI может идентифицировать конкретные приложения, протоколы и типы данных, которые проходят через сеть.

- Применение: используется для обеспечения безопасности, фильтрации контента, а также для обеспечения качества обслуживания (QoS) и контроля пропускной способности.

- Преимущества: позволяет глубоко анализировать и фильтровать трафик на основе содержимого.

- Инструменты: OpenDPI, nDPI, Cisco SCE.

5. Мониторинг пропускной способности (Bandwidth Monitoring)

Этот метод позволяет отслеживать использование полосы пропускания в сети, чтобы выявить узкие места или перегруженные сегменты. Мониторинг может быть выполнен для отдельных устройств, приложений или сегментов сети.

- Применение: позволяет администраторам сети обнаруживать перегруженные устройства, приложения или пользователей, которые потребляют чрезмерное количество ресурсов.

- Преимущества: позволяет оптимизировать использование сетевых ресурсов.

- Инструменты: PRTG Network Monitor, SolarWinds, Zabbix.

6. Анализ логов (Log Analysis)

Сетевые устройства (например, роутеры и коммутаторы) ведут журналы (логи) событий, которые содержат записи о сетевых подключениях, сбоях и активности. Анализ этих логов помогает обнаруживать аномалии, вторжения или проблемы с производительностью.

- Применение: используется для ретроспективного анализа инцидентов безопасности, отслеживания изменений в сети и выявления долгосрочных проблем.

- Преимущества: может выявлять проблемы, которые не были очевидны в реальном времени.

- Инструменты: Splunk, Graylog, ELK Stack (Elasticsearch, Logstash, Kibana).

7. Анализ на основе поведенческих данных (Behavioral Traffic Analysis)

Этот метод основывается на изучении поведения сети и выявлении отклонений от нормального поведения. Если трафик отклоняется от ожидаемой модели (например, резкий рост трафика в нерабочие часы), это может сигнализировать о проблемах, таких как атаки или сбои.

- Применение: используется для обнаружения угроз, аномалий и непредсказуемых всплесков трафика.

- Преимущества: позволяет обнаруживать новые и неизвестные угрозы.

- Инструменты: Darktrace, Cisco Stealthwatch.

Различные методы анализа сетевого трафика позволяют сетевым администраторам и специалистам по безопасности эффективно управлять сетью, улучшать её производительность и защищать от угроз. Каждый метод имеет свои особенности и применяется в зависимости от задач – будь то мониторинг пропускной способности, диагностика сбоев или обнаружение угроз.

Инструменты для работы с сетевыми потоками

Инструменты для работы с сетевыми потоками позволяют собирать, анализировать и визуализировать сетевой трафик, помогая администраторам и специалистам по безопасности сети управлять её эффективностью, находить проблемы и защищать от угроз. Сетевые потоки представляют собой обобщённую информацию о соединениях в сети, включая источники и получателей трафика, количество переданных данных, типы протоколов и многое другое.

1. Wireshark

Wireshark – один из самых популярных инструментов для захвата и анализа сетевого трафика. Он позволяет анализировать пакеты на глубоком уровне и поддерживает множество протоколов. Хотя Wireshark чаще используется для пакетного анализа, он может быть полезен и для работы с сетевыми потоками.Возможности: Захват трафика в реальном времени, детальный анализ пакетов, поддержка многих протоколов.

2. NetFlow (Cisco NetFlow)

NetFlow – это технология Cisco для мониторинга сетевого трафика, которая собирает метаданные о потоках в сети. NetFlow не анализирует содержимое пакетов, а собирает информацию о том, куда отправляются данные, откуда они поступают, и с какими приложениями они связаны. Возможности : Сбор статистики по сетевым потокам, включая IP-адреса, порты, протоколы, количество переданных данных.

3. SolarWinds NetFlow Traffic Analyzer

SolarWinds NetFlow Traffic Analyzer – это мощное решение для мониторинга трафика с поддержкой множества потоковых протоколов, таких как NetFlow, J-Flow, sFlow и IPFIX. Инструмент предназначен для работы с большими сетями, предоставляя подробную информацию о трафике в сети и его источниках.Возможности: Мониторинг сетевой пропускной способности, отслеживание использования трафика приложениями, обнаружение узких мест.

4. PRTG Network Monitor

PRTG Network Monitor – это универсальный инструмент для мониторинга сети, который поддерживает множество протоколов, включая NetFlow, sFlow и jFlow. PRTG предоставляет подробные отчеты о трафике, позволяет визуализировать потоки и отслеживать производительность.Возможности: Мониторинг сетевого трафика в режиме реального времени, анализ пропускной способности, выявление узких мест и аномалий.

5. nfdump/nfsen

nfdump – это инструмент командной строки для анализа NetFlow-данных. Вместе с nfsen (NetFlow Sensor) он предоставляет графический интерфейс для визуализации сетевых потоков. Это бесплатный и открытый инструмент, который активно используется администраторами сетей.Возможности: Анализ сетевого трафика, мониторинг NetFlow-данных, создание отчётов и графиков.

6. Elasticsearch, Logstash, Kibana (ELK Stack)

Эта комбинация инструментов известна как ELK Stack. В ней Logstash может использоваться для сбора данных о сетевом трафике, Elasticsearch для их индексирования, а Kibana для визуализации. ELK Stack применяется для обработки больших объёмов сетевых данных и предоставляет мощные возможности для анализа.Возможности: Сбор и обработка потоков трафика, визуализация данных, анализ сетевых событий.

7. ntopng

ntopng – это высокоэффективный инструмент для мониторинга сетевого трафика, основанный на протоколах NetFlow, sFlow и IPFIX. Он предоставляет визуализацию потоков в реальном времени и включает функции анализа и мониторинга.Возможности: Мониторинг в реальном времени, визуализация сетевого трафика, отслеживание использования приложений и устройств.

8. ManageEngine NetFlow Analyzer

ManageEngine NetFlow Analyzer — это коммерческий инструмент для анализа и мониторинга сетевого трафика. Он поддерживает множество протоколов потоков, включая NetFlow, IPFIX, jFlow и sFlow, и предоставляет инструменты для визуализации данных.Возможности: Отслеживание сетевых потоков, анализ пропускной способности, мониторинг приложений и устройств.

Flowmon — это мощная платформа для анализа сетевого трафика, которая использует потоковые данные (NetFlow, IPFIX) и обеспечивает глубокий анализ сетевой активности. Flowmon также интегрирует решения для обнаружения угроз на основе поведения сети (Network Behavior Analysis).Возможности: Анализ трафика на основе потоков, обнаружение угроз, мониторинг сети в реальном времени.

Инструменты для работы с сетевыми потоками помогают администраторам управлять производительностью сети, анализировать трафик и защищать сеть от угроз. Каждый инструмент имеет свои уникальные функции и используется в зависимости от задачи: будь то мониторинг пропускной способности, обнаружение угроз или диагностика сбоев. Выбор подходящего инструмента зависит от масштаба сети, целей мониторинга и требований к безопасности.

Основные риски перехвата информации через маршрутизатор

Использование сетевых устройств для подключения к интернету несет определенные угрозы, которые могут поставить под удар конфиденциальные данные пользователей. Такие угрозы возникают из-за слабых настроек безопасности, уязвимостей и атак злоумышленников, стремящихся получить доступ к передаваемым данным.

Недостаточная защита беспроводных сетей может позволить злоумышленникам проникнуть в сеть и получить контроль над информацией. Если не установить надежный пароль или шифрование, атаки становятся особенно простыми для осуществления.

Необновленное программное обеспечение маршрутизатора – одна из ключевых причин, по которой устройства становятся мишенью. Устаревшие версии прошивок содержат ошибки, которые злоумышленники используют для того, чтобы проникнуть в сеть.

Публичные Wi-Fi сети – это удобный способ получить доступ в интернет в кафе, аэропортах, парках и других общественных местах. Однако такие сети часто несут серьезные риски для безопасности данных пользователей, главным из которых является перехват информации через маршрутизатор. Среди основных рисков: отсутствие шифрования данных, ненадежные точки доступа, сниффинг пакетов, злоупотребление слабостями протоколов и другие.

Протоколы, наиболее уязвимые для атаки

Некоторые сетевые протоколы обладают уязвимостями, которые делают их потенциальной целью для атак хакеров. Эти уязвимости могут быть связаны с отсутствием или слабостью шифрования, недостаточной проверкой подлинности или открытыми "дырами" в коде. Вот несколько наиболее уязвимых протоколов, которые часто становятся целью атак.

1. HTTP (HyperText Transfer Protocol)

HTTP – это незащищенный протокол, который передает данные в открытом виде, что делает его одной из основных целей для атак «человек посередине» (Man-in-the-Middle). При использовании HTTP злоумышленник может легко перехватить передаваемую информацию, включая логины, пароли, сообщения и другую чувствительную информацию.Риски: Перехват данных, фальсификация содержимого страниц.Альтернатива: Использование HTTPS, где данные шифруются с использованием SSL/TLS.

2. FTP (File Transfer Protocol)

FTP используется для передачи файлов между устройствами, но его основная проблема заключается в том, что он передаёт данные (включая логины и пароли) в нешифрованном виде. Это делает его уязвимым для атак перехвата данных, где злоумышленники могут подслушивать передачу и получить доступ к передаваемой информации.Риски: Перехват данных, взлом учётных данных.Альтернатива: Использование SFTP (SSH File Transfer Protocol) или FTPS, которые обеспечивают шифрование передаваемых данных.

3. Telnet

Telnet – это протокол для удалённого доступа к устройствам, но он не использует шифрование. Данные, передаваемые через Telnet, могут быть легко перехвачены и расшифрованы злоумышленником, включая команды, вводимые пользователем, и его учётные данные.Риски: Перехват учетных данных, удалённое выполнение команд.Альтернатива: SSH (Secure Shell), который обеспечивает шифрование данных и защиту от перехвата.

4. SMBv1 (Server Message Block)

SMBv1 – это устаревший протокол для обмена файлами, принтерами и другими сетевыми ресурсами в локальной сети. Он содержит многочисленные уязвимости, что сделало его основной целью для вирусов-вымогателей и сетевых червей, таких как WannaCry. Microsoft настоятельно рекомендует отключить использование SMBv1.Риски: Уязвимости к удалённому выполнению кода, атаки вирусов.Альтернатива: Использование более современных версий SMBv2 или SMBv3, которые исправили многие из этих уязвимостей.

DNS преобразует доменные имена в IP-адреса. Хотя сам по себе протокол DNS обычно не шифруется, это создает возможность для атак под названием «DNS spoofing» или «DNS poisoning», когда злоумышленники подделывают DNS-запросы и направляют жертву на поддельные сайты.Риски: Перенаправление на поддельные веб-сайты, перехват DNS-запросов.Альтернатива: Использование DNSSEC (расширения безопасности DNS), которые обеспечивают проверку подлинности ответов DNS.

Незащищенные или устаревшие сетевые протоколы представляют собой значительные риски для безопасности. Чтобы минимизировать эти риски, важно использовать протоколы с надёжным шифрованием и регулярно обновлять сетевые устройства и программное обеспечение. Современные версии многих протоколов (например, HTTPS, SFTP, WPA3) исправляют большинство уязвимостей, делая сеть более безопасной и устойчивой к атакам.

Как защитить сеть от несанкционированного мониторинга

В современном мире безопасность домашней и корпоративной сети становится всё более актуальной. Чтобы предотвратить несанкционированное наблюдение за данными, передаваемыми через сеть, необходимо принимать ряд мер для повышения её защиты. Далее рассмотрим основные шаги для обеспечения надежной работы сети.

- Использование шифрования. Активируйте протоколы шифрования данных на всех устройствах, подключённых к сети. Это не позволит посторонним лицам получить доступ к информации, проходящей через вашу инфраструктуру.

- Регулярное обновление программного обеспечения. Устаревшие версии прошивок устройств могут содержать уязвимости, которые злоумышленники могут использовать для получения несанкционированного доступа. Регулярные обновления помогут предотвратить подобные риски.

- Настройка фильтрации сетевых запросов. Активируйте возможности маршрутизатора для блокировки подозрительных запросов и ограничения доступа к неавторизованным ресурсам.

Эти шаги помогут значительно усилить защиту и снизить риск несанкционированного мониторинга данных в вашей сети.

Вопрос-ответ

Что такое перехват трафика через роутер?

Перехват трафика через роутер – это процесс мониторинга и анализа данных, которые проходят через маршрутизатор. Это может быть сделано для различных целей, таких как улучшение сетевой безопасности, диагностика проблем сети или для вредоносных целей, таких как атаки на конфиденциальность пользователей. Существует множество методов перехвата, таких как использование снифферов, прокси-серверов или зеркалирования портов.

Можно ли перехватить трафик через домашний роутер, и насколько это опасно?

Да, перехват трафика через домашний роутер возможен, особенно если злоумышленник имеет доступ к вашему устройству или слабые настройки безопасности (например, использование стандартных паролей). Это опасно, так как злоумышленники могут получить доступ к личной информации, таким как пароли, данные банковских карт или переписка. Чтобы избежать этого, рекомендуется использовать сложные пароли, шифрование сети (WPA2 или WPA3) и регулярно обновлять прошивку роутера.

Как можно перехватить трафик через роутер и для чего это может понадобиться?

Перехват трафика через роутер может быть осуществлён различными способами, и в зависимости от целей, это может быть как законным, так и незаконным действием. В основном, перехват трафика используется для анализа сетевой активности, мониторинга безопасности и выявления уязвимостей. Например, системные администраторы могут перехватывать трафик для диагностики проблем в сети, выявления несанкционированных подключений или для улучшения общей безопасности. Тем не менее, перехват трафика с целью кражи данных, шпионства или другого рода мошенничества является незаконным и может повлечь за собой уголовную ответственность. Для перехвата трафика можно использовать специальные инструменты, такие как Wireshark или tcpdump, которые позволяют отслеживать и анализировать сетевые пакеты, проходящие через роутер.