Основные виды хакерских атак и способы защиты

Содержание:

- Типы киберугроз: что важно знать

- Как классифицировать цифровые атаки

- Эффективная защита от хакеров – от компании ZSC

- Анализ уровней воздействия кибератак

- Инструменты и техники злоумышленников

- Способы защиты от хакерских угроз

- Роль социальных инженерий в кибератаках

- Вопрос-ответ

С развитием технологий и интернета мир оказался на пороге новой эры угроз и опасностей, связанных с цифровым пространством. Методы злоумышленников становятся все более изощренными, а их цели варьируются от личных данных до критически важных систем. Изучение этих техник помогает понять, как противостоять современным угрозам и сохранить свою информацию в безопасности.

С развитием технологий и интернета мир оказался на пороге новой эры угроз и опасностей, связанных с цифровым пространством. Методы злоумышленников становятся все более изощренными, а их цели варьируются от личных данных до критически важных систем. Изучение этих техник помогает понять, как противостоять современным угрозам и сохранить свою информацию в безопасности.

Киберпреступники используют различные подходы для достижения своих целей. Одни методы направлены на взлом информационных систем и получения доступа к конфиденциальным данным, другие – на нарушение их работоспособности или манипуляцию пользователями. Каждый способ имеет свои особенности и инструменты, что делает его уникальным и сложным для противодействия.

Понимание этих методик и их ключевых характеристик позволяет не только распознать потенциальные угрозы, но и разработать эффективные меры по защите информации. Важно знать основные направления атак и подготовиться к возможным сценариям, которые могут возникнуть в мире киберугроз.

Типы киберугроз: что важно знать

Киберугрозы представляют собой широкий спектр действий, направленных на получение несанкционированного доступа к данным, разрушение информационных систем или причинение вреда пользователям сети. Они развиваются с каждым годом, принимая новые формы и охватывая различные уровни воздействия. Важно понимать, какие существуют разновидности кибератак и как они могут затронуть пользователей и организации.

- Фишинг: отправка поддельных сообщений, чаще всего по электронной почте, с целью обмана и получения конфиденциальной информации, такой как пароли и данные кредитных карт.

- Вредоносное ПО: программы, такие как вирусы, трояны и черви, предназначенные для уничтожения или захвата данных, а также для нарушения работы устройств и сетей.

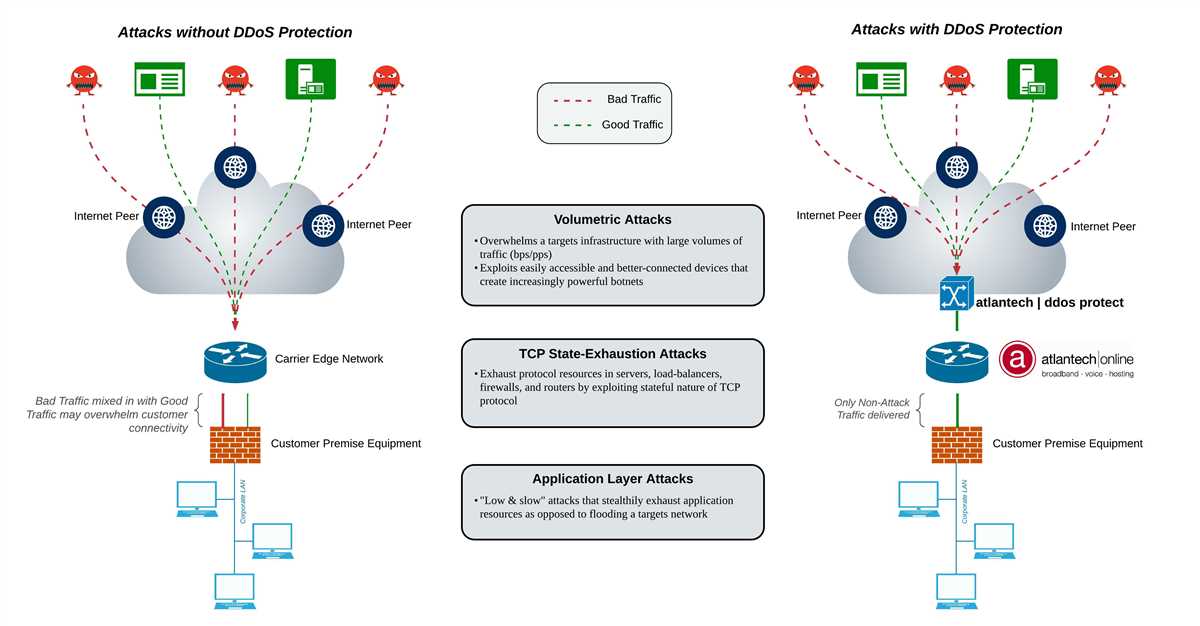

- Атаки «отказ в обслуживании» (DoS и DDoS): перегрузка серверов запросами, что приводит к их сбоям и временной недоступности услуг или сайтов.

- Атаки на цепочки поставок: проникновение в системы компаний через уязвимости их партнеров или поставщиков, что создает угрозу для всей сети взаимодействующих организаций.

- Криптографические атаки: попытки расшифровать или подделать данные, защищенные шифрованием, для получения несанкционированного доступа или изменения информации.

Эти и другие типы киберугроз могут воздействовать на разные уровни безопасности, от индивидуальных пользователей до крупных корпораций и государственных учреждений. Понимание их особенностей позволяет своевременно принимать меры по защите и снижению рисков.

Как классифицировать цифровые атаки

Цифровые угрозы можно рассматривать через призму различных аспектов, которые помогают систематизировать и понять сложность угроз. В основе классификации лежат различные критерии, помогающие определить характер и уровень угроз. Эти параметры могут включать цели атак, используемые методы и степень воздействия на системы.

| Тип атаки | Описание |

|---|---|

| Внешние угрозы | Атаки, исходящие из внешних источников, таких как интернет. Обычно это злонамеренные вмешательства со стороны преступников, стремящихся получить несанкционированный доступ к данным. |

| Внутренние угрозы | Проблемы, возникающие изнутри организации, например, когда сотрудники или внутренние пользователи совершают ошибки или намеренно вредят системе. |

| Программные уязвимости | Ошибки и уязвимости в программном обеспечении, которые могут быть использованы злоумышленниками для несанкционированного доступа или атаки. |

| Физические угрозы | Атаки, связанные с физическим доступом к оборудованию, например, кража устройств или их повреждение. |

Эффективная защита от хакеров – от компании ZSC

Наш внешний периметр IT-безопасности гарантирует надежную защиту ваших сетей, серверов и компьютеров от кибератак и взломов. Мы используем новейшие технологии для предотвращения несанкционированных подключений: специализированное оборудование, шифрованные каналы связи, резервное копирование конфигураций устройств и критически важных данных, а также фильтрацию DDoS-атак и другие меры.

Наш внешний периметр IT-безопасности гарантирует надежную защиту ваших сетей, серверов и компьютеров от кибератак и взломов. Мы используем новейшие технологии для предотвращения несанкционированных подключений: специализированное оборудование, шифрованные каналы связи, резервное копирование конфигураций устройств и критически важных данных, а также фильтрацию DDoS-атак и другие меры.

Комплексная IT-защита вашего бизнеса обеспечивается абонентским сопровождением всей инфраструктуры, поскольку каждый элемент системы требует индивидуальной настройки для максимальной безопасности.

Обо всех преимуществах, которые вы сможете получить, сотрудничая с нами, читайте в статье «Комплексное обслуживание компьютерных систем». Если вам требуются решения по IT-безопасности, оставляйте заявку по ссылке или позвоните нам.

Анализ уровней воздействия кибератак

- Локальное воздействие: негативные последствия затрагивают ограниченное количество ресурсов, таких как персональные устройства или отдельные сегменты сети. Вредоносные программы могут замедлить работу системы или украсть данные, но обычно такие инциденты легко поддаются локализации и устранению.

- Корпоративное воздействие: более серьезные последствия, влияющие на бизнес-процессы, финансовые и личные данные организации. Такие атаки могут парализовать деятельность компаний, привести к утечке конфиденциальной информации и нанести значительный финансовый ущерб.

- Глобальное воздействие: инциденты, охватывающие обширные масштабы, затрагивающие целые страны, международные организации или критически важные инфраструктуры. Примеры таких атак включают вмешательство в национальные сети, сбои в энергосистемах и нарушение работы государственных учреждений.

Каждый уровень имеет свои особенности и требует различных подходов к обнаружению и противодействию. Глубокое понимание этих аспектов позволяет выстраивать эффективную стратегию защиты от киберугроз и минимизировать их потенциальный вред.

Инструменты и техники злоумышленников

Современные киберпреступники применяют множество подходов для достижения своих целей. В их арсенале – разнообразные программы и методы, позволяющие проникнуть в системы, получить доступ к конфиденциальной информации или вывести из строя устройства. Понимание того, как злоумышленники разрабатывают и используют свои инструменты, помогает определить слабые места в системе безопасности и разработать защитные меры.

Уровни воздействия различаются в зависимости от поставленных задач и целей. Некоторые техники направлены на массовое воздействие, другие ориентированы на узкие, специфические цели. Зачастую применяются комбинации техник, чтобы усложнить обнаружение и анализ угроз.

Для выполнения своих действий злоумышленники используют эксплойты, которые позволяют находить и использовать уязвимости в программном обеспечении. Также распространены кейлоггеры и различные шпионские программы, которые фиксируют данные о пользователях и их активности. Технологии, такие как фишинг и социальная инженерия, играют важную роль в обмане пользователей для получения конфиденциальной информации.

Эти методы и инструменты непрерывно совершенствуются, адаптируясь к изменяющимся условиям цифрового мира. Повышение осведомленности об их использовании и обновление защитных механизмов помогает минимизировать риски и защитить данные от несанкционированного доступа.

Способы защиты от хакерских угроз

Регулярное обновление программного обеспечения – один из ключевых способов предотвращения угроз. Постоянное обновление операционных систем и приложений позволяет устранить уязвимости, которыми могут воспользоваться киберпреступники.

Другим важным аспектом является использование сильных паролей и их регулярная смена. Надёжные пароли, состоящие из букв, цифр и специальных символов, значительно усложняют доступ злоумышленников к конфиденциальной информации.

Для защиты данных также рекомендуется применять двухфакторную аутентификацию, которая добавляет дополнительный уровень безопасности при входе в системы и аккаунты. Этот метод минимизирует вероятность несанкционированного доступа.

Особое внимание следует уделить регулярному обучению сотрудников в области кибербезопасности. Осведомлённость о методах фишинга и других мошеннических схемах помогает сократить риски утечек информации.

Использование современных систем мониторинга и анализа трафика позволяет своевременно обнаруживать подозрительную активность и предотвращать попытки вторжений. Это помогает обеспечить высокий уровень защиты и минимизировать последствия возможных инцидентов.

Наконец, создание резервных копий данных – критически важная мера для защиты от угроз. Регулярное резервное копирование позволяет быстро восстановить информацию в случае её утраты или повреждения.

Роль социальных инженерий в кибератаках

Социальные инженерии играют ключевую роль в современных киберугрозах, поскольку их методы направлены на уязвимости, связанные с человеческим фактором. Мошенники используют психологические манипуляции для достижения своих целей, влияя на поведение пользователей и вынуждая их раскрывать конфиденциальную информацию. Такие стратегии могут применяться как отдельно, так и в сочетании с другими инструментами проникновения в системы безопасности.

- Фишинг: Один из самых распространенных подходов, основанный на обмане пользователя с целью получения доступа к личным данным, паролям или другой чувствительной информации. Мошенники отправляют письма или сообщения, которые выглядят как официальные запросы, побуждая пользователя перейти по ссылке или скачать вложение.

- Вишинг и смишинг: Атаки, которые используют телефонные звонки (вишинг) или SMS-сообщения (смишинг) для того, чтобы убедить человека в необходимости передать свои данные или выполнить какие-либо действия, нарушающие его безопасность.

- Бэйтинг: Метод, при котором злоумышленники привлекают жертву с помощью "приманок", например, зараженных USB-накопителей, оставленных в общественных местах, чтобы спровоцировать любопытство и заставить пользователя подключить устройство к своему компьютеру.

- Стереотипирование и использование доверия: Мошенники могут представляться знакомыми лицами или использовать информацию о привычках и предпочтениях своей цели, чтобы повысить уровень доверия и вероятность успешного взаимодействия.

Все эти методы могут применяться на разных уровнях – от массовых атак на пользователей до точечных операций, направленных на конкретные организации или людей. Эффективная защита от таких угроз требует повышения уровня осведомленности, регулярного обучения сотрудников и использования современных технологий для выявления и блокировки попыток социальной манипуляции.

Вопрос-ответ:

Какие существуют основные виды хакерских атак?

Основные виды хакерских атак включают: атаки на отказ в обслуживании (DDoS), фишинг, атаки с использованием вредоносного ПО, атаки на пароли (например, подбор паролей), межсайтовый скриптинг (XSS), инъекции SQL, атаки на "человеческий фактор" (социальная инженерия) и атаки на уязвимости программного обеспечения. Каждая из этих атак имеет свои методы и цели, но в целом они направлены на получение несанкционированного доступа к данным или системам.

Как можно определить уровень хакерской атаки?

Уровень хакерской атаки обычно зависит от сложности и цели атаки. Можно выделить три основных уровня: низкий, средний и высокий. Низкий уровень включает простые атаки, такие как фишинг или грубая сила (подбор паролей). Средний уровень предполагает использование более сложных методов, таких как инъекции SQL или XSS. Высокий уровень атак, как правило, включает многоэтапные и координированные атаки, например, APT (Advanced Persistent Threat), которые направлены на крупные корпорации или государственные учреждения с целью длительного и скрытного присутствия в сети.

Какие методы используют хакеры для проведения атак?

Хакеры используют множество методов для проведения атак, среди которых: фишинг, социальная инженерия, атаки с использованием вредоносного ПО (вирусы, трояны, шпионские программы), межсайтовый скриптинг (XSS), инъекции SQL, атаки "грубой силы" для подбора паролей, а также атаки на отказ в обслуживании (DDoS). Также популярны методы, использующие уязвимости в сетевых протоколах, программном обеспечении или операционных системах. Все эти методы позволяют злоумышленникам получать несанкционированный доступ к конфиденциальной информации, управлять устройствами или нарушать работу сетей и систем.

Чем атака DDoS отличается от других видов атак?

Атака DDoS (Distributed Denial of Service, распределенная атака на отказ в обслуживании) отличается от других видов атак тем, что её основной целью является вывод из строя или перегрузка сетевых ресурсов, серверов или сервисов, делая их недоступными для пользователей. В отличие от атак, направленных на кражу данных (например, фишинга или атак с использованием вредоносного ПО), DDoS-атаки не стремятся к прямому доступу к конфиденциальной информации. Вместо этого они нацелены на нарушение доступности сервисов путем создания огромного количества запросов, которые сервер не в состоянии обработать.

Что такое атаки "нулевого дня" и чем они опасны?

Атаки "нулевого дня" (zero-day attacks) направлены на уязвимости в программном обеспечении, которые еще не были обнаружены или устранены разработчиками. Такие уязвимости становятся объектом атаки сразу после их выявления, и разработчики, как правило, не имеют "нулевого дня" для реагирования. Эти атаки опасны тем, что у компаний нет времени на разработку и выпуск патчей или обновлений, что делает системы и данные уязвимыми перед злоумышленниками. Атаки "нулевого дня" часто используются для проведения целевых атак на высокозащищенные системы, такие как корпоративные сети или государственные учреждения.