Обеспечение безопасного доступа к общим файлам

Содержание:

- Обеспечение конфиденциальности данных в облаке

- Оценка рисков и выбор доверенных сервисов

- Методы шифрования для защиты коллективных документов

- Преимущества асимметричного и симметричного шифрования

- Управление доступом: роли и полномочия

- Как правильно настраивать права доступа для каждого пользователя

- Многофакторная аутентификация: ключ к безопасности

- Рассмотрение различных методов подтверждения личности

Сохранение конфиденциальности и целостности данных - это неотъемлемая часть современного бизнеса. В сфере информационных технологий одной из важнейших задач является обеспечение уверенного доступа к общим хранилищам, где содержится ценная информация организации. Конфиденциальные документы, файлы, и другие материалы, которые хранятся в общих папках, представляют собой важный актив, который необходимо защитить от несанкционированного доступа.

Сохранение конфиденциальности и целостности данных - это неотъемлемая часть современного бизнеса. В сфере информационных технологий одной из важнейших задач является обеспечение уверенного доступа к общим хранилищам, где содержится ценная информация организации. Конфиденциальные документы, файлы, и другие материалы, которые хранятся в общих папках, представляют собой важный актив, который необходимо защитить от несанкционированного доступа.

Исключительное внимание к безопасности общих файлов подразумевает применение инновационных технологий и строгих политик безопасности, которые обеспечивают авторизованный доступ к данным только для уполномоченных сотрудников. Применение шифрования, многоуровневой аутентификации и систем мониторинга доступа являются ключевыми мерами, направленными на обеспечение надежности и безопасности информационных ресурсов.

Цель этой статьи - рассмотреть различные аспекты безопасного доступа к общим файлам в корпоративной среде, выявить современные вызовы и предложить эффективные стратегии для их решения. Внимание к деталям и постоянное обновление систем безопасности являются необходимыми компонентами успешной стратегии в сфере информационной безопасности.

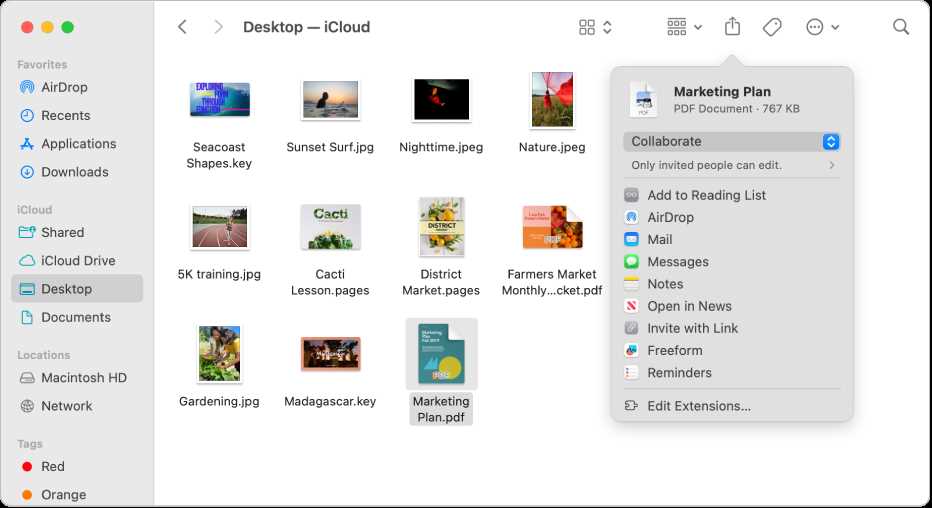

Обеспечение конфиденциальности данных в облаке

Забота о сохранности информации в сфере облачного хранения выходит за рамки простого предоставления доступа к файлам. Заинтересованные стороны стремятся гарантировать, что конфиденциальная информация не подвергается угрозам безопасности или несанкционированному доступу.

Сохранение целостности данных – один из важнейших аспектов обеспечения безопасности в облачном хранилище. Это означает, что информация должна оставаться неизменной и не подвергаться внезапным изменениям или повреждениям, которые могут нарушить ее целостность и достоверность.

Защита от несанкционированного доступа является приоритетом для облачных провайдеров. Использование современных методов аутентификации и авторизации помогает гарантировать, что только уполномоченные пользователи имеют доступ к данным, предотвращая таким образом утечку информации и несанкционированные действия.

Кроме того, шифрование данных – неотъемлемая составляющая обеспечения безопасности в облачном хранилище. Путем преобразования информации в зашифрованный формат облачные сервисы могут обезопасить данные от несанкционированного доступа, даже в случае утечки или компрометации самого хранилища.

Непрерывное обновление методов защиты и мониторинг безопасности являются необходимостью в постоянно меняющейся угрозной среде. Регулярное аудитирование системы безопасности позволяет выявлять и устранять уязвимости, а также оперативно реагировать на потенциальные инциденты.

Оценка рисков и выбор доверенных сервисов

- Оценка уязвимостей: Необходимо провести анализ потенциальных уязвимостей в системе хранения данных и способы их возможного эксплуатирования.

- Выбор надежных провайдеров: При выборе поставщиков услуг облачного хранения или других решений для обеспечения доступа к общим ресурсам, следует учитывать их репутацию, уровень защиты данных, а также соответствие стандартам безопасности.

- Распределение прав доступа: Определение гибких и точных механизмов управления доступом к общим файлам помогает минимизировать риски несанкционированного доступа и утечки конфиденциальной информации.

Эффективная стратегия оценки рисков и выбора надежных сервисов способствует обеспечению безопасности общих данных и сохранению их конфиденциальности для авторизованных пользователей.

Методы шифрования для защиты коллективных документов

Безопасность информации в коллективных хранилищах – важнейший аспект современного делового обмена. Для обеспечения конфиденциальности данных и предотвращения несанкционированного доступа к общим ресурсам активно применяются различные методы шифрования. Эти методы, представляющие собой сложные алгоритмы, позволяют преобразовать информацию таким образом, что она становится недоступной для чтения или вмешательства без специального ключа или пароля.

- Симметричное шифрование: Один из наиболее распространенных подходов к защите общих файлов – симметричное шифрование, при котором один и тот же ключ используется как для шифрования, так и для расшифровки информации. Этот метод обеспечивает высокий уровень безопасности, но требует безопасного обмена ключом между участниками обмена.

- Асимметричное шифрование: Для более сложных сценариев безопасности используется асимметричное шифрование, где для шифрования и расшифровки данных используются разные ключи – открытый и закрытый. Этот метод устраняет необходимость в безопасной передаче ключа, однако требует больше вычислительных ресурсов.

- Хэширование: Еще одним методом обеспечения целостности и подлинности данных является хэширование. При этом методе исходное сообщение преобразуется в хэш-значение фиксированной длины, которое сложно подделать или изменить без обнаружения.

Выбор конкретного метода шифрования зависит от требований к безопасности, удобства использования и доступных ресурсов. Эффективное применение шифрования обеспечивает защиту данных и спокойствие участников обмена информацией.

Преимущества асимметричного и симметричного шифрования

При обеспечении безопасного доступа к данным важно использовать различные методы шифрования для защиты информации от несанкционированного доступа. Асимметричное и симметричное шифрование - два основных подхода, каждый из которых имеет свои уникальные преимущества.

Симметричное шифрование отличается от асимметричного тем, что здесь используется один ключ для шифрования и дешифрования данных. Этот метод, будучи более простым и быстрым в исполнении, обеспечивает эффективную защиту передаваемых сведений. Однако, его главный недостаток - необходимость безопасной передачи ключа между отправителем и получателем.

Асимметричное шифрование предлагает инновационный подход, используя два ключа: открытый и закрытый. Этот метод обеспечивает более высокий уровень безопасности, так как для дешифрования данных требуется ключ, который хранится только у получателя. Отсутствие необходимости в безопасной передаче ключа делает асимметричное шифрование более удобным для среды сетевого обмена информацией.

Оба метода имеют свои преимущества и недостатки, и выбор между ними зависит от конкретных потребностей и контекста использования.

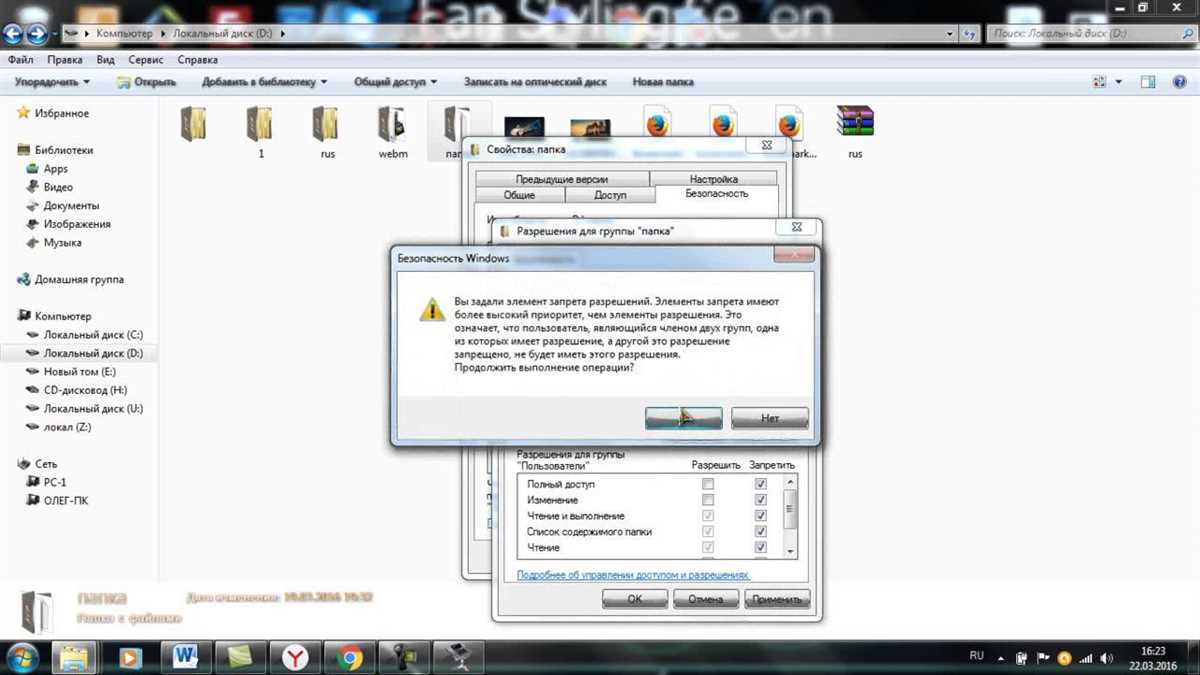

Управление доступом: роли и полномочия

Одной из ключевых концепций является дифференциация доступа на основе функциональных обязанностей участников, что позволяет эффективно контролировать и ограничивать возможности действий. Важно обеспечить гибкость в настройке прав доступа, учитывая различные сценарии использования и потребности в безопасности информации.

- Роли в системе определяют набор прав и обязанностей, присвоенных каждому участнику в зависимости от его функциональных задач. Каждая роль имеет свою специфику и уровень доступа к ресурсам системы.

- Полномочия представляют собой конкретные действия или операции, которые могут быть выполнены участниками системы в рамках своих ролей. Они ограничиваются контекстом задачи и уровнем привилегий.

- Управление доступом включает в себя процессы назначения, изменения и отзыва прав доступа с целью поддержания актуальности и соответствия принципам безопасности.

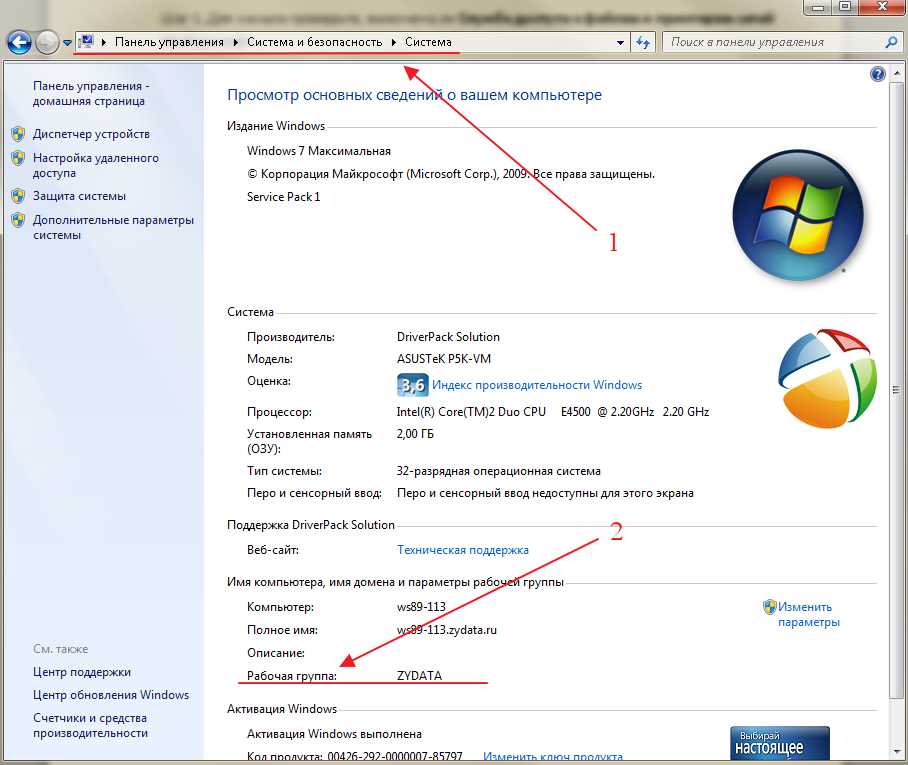

Как правильно настраивать права доступа для каждого пользователя

Каким образом настраивать уровни доступа для каждого сотрудника или пользователя? Первым шагом является анализ типов информации, к которым нужно предоставить доступ. Следующим важным этапом является определение соответствующих прав на чтение, запись или редактирование данных. Необходимо учитывать роль пользователя в организации и минимизировать права, предоставляемые по умолчанию, для предотвращения потенциальных угроз.

Особое внимание следует уделить определению настроек безопасности для каждого пользователя, исключая возможность доступа к данным, которые не имеют отношения к его текущим задачам или обязанностям. Использование систем аудита также помогает контролировать доступ и быстро выявлять случаи нарушений политики безопасности.

Корректная настройка прав доступа – это гарантия того, что конфиденциальная информация будет защищена, а права пользователей будут установлены в соответствии с их ролью и функциями в организации. Это важный аспект создания безопасного рабочего окружения и обеспечения стабильной работы компании.

Многофакторная аутентификация: ключ к безопасности

Принцип многофакторной аутентификации состоит в том, что для входа в систему пользователю нужно предоставить не только пароль, но и дополнительные данные. Эти данные могут включать в себя такие факторы, как что-то, что пользователь знает (например, пароль), что-то, что пользователь имеет (например, устройство для получения одноразового пароля), или что-то, что является частью его личности (например, отпечаток пальца или голос).

Использование многофакторной аутентификации повышает степень надёжности защиты, делая взлом доступа значительно сложнее. Важно учитывать, что каждый дополнительный фактор является отдельным слоем защиты, что делает систему менее уязвимой для различных атак, направленных на получение несанкционированного доступа к конфиденциальной информации.

Многофакторная аутентификация – это ключевой элемент безопасности при работе с чувствительными данными и защите общего доступа к информации. Эта технология становится все более популярной в условиях растущей угрозы кибератак и утечек данных, предоставляя дополнительные гарантии безопасности для пользователей и организаций.

Рассмотрение различных методов подтверждения личности

| Метод подтверждения | Описание | Преимущества | Ограничения |

|---|---|---|---|

| Пароль | Текстовая последовательность символов, известная только пользователю. | Прост в использовании, низкая стоимость внедрения. | Уязвим к перехвату, может быть забыт или утерян. |

| Биометрия | Использование уникальных биологических характеристик пользователя. | Высокий уровень безопасности, сложно подделать. | Требует специального оборудования, может быть дорогим в поддержке. |

| Двухфакторная аутентификация | Использование двух различных методов для подтверждения личности. | Высокий уровень безопасности, даже если один метод компрометирован. | Может требовать дополнительных шагов со стороны пользователя. |

Эти методы являются основой для многих систем безопасности и играют ключевую роль в защите доступа к важной информации и ресурсам. Выбор конкретного метода зависит от контекста его использования, а также от уникальных требований каждой конкретной системы.