Настройка SSTP на маршрутизаторах Mikrotik

Содержание:

- Настройка SSTP VPN на MikroTik

- Пошаговое руководство по установке SSTP VPN

- Конфигурация SSTP сервера на маршрутизаторе MikroTik

- Создание и настройка SSTP сервера

- Установка сертификатов для SSTP на MikroTik

- Генерация и импорт SSL сертификатов

- Безопасное соединение через SSTP VPN

- Обеспечение безопасности VPN соединения

- Вопрос-ответ

Создание защищенного соединения через виртуальную частную сеть является важным элементом в обеспечении безопасности данных в любой организации. В данном разделе мы рассмотрим, как правильно настроить VPN на примере одного из популярных маршрутизаторов. Пошаговая инструкция поможет вам разобраться во всех тонкостях процесса и избежать возможных ошибок.

Создание защищенного соединения через виртуальную частную сеть является важным элементом в обеспечении безопасности данных в любой организации. В данном разделе мы рассмотрим, как правильно настроить VPN на примере одного из популярных маршрутизаторов. Пошаговая инструкция поможет вам разобраться во всех тонкостях процесса и избежать возможных ошибок.

Первым и ключевым этапом является генерация и настройка цифровых удостоверений. Сертификаты играют важную роль в защите передаваемой информации, поэтому их правильное создание и установка на сервере является обязательным шагом. Мы подробно рассмотрим, как создать сертификаты, настроить их и убедиться в их корректной работе.

Настройка сервера для обработки VPN-подключений требует внимательного подхода. Мы опишем все необходимые шаги, начиная с базовых настроек маршрутизатора и заканчивая детальной конфигурацией серверной части. Особое внимание будет уделено параметрам, обеспечивающим стабильность и безопасность соединения.

В завершении, мы разберем процесс подключения клиента к созданному серверу. Вы узнаете, как правильно настроить клиентское устройство, чтобы оно могло успешно взаимодействовать с VPN-сетью. Кроме того, будут рассмотрены методы диагностики и устранения возможных проблем при подключении.

Следуя этой инструкции, вы сможете самостоятельно настроить надежное и безопасное VPN-соединение на базе популярного маршрутизатора, обеспечив защиту данных и удобство удаленного доступа к корпоративной сети.

Настройка SSTP VPN на MikroTik

Прежде всего, необходимо подготовить все необходимые цифровые ключи. Создание и управление сертификатами можно выполнить непосредственно на устройстве. Это обеспечит надежное шифрование и подлинность данных при подключении.

После этого перейдем к конфигурации сервера. Важным этапом будет настройка параметров, которые определяют, как и куда будет направляться трафик. Настройка IP-адресов и маршрутов позволит организовать корректное взаимодействие между устройствами.

Теперь необходимо определить правила авторизации и аутентификации. Это поможет контролировать доступ к вашему оборудованию, гарантируя, что только авторизованные пользователи смогут установить соединение.

После выполнения всех настроек, необходимо протестировать соединение. Проверьте, что все устройства корректно подключаются и передают данные. Это поможет убедиться, что ваше защищенное соединение работает как надо.

Следуя этому руководству, вы сможете настроить надежный и защищенный доступ к своим сетевым ресурсам, используя современные методы защиты данных и обеспечения их целостности.

Пошаговое руководство по установке SSTP VPN

В данном разделе рассмотрим процесс создания защищенного соединения с использованием современных технологий шифрования. Это руководство предназначено для помощи в организации безопасного канала связи между устройствами, обеспечивая конфиденциальность и защиту данных. Следуя этим шагам, вы сможете настроить сервер для приема защищенных подключений и создать необходимые цифровые ключи.

Для начала вам необходимо подготовить серверную часть и создать нужные цифровые сертификаты. Эти компоненты необходимы для того, чтобы обеспечить шифрование и защиту передаваемой информации. Сертификаты играют ключевую роль в установке доверенных соединений и проверке подлинности участников обмена данными.

Перейдем к пошаговому описанию процесса:

Следуя этим шагам, вы сможете успешно настроить защищенное соединение и обеспечить надежную передачу данных между вашими устройствами. Этот процесс требует внимательности и точного выполнения всех указанных действий для достижения наилучших результатов.

Конфигурация SSTP сервера на маршрутизаторе MikroTik

Шаг 1: Генерация сертификатов

Для начала нужно создать необходимые сертификаты для обеспечения шифрования данных. Это включает в себя создание корневого сертификата (CA) и сертификатов сервера и клиента. Все эти действия можно выполнить через интерфейс маршрутизатора.

Выполните следующие команды в терминале:

/certificate add name=ca-template common-name=myCa key-usage=key-cert-sign,crl-sign /certificate add name=server-template common-name=myServer /certificate sign ca-template name=ca /certificate sign server-template name=server ca=ca

Шаг 2: Настройка VPN сервера

После того, как сертификаты созданы и подписаны, можно переходить к настройке сервера. Настройки включают указание сертификатов, настройку пользователей и параметры аутентификации.

Основные команды для настройки сервера:

/interface sstp-server server set enabled=yes certificate=server default-profile=default-encryption /ppp profile add name=default-encryption use-encryption=yes local-address=192.168.1.1 remote-address=192.168.1.10-192.168.1.50 /ppp secret add name=user1 password=password1 profile=default-encryption

Шаг 3: Настройка правил брандмауэра

Для обеспечения безопасности необходимо создать соответствующие правила в брандмауэре маршрутизатора. Это поможет защитить сервер от несанкционированного доступа и злоумышленников.

Пример правил брандмауэра:

/ip firewall filter add chain=input protocol=tcp dst-port=443 action=accept place-before=0 /ip firewall filter add chain=input protocol=tcp dst-port=443 src-address-list=!allowed-vpn action=drop place-before=1

Шаг 4: Подключение клиента

Теперь, когда сервер настроен, можно подключаться к нему с клиентского устройства. Для этого нужно установить клиентский сертификат и настроить параметры подключения, такие как адрес сервера и учетные данные.

Для подключения из Windows используйте стандартный клиент VPN, указав следующие параметры:

| Параметр | Значение |

|---|---|

| Адрес сервера | your_server_ip |

| Имя пользователя | user1 |

| Пароль | password1 |

| Сертификат | client-cert.p12 |

Создание и настройка SSTP сервера

Для начала необходимо подготовить цифровые ключи, которые будут использоваться для шифрования соединения. Затем, следует настроить параметры подключения на маршрутизаторе и разрешить доступ для удаленных пользователей. Подробное руководство по выполнению этих шагов представлено ниже.

Создание сертификатов

- Перейдите в раздел управления ключами и сертификатами.

- Создайте корневой сертификат, который будет использоваться для подписи других сертификатов.

- Создайте и подпишите серверный сертификат, который будет использоваться для идентификации сервера при установлении защищенного соединения.

- Экспортируйте сертификат для последующего использования на клиентских устройствах.

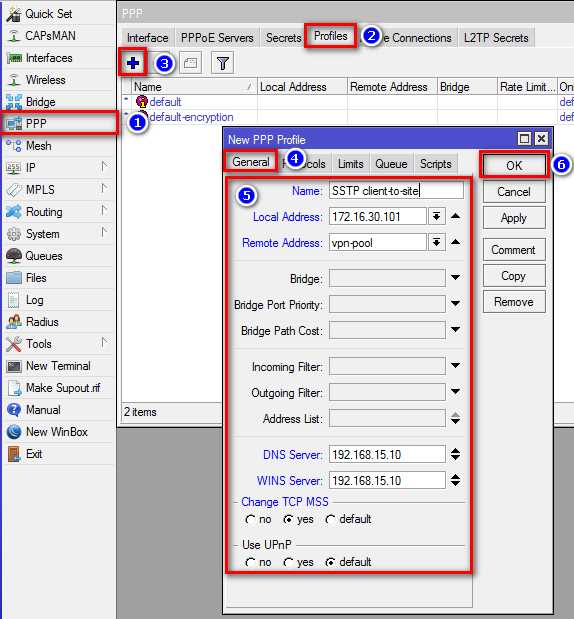

Настройка VPN сервера

- Откройте раздел конфигурации VPN.

- Создайте новый профиль для подключения, указав параметры аутентификации и шифрования.

- Привяжите ранее созданный серверный сертификат к этому профилю.

- Настройте параметры подключения клиентов, включая пул IP-адресов и разрешенные маршруты.

Конфигурация брандмауэра

Тестирование и устранение неполадок

- Подключитесь к серверу с клиентского устройства, используя экспортированный сертификат и учетные данные.

- Проверьте, что все настройки работают корректно, и данные передаются безопасно.

- При необходимости внесите изменения в конфигурацию для устранения выявленных проблем.

Следуя этим шагам, вы сможете создать и настроить безопасное удаленное подключение, обеспечивающее высокий уровень защиты данных при работе с корпоративной сетью.

Установка сертификатов для SSTP на MikroTik

Настройка защищенного VPN-соединения требует использования цифровых сертификатов. Этот процесс включает в себя создание, импорт и применение сертификатов для обеспечения безопасности данных, передаваемых через интернет. В данном разделе мы рассмотрим, как установить необходимые сертификаты для обеспечения безопасного подключения к вашему VPN-серверу.

Прежде чем приступить к установке сертификатов, убедитесь, что у вас есть все необходимые файлы: сертификат сервера и ключ сервера. Если у вас их нет, их можно создать самостоятельно или получить от доверенного центра сертификации.

Шаг 1: Создание и импорт сертификатов

Первым шагом является создание сертификата сервера и его ключа. Для этого используйте команду:

/certificate add name=server-cert common-name=serverЗатем создайте запрос на подпись сертификата:

/certificate sign server-certПосле успешного создания и подписания сертификата, импортируйте его с помощью команды:

/certificate import file-name=server-cert.pem

Шаг 2: Настройка сертификатов на сервере

Для настройки VPN-сервера используйте импортированный сертификат. В меню управления сертификатами выберите созданный сертификат и установите его для вашего VPN-сервера:

/interface sstp-server server set certificate=server-cert Теперь ваш сервер готов к использованию безопасного VPN-соединения. Проверьте корректность настроек и убедитесь, что сертификаты работают правильно, чтобы обеспечить надежную защиту данных.

Шаг 3: Проверка соединения

После завершения настройки, проверьте работоспособность соединения, подключившись к вашему VPN-серверу. Убедитесь, что соединение устанавливается успешно и данные передаются по зашифрованному каналу. Это гарантирует, что ваши данные находятся под защитой и передаются безопасно.

Следуя этим шагам, вы сможете настроить безопасное VPN-соединение, используя цифровые сертификаты, что значительно повысит уровень безопасности вашей сети.

Генерация и импорт SSL сертификатов

Начнем с создания собственного центра сертификации (CA), который будет подписывать ваши сертификаты. Этот шаг необходим для того, чтобы ваш сервер мог использовать надежные сертификаты. Затем мы создадим сертификат сервера и импортируем его для использования.

| Шаг | Описание |

|---|---|

| 1 | Создание центра сертификации (CA) |

| 2 | Генерация сертификата сервера |

| 3 | Импорт сертификатов на сервер |

Для начала создадим центр сертификации. Это можно сделать с помощью различных инструментов, таких как OpenSSL. Далее, используя наш центр сертификации, создадим сертификат для сервера. Этот сертификат должен содержать ключи, которые будут использоваться для шифрования данных.

После генерации сертификата его необходимо импортировать. Важно правильно настроить ваш сервер, чтобы он мог использовать этот сертификат для установления безопасных соединений. Это обеспечивает аутентификацию и шифрование данных, передаваемых между клиентом и сервером.

В завершение, убедитесь, что сертификаты корректно установлены и настроены на вашем оборудовании. Это позволит вашему серверу обеспечить безопасное подключение и защитить передаваемые данные.

Безопасное соединение через SSTP VPN

Для начала необходимо позаботиться о сертификатах. Сертификаты играют ключевую роль в установлении доверительных связей между клиентом и сервером, обеспечивая безопасность передаваемых данных. Рассмотрим, как правильно сгенерировать и установить необходимые сертификаты для безопасного подключения.

Следуя этим шагам, можно создать безопасное подключение, которое защитит данные от несанкционированного доступа и обеспечит конфиденциальность при работе в сети. Важно уделить особое внимание корректной генерации и установке сертификатов, так как от этого зависит безопасность всего соединения.

Обеспечение безопасности VPN соединения

На сервере Mikrotik необходимо грамотно настроить сертификаты для обеспечения идентификации и шифрования трафика. Взаимодействие между клиентом и сервером основывается на взаимной проверке сертификатов, что предотвращает возможные атаки и подделки соединения.

Правильная установка и обновление сертификатов на Mikrotik с использованием современных криптографических алгоритмов и стандартов является неотъемлемой частью обеспечения безопасности. Это также включает в себя контроль сроков действия сертификатов и регулярное их обновление для предотвращения уязвимостей и обеспечения непрерывной защиты VPN соединения.

Использование микротика для настройки и управления сертификатами предоставляет администраторам гибкость в конфигурации безопасных VPN соединений, где каждый сертификат играет роль в обеспечении конфиденциальности и целостности данных, передаваемых через сеть.

Вопрос-ответ:

Как настроить SSTP VPN сервер на MikroTik?

Для настройки SSTP VPN сервера на устройствах MikroTik требуется выполнить несколько шагов. Сначала необходимо создать сертификаты для сервера, затем настроить интерфейс SSTP, определить IP-адреса и настроить правила файрвола. Подробные инструкции можно найти в документации MikroTik или на специализированных ресурсах.

Как настроить сертификаты для SSTP сервера на MikroTik?

Для настройки сертификатов SSTP сервера на MikroTik необходимо создать корневой сертификат и сертификат сервера. После этого сертификаты должны быть импортированы и настроены в разделе SSTP сервера в настройках MikroTik. Этот процесс включает генерацию CSR, подпись сертификатов и их установку на устройстве.

Какие основные шаги для настройки SSTP VPN на MikroTik?

Основные шаги для настройки SSTP VPN на устройствах MikroTik включают создание интерфейса SSTP, настройку сертификатов, определение IP-адресов для клиентов, настройку пользователей и групп безопасности, а также настройку правил файрвола для обеспечения безопасности и доступности сервиса.

Что такое SSTP VPN на MikroTik и как оно работает?

SSTP (Secure Socket Tunneling Protocol) VPN на MikroTik — это протокол, который обеспечивает защищенное туннелирование трафика через SSL. Он позволяет устанавливать зашифрованные VPN-соединения между удаленными клиентами и сервером MikroTik, обеспечивая высокий уровень безопасности и стабильную работу в различных сетевых условиях.

Какие преимущества использования SSTP VPN на MikroTik?

SSTP VPN на MikroTik обеспечивает высокий уровень защиты данных благодаря использованию шифрования SSL/TLS. Он может успешно работать в сетях с блокировкой других VPN-протоколов и обеспечивает стабильное соединение при переходе через различные брандмауэры и NAT. Этот протокол также интегрирован в множество операционных систем, что облегчает его использование клиентами.