Надежные методы защиты от DDoS-атак

Содержание:

- Основные принципы работы DDoS-атак

- Методы предотвращения перегрузки сервера

- Инструменты для анализа сетевого трафика

- Технологии фильтрации нежелательных запросов

- Облачные решения для защиты от атак

- Рекомендации по повышению устойчивости системы

- Вопрос-ответ

Современный интернет ежедневно подвергается множеству угроз, которые ставят под удар устойчивость и безопасность онлайн-ресурсов. Особое внимание уделяется защите от целенаправленных вмешательств, способных вывести из строя серверы и нарушить их нормальную работу.

Современный интернет ежедневно подвергается множеству угроз, которые ставят под удар устойчивость и безопасность онлайн-ресурсов. Особое внимание уделяется защите от целенаправленных вмешательств, способных вывести из строя серверы и нарушить их нормальную работу.

Решения, направленные на нейтрализацию подобных угроз, разрабатываются с учетом постоянно меняющихся тактик злоумышленников. Основная задача – обеспечить стабильное функционирование сервисов даже в условиях агрессивного воздействия извне.

Различные подходы к противодействию атакам позволяют сохранять доступность ресурсов для пользователей и минимизировать возможные сбои. Каждый метод имеет свои особенности и применяется в зависимости от масштаба и характера угрозы.

Основные принципы работы DDoS-атак

Распределенные атаки, направленные на отказ в обслуживании, представляют собой угрозу, которая заключается в перегрузке ресурсов целевого объекта. Главная цель заключается в том, чтобы сделать веб-ресурс или сервис недоступным для пользователей, создавая огромный объем запросов.

Атака начинается с подготовки сети, состоящей из большого количества устройств, которые будут отправлять запросы на один и тот же сервер. Эти устройства могут быть как компьютерами, так и другими подключенными к интернету гаджетами. Все они объединяются в единую сеть и работают синхронно для достижения цели.

- Масштаб: Важной характеристикой подобных атак является их способность использовать тысячи или даже миллионы устройств, создавая лавину трафика.

- Типы трафика: Атаки могут включать различные типы данных, такие как HTTP-запросы, UDP-пакеты, или SYN-флуды, что усложняет их обнаружение и нейтрализацию.

- Источник атаки: Зачастую, устройства, участвующие в атаке, заражены вредоносным программным обеспечением и действуют без ведома владельцев, превращаясь в так называемые "боты".

- Цели: Объектами атак могут быть как веб-сайты, так и серверы приложений, сети и даже отдельные устройства, что позволяет нарушителям значительно расширить диапазон действий.

Эти атаки требуют минимальных затрат со стороны атакующих, но могут нанести значительный ущерб целям. Их сила заключается в массовом характере и разнообразии подходов, что делает их серьезным вызовом для обеспечивающих устойчивость и доступность интернет-ресурсов.

Методы предотвращения перегрузки сервера

Балансировка нагрузки – один из основных методов, который позволяет распределять входящие запросы между несколькими серверами. Это снижает нагрузку на каждый отдельный сервер и повышает общую устойчивость инфраструктуры.

Кэширование данных помогает значительно сократить время обработки повторяющихся запросов, уменьшая нагрузку на сервер. Это особенно эффективно для часто запрашиваемых статических ресурсов, таких как изображения или файлы стилей.

Ограничение числа подключений позволяет предотвратить перегрузку путем установления лимита на количество одновременных запросов, обрабатываемых сервером. Это защищает сервер от чрезмерной нагрузки и предотвращает его остановку.

Оптимизация кода и базы данных также играет важную роль в снижении нагрузки. Правильно написанный код и хорошо спроектированная структура базы данных могут значительно уменьшить время обработки запросов и повысить производительность сервера.

Эти методы позволяют поддерживать высокую стабильность и производительность серверов, обеспечивая их надежную работу в условиях высокой нагрузки.

Инструменты для анализа сетевого трафика

Анализ данных, передаваемых по сети, играет важную роль в обеспечении стабильной работы компьютерных сетей. Он позволяет выявить аномалии, оценить эффективность работы каналов связи и своевременно обнаружить потенциальные угрозы. Применение специализированных программных решений помогает детально изучить передаваемую информацию и получить ценные данные для дальнейшего анализа и оптимизации работы сетевых узлов.

Wireshark – один из самых известных и широко используемых анализаторов, который позволяет захватывать и исследовать пакеты, проходящие через сетевые интерфейсы. С его помощью можно в режиме реального времени наблюдать за потоками данных, изучать содержимое пакетов и выявлять неполадки.

tcpdump – утилита для командной строки, которая отлично подходит для фильтрации и записи сетевого трафика. Она предоставляет пользователям возможность сохранять захваченные пакеты для последующего анализа или изучать их прямо в процессе захвата.

NetFlow – протокол, разработанный для сбора информации о потоках данных в сети. Он позволяет администраторам видеть, какие данные передаются, откуда и куда они направляются. Это полезно для мониторинга загрузки сети и выявления аномалий в ее работе.

nTop – это инструмент, который предоставляет визуализацию трафика в реальном времени и позволяет отслеживать его основные характеристики. Он хорошо подходит для анализа и мониторинга сетевой активности, предоставляя пользователям удобный интерфейс для наблюдения за текущими процессами.

Существуют и другие утилиты, которые позволяют глубже изучать сетевые взаимодействия и обеспечивать эффективное функционирование сетевой инфраструктуры. Каждый инструмент имеет свои особенности и может применяться в зависимости от конкретных задач.

Технологии фильтрации нежелательных запросов

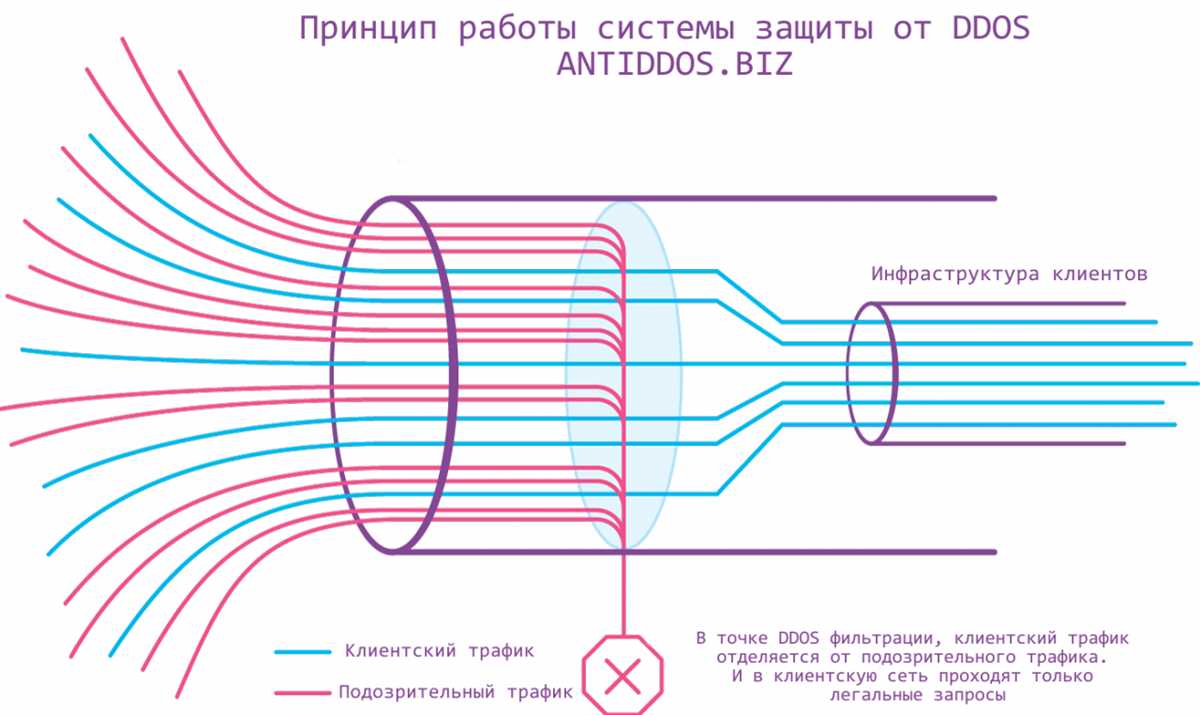

В процессе обработки трафика важно своевременно отсекать подозрительные обращения, которые могут перегрузить сервис или нарушить его стабильную работу. Для этого применяются разнообразные методы, позволяющие идентифицировать и блокировать лишние подключения на раннем этапе.

Анализ сигнатур – это подход, при котором используется база данных с шаблонами известных атак. Запросы, соответствующие таким шаблонам, сразу же отклоняются, что помогает эффективно предотвращать большинство известных угроз.

Поведенческий анализ фокусируется на изучении типичного поведения пользователей. Система отслеживает различные параметры, такие как частота запросов и их характер, и при обнаружении аномалий автоматически ограничивает доступ для подозрительных IP-адресов.

Использование белых и черных списков позволяет заранее определить допустимые и запрещенные источники трафика. Эта технология особенно полезна для фильтрации известного нежелательного трафика.

Распределенные фильтры работают на уровне различных узлов сети, что позволяет более точно и быстро блокировать ненужные запросы. Они эффективно распределяют нагрузку и обеспечивают высокую точность фильтрации.

Также применяется метод капча, который требует от пользователя выполнения определенного задания для подтверждения, что он не является автоматизированным скриптом. Это предотвращает возможность массовой автоматизированной отправки запросов.

Таким образом, комбинация этих технологий позволяет эффективно отсеивать ненужные подключения, сохраняя стабильность и производительность сервисов.

Облачные решения для защиты от атак

В условиях современного интернета, эффективная работа сервисов напрямую зависит от их устойчивости к внешним угрозам. Для достижения этой цели все больше организаций обращают внимание на облачные платформы, способные распределять нагрузки и предотвращать перебои в работе.

Рассмотрим ключевые преимущества таких технологий:

- Масштабируемость. Облачные платформы позволяют гибко адаптироваться к изменениям в трафике, автоматически увеличивая или снижая ресурсы по мере необходимости.

- Глобальное покрытие. Благодаря развертыванию серверов в разных регионах, атаки могут быть блокированы еще на ранних этапах, не достигая основной инфраструктуры.

- Экономичность. Использование облачных сервисов позволяет снизить затраты на оборудование и обслуживание, поскольку ресурсы предоставляются по мере их использования.

- Обновляемость. Облачные платформы оперативно обновляются и совершенствуются, что обеспечивает защиту от новых типов угроз.

Таким образом, облачные решения становятся незаменимым инструментом для обеспечения надежной и стабильной работы интернет-сервисов в условиях возрастающих угроз.

Рекомендации по повышению устойчивости системы

Для обеспечения стабильной работы веб-приложения в условиях внешних угроз важно применять комплексные меры, направленные на снижение уязвимостей и повышение надежности. Следующие рекомендации помогут создать более прочную инфраструктуру и снизить риски потенциальных нарушений в работе.

- Разделение трафика: Распределяйте нагрузку на несколько серверов, используя балансировку. Это поможет снизить влияние перегрузок на отдельные узлы.

- Оптимизация кода: Минимизируйте избыточные запросы и сократите объем данных, передаваемых между клиентом и сервером. Это снизит нагрузку и увеличит скорость обработки запросов.

- Использование CDN: Подключение к глобальной сети доставки контента позволит уменьшить задержки и равномерно распределить запросы по узлам, расположенным ближе к пользователю.

- Регулярные обновления: Устанавливайте все актуальные патчи и обновления, чтобы устранить известные уязвимости в программном обеспечении и сервисах.

- Ограничение доступа: Настройте правила доступа, чтобы ограничить объем поступающего трафика с ненадежных источников. Это поможет снизить вероятность нежелательных воздействий.

- Мониторинг активности: Используйте инструменты для отслеживания подозрительных действий и анализа журнала событий. Это позволит оперативно реагировать на попытки атак.

Вопрос-ответ:

Что такое DDoS-атака и как она работает?

DDoS (Distributed Denial of Service) - это тип кибератаки, при которой злоумышленники пытаются перегрузить сервер, сетевой ресурс или приложение большим количеством трафика, поступающего с множества скомпрометированных устройств. Цель такой атаки - сделать сервис недоступным для законных пользователей. Атака достигается за счет использования ботнетов, состоящих из зараженных устройств, которые одновременно отправляют запросы на целевой ресурс, вызывая его перегрузку и отказ в обслуживании.

Какие существуют методы защиты от DDoS-атак?

Защита от DDoS-атак включает в себя несколько уровней мер. В первую очередь, это использование специализированных сервисов и решений для фильтрации трафика, таких как Web Application Firewall (WAF) и системы обнаружения вторжений (IDS/IPS). Эти системы анализируют входящий трафик и блокируют подозрительные запросы. Также важно распределять нагрузку на несколько серверов с использованием технологий балансировки нагрузки. Еще один метод - использование CDN (Content Delivery Network), который помогает уменьшить нагрузку на основной сервер, распределяя трафик по глобальной сети серверов.

Как выбрать подходящее решение для защиты от DDoS-атак?

Выбор решения для защиты от DDoS-атак зависит от множества факторов, таких как масштаб бизнеса, типы угроз, с которыми вы сталкиваетесь, и бюджет. Для малых и средних предприятий могут быть достаточно облачных решений, которые обеспечивают базовую защиту и фильтрацию трафика. Для крупных корпораций может потребоваться более комплексный подход с использованием оборудования на месте, таких как специализированные устройства для защиты от DDoS, и интеграция с облачными сервисами для максимальной защиты. Также важно учитывать поддержку и возможности масштабирования, чтобы ваше решение могло адаптироваться к изменяющимся условиям.

Существуют ли какие-то предупреждающие признаки DDoS-атаки?

Да, существуют некоторые признаки, которые могут указывать на DDoS-атаку. Один из основных индикаторов - резкое увеличение времени отклика сервера или полная недоступность веб-сайта без очевидной причины. Другими признаками могут быть неожиданные всплески трафика из необычных географических регионов или IP-адресов, а также перегрузка сетевых устройств и серверов. Важно мониторить активность в реальном времени с помощью инструментов анализа трафика, чтобы своевременно обнаружить и остановить атаку.

Может ли VPN защитить от DDoS-атаки?

VPN (Virtual Private Network) сам по себе не является решением для защиты от DDoS-атак, так как его основная функция - это обеспечение конфиденциальности и шифрование трафика. Однако использование VPN может скрыть ваш реальный IP-адрес, что затруднит злоумышленникам нацеливание на ваш сервер или сеть. Тем не менее, если атакуется сам VPN-сервер, он также может быть подвержен перегрузке. Для полноценной защиты от DDoS рекомендуется использовать специализированные решения и сервисы, которые предназначены именно для этого.