Карта DDoS-атак как работает и зачем она нужна

Содержание:

- Карта распределения DDos-атак по миру

- Методы мониторинга активности DDos-угроз

- Организация безопасного доступа от компании ZSC

- Современные технологии для DDos-защиты

- Роль геоаналитики в борьбе с DDos

- Преимущества автоматизированного мониторинга сетевых атак

- Вопрос-ответ

Современные технологии позволяют следить за несанкционированной активностью в цифровом пространстве. Благодаря этим инструментам можно своевременно обнаружить и предотвратить попытки воздействия на ресурсы, что критически важно для защиты данных и инфраструктуры.

Современные технологии позволяют следить за несанкционированной активностью в цифровом пространстве. Благодаря этим инструментам можно своевременно обнаружить и предотвратить попытки воздействия на ресурсы, что критически важно для защиты данных и инфраструктуры.

Существующие платформы дают возможность в реальном времени видеть, как злоумышленники пытаются нарушить работу сетевых систем. Наблюдение за этими процессами помогает не только распознать угрозы, но и принимать оперативные меры для их устранения. Важно иметь возможность анализировать активность, чтобы предугадывать и предупреждать повторные попытки.

Мониторинг сетевых угроз - это ключевой элемент в арсенале инструментов кибербезопасности. Анализ данных и своевременное реагирование позволяют сохранить стабильность работы систем и минимизировать риски, связанные с разрушительными действиями.

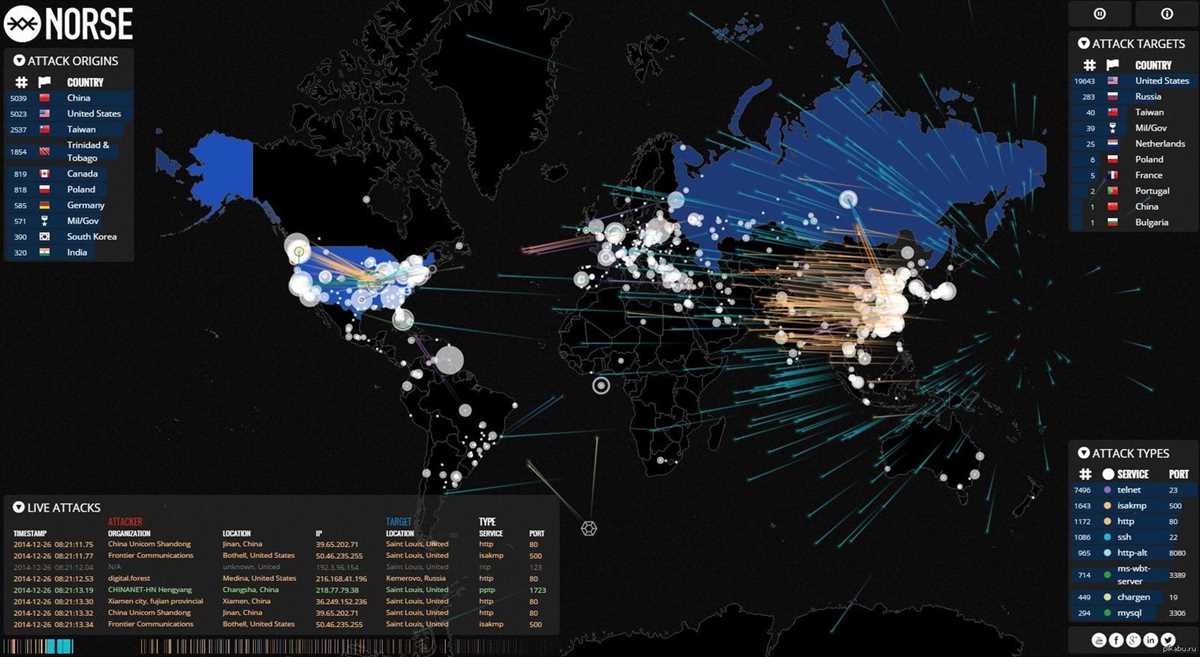

Карта распределения DDos-атак по миру

Механизм мониторинга, используемый в данной системе, собирает данные о вредоносных действиях и отображает их географическое распространение. Это позволяет не только видеть общую картину, но и оперативно реагировать на возникающие угрозы, усиливая защиту в наиболее подверженных зонах.

Карта наглядно демонстрирует, как меняется интенсивность атак в разных частях света. Постоянное наблюдение и анализ ситуации дают возможность прогнозировать возможные направления новых атак и принимать меры для защиты критически важных систем и данных.

Методы мониторинга активности DDos-угроз

В современных условиях важно своевременно выявлять и отслеживать потенциальные угрозы, направленные на перегрузку информационных систем. Эффективное наблюдение за сетевыми атаками позволяет минимизировать ущерб и оперативно реагировать на инциденты.

Один из методов контроля активности заключается в анализе сетевого трафика, где используются алгоритмы для выявления аномалий. Постоянное сканирование потоков данных помогает выявить подозрительные изменения, характерные для целенаправленных атак.

Также широко применяются специализированные платформы, предоставляющие визуальные инструменты для наблюдения за киберактивностью. Эти платформы позволяют в реальном времени отслеживать тенденции и местоположения угроз, что повышает эффективность их нейтрализации.

Дополнительно используются методы корреляции событий, позволяющие сопоставлять данные из различных источников. Такой подход помогает быстрее обнаружить активность, направленную на подрыв работоспособности сервисов, и разработать стратегии противодействия.

Организация безопасного доступа от компании ZSC

Современные киберугрозы становятся всё более сложными и разнообразными. Злоумышленники используют методы, такие как взлом сетей для захвата прав администратора, сканирование с целью кражи паролей и личных данных, брутфорс для подбора паролей методом перебора, и сканирование портов для незаконного поиска хостов в сети. Кроме того, перехват удалённого соединения позволяет им получить доступ к корпоративным ресурсам через незащищённые каналы связи удалённых сотрудников.

В таких условиях любая IT-инфраструктура требует надёжной и всесторонней системы безопасности, которая исключает все возможные уязвимости. Компания ZSC предлагает именно такое решение. Мы создаем для наших клиентов комплексный периметр безопасности, адаптированный под их конкретные нужды.

Наше решение обеспечивает не только защиту от известных IT-угроз, но и проактивно выявляет новые риски. Мы внедряем надёжные стандарты безопасности для удалённого подключения, проводим аудит и оптимизацию правил доступа, обеспечиваем точную настройку межсетевого экрана (Firewall) и интеллектуальную балансировку интернет-каналов, а также многое другое.

Обратитесь к нам, и мы разработаем для вашего бизнеса индивидуальное решение по IT-безопасности, которое эффективно защитит вас от всех современных цифровых угроз

Современные технологии для DDos-защиты

Сегодняшний день требует от компаний надежных решений для защиты от сетевых угроз. Технологии развиваются, и инструменты для предотвращения атак становятся все более сложными и эффективными, обеспечивая безопасность данных и непрерывность работы.

Мониторинг и анализ сетевого трафика играют ключевую роль в защите от атак. Современные системы способны автоматически выявлять подозрительную активность и блокировать нежелательные действия в реальном времени. Использование таких технологий позволяет минимизировать риски и сохранять работоспособность инфраструктуры.

Эти методы и инструменты являются основой современной защиты, гарантируя безопасность и устойчивость к различным угрозам.

Роль геоаналитики в борьбе с DDos

Геоаналитика играет ключевую роль в современных подходах к защите от кибератак. Анализ географического происхождения угроз позволяет более эффективно обнаруживать и нейтрализовать агрессивные действия, направленные на дестабилизацию работы информационных систем.

С помощью геоаналитических инструментов возможно проводить мониторинг активности в режиме реального времени, выявляя подозрительные тенденции и аномалии. Это позволяет определить, из каких регионов поступает наибольшее количество угроз, и оперативно реагировать на потенциально опасные ситуации.

Кроме того, применение геоаналитики помогает устанавливать географические закономерности, по которым распределяются кибератаки. Это не только усиливает защиту, но и предоставляет ценные данные для долгосрочного планирования и предотвращения возможных угроз.

Преимущества автоматизированного мониторинга сетевых атак

Автоматизированный мониторинг сетевой безопасности позволяет своевременно выявлять и предотвращать угрозы. Он обеспечивает постоянное наблюдение за активностью в сети и быстро реагирует на любые подозрительные действия, что существенно повышает уровень защиты.

- Оперативное обнаружение: Автоматические системы мониторинга мгновенно фиксируют попытки вредоносных вторжений, позволяя минимизировать возможный ущерб.

- Визуализация угроз: Карта сетевых атак позволяет наглядно оценить масштабы и интенсивность нападений, что помогает быстрее определить наиболее уязвимые участки.

- Эффективное реагирование: Инструменты автоматизации значительно ускоряют процесс реагирования, позволяя блокировать враждебную активность до того, как она нанесёт серьёзный урон.

- Снижение человеческого фактора: Автоматизация процессов мониторинга исключает возможность ошибок, связанных с человеческим фактором, что повышает общую надёжность системы.

- Анализ и отчётность: Собранные данные систематизируются и анализируются в реальном времени, что позволяет создавать подробные отчёты и предлагать пути дальнейшего улучшения защиты.

Вопрос-ответ:

Что такое DDoS map и как она работает?

DDoS map (или карта DDoS) — это визуальный инструмент, который отображает активные и зарегистрированные атаки типа DDoS (распределенный отказ в обслуживании) в реальном времени. Карта показывает источники атак, их цели, а также типы атак и их интенсивность. Такие карты используются для мониторинга глобальных DDoS атак, позволяя аналитикам и специалистам по безопасности наблюдать за тенденциями и быстро реагировать на угрозы.

Как с помощью DDoS мониторинга можно защитить свой сайт?

DDoS мониторинг помогает вовремя обнаружить и отреагировать на подозрительную активность, указывающую на потенциальную DDoS атаку. Системы мониторинга могут отслеживать аномальные всплески трафика, идентифицировать подозрительные IP-адреса и определять характер атаки. Благодаря своевременному обнаружению, можно предпринять меры по смягчению последствий атаки, например, с помощью фильтрации трафика или перенаправления запросов на серверы с большей пропускной способностью.

Какие данные отображаются на карте DDoS атак?

На карте DDoS атак обычно отображаются следующие данные: географическое положение источников атак и их целей, типы атак (например, UDP, TCP, HTTP-флуд), интенсивность атак в зависимости от объема трафика, а также время и продолжительность атак. Некоторые карты могут также показывать данные о тенденциях и динамике атак за определенный период времени.

Можно ли использовать DDoS карту для предсказания будущих атак?

DDoS карта позволяет отслеживать текущие и прошлые атаки, а также анализировать их тенденции, что может помочь в предсказании возможных будущих угроз. Однако, предсказание конкретных атак на определенные цели с высокой точностью невозможно. Карты DDoS служат скорее инструментом для мониторинга и анализа, чем для предсказания. Тем не менее, наблюдение за повторяющимися паттернами может помочь усилить защитные меры в наиболее уязвимых точках.

Какие преимущества дает использование DDoS карты для бизнеса?

Для бизнеса использование DDoS карты предоставляет несколько преимуществ. Во-первых, она позволяет в реальном времени отслеживать глобальные и локальные угрозы, что помогает оперативно реагировать на атаки. Во-вторых, с ее помощью можно анализировать тенденции и настраивать системы защиты под актуальные угрозы. В-третьих, визуализация данных облегчает понимание уровня угрозы и принятие решений на основе конкретных данных. Это особенно важно для компаний, чья деятельность зависит от стабильности онлайн-сервисов.

Что такое DDoS карта и как она помогает в мониторинге атак?

Слово "DDoS" расшифровывается как "Distributed Denial of Service" (распределённый отказ в обслуживании). DDoS карта представляет собой визуальное отображение информации о текущих атаках в реальном времени. На такой карте можно увидеть географическое распределение источников атак и их масштабы. Это помогает специалистам по кибербезопасности быстро идентифицировать, откуда исходят атаки, и принимать меры для их нейтрализации. Благодаря таким картам можно также отслеживать тенденции и выявлять потенциальные уязвимости в системах. Визуализация в виде карты упрощает восприятие больших объемов данных и помогает оперативно реагировать на угрозы.

Какие инструменты для мониторинга DDoS атак наиболее эффективны на сегодняшний день?

На сегодняшний день существует множество инструментов для мониторинга DDoS атак, каждый из которых имеет свои особенности и преимущества. Среди наиболее эффективных можно выделить следующие:Cloudflare - один из лидеров в области защиты от DDoS атак. Он предоставляет мощные средства для мониторинга и защиты от атак, используя распределенную сеть серверов, что помогает минимизировать влияние атаки.Akamai Kona Site Defender - предлагает продвинутые функции для защиты веб-приложений и мониторинга в реальном времени. Этот инструмент предоставляет детализированную информацию о происходящих атаках и позволяет настраивать защиту в зависимости от типа угроз.Arbor Networks - известен своей платформой для защиты от сетевых атак, включая DDoS. Arbor предоставляет подробные отчёты о трафике и атаках, что позволяет детально анализировать инциденты и принимать меры.Radware - предлагает решения для защиты от DDoS атак с возможностью автоматической защиты и мониторинга в реальном времени. Их система позволяет быстро реагировать на атаки и минимизировать их воздействие.Эти инструменты помогают не только обнаруживать и блокировать атаки, но и анализировать их характеристики, что важно для повышения уровня безопасности и оптимизации инфраструктуры.

О том, как мы обеспечиваем внешний и внутренний периметр безопасности у наших клиентов, читайте в статье «Безопасный доступ».