Как защитить сеть с помощью Mikrotik от DDoS-атак

Содержание:

- Особенности защиты MikroTik от DDoS атак

- Эффективные методы предотвращения DDoS на MikroTik

- Защита от DDoS-атак от ZSC

- Как настроить фильтрацию трафика на MikroTik

- Советы по улучшению безопасности сети с MikroTik

- Типичные сценарии DDoS атак на устройства MikroTik

- Примеры успешной защиты на основе MikroTik

- Вопрос-ответ

С развитием интернета и его доступности значительно возросло количество сетевых угроз, которые могут нарушить работу системы. Особо опасны атаки, направленные на перегрузку каналов связи и вычислительных ресурсов. Важно понимать, как защитить свою сеть от подобных воздействий.

С развитием интернета и его доступности значительно возросло количество сетевых угроз, которые могут нарушить работу системы. Особо опасны атаки, направленные на перегрузку каналов связи и вычислительных ресурсов. Важно понимать, как защитить свою сеть от подобных воздействий.

Атаки, нацеленные на блокировку сетевых сервисов, могут нанести серьезный урон бизнесу и инфраструктуре. Для успешного противодействия подобным угрозам необходимо использовать правильные методы и инструменты, позволяющие предотвратить или минимизировать последствия таких действий.

Сетевые устройства предоставляют ряд возможностей, которые помогают бороться с различными формами атак. Правильная настройка этих механизмов позволяет значительно повысить устойчивость вашей системы к вредоносным воздействиям, обеспечивая надежную защиту ваших данных и сервисов.

Особенности защиты MikroTik от DDoS атак

Современные сети нуждаются в надежных механизмах защиты, которые помогают предотвратить угрозы, исходящие от массовых кибератак. Устройства MikroTik обладают встроенными возможностями для эффективного противостояния подобным вызовам, что позволяет минимизировать риск перегрузки системы и защитить сетевые ресурсы.

Фильтрация и блокировка нежелательного трафика – один из ключевых аспектов обеспечения безопасности. Роутеры могут динамически отслеживать и блокировать подозрительные пакеты, что снижает нагрузку на серверы и предотвращает замедление работы сети.

Другой важной функцией является ограничение количества соединений, позволяющее контролировать доступ к ресурсам и предотвращать избыточную активность со стороны злоумышленников. Эта мера способствует поддержанию стабильности работы сети даже при интенсивных атаках.

Для повышения уровня безопасности можно настроить специальные правила фаервола, которые помогут быстро реагировать на изменяющиеся угрозы. Такие правила обеспечивают гибкую настройку и адаптацию под конкретные сценарии атак.

Завершающим элементом является использование пакетного анализа, который позволяет детально изучать входящий и исходящий трафик. Этот метод обеспечивает дополнительный уровень защиты, позволяя выявлять скрытые угрозы и своевременно их устранять.

Эффективные методы предотвращения DDoS на MikroTik

В условиях постоянно растущих угроз со стороны злоумышленников, защита сетевых устройств становится ключевым фактором стабильной работы инфраструктуры. Оптимизация настроек маршрутизаторов и реализация специальных мер позволяют свести к минимуму риски от недоброжелательных действий в сети. В данном разделе рассмотрим способы, позволяющие значительно уменьшить вероятность успешной атаки.

Правильная настройка фильтров – первый шаг на пути к обеспечению безопасности. Использование списков контроля доступа (ACL) позволяет эффективно ограничить ненужные подключения и снизить нагрузку на устройство. Важно настроить фильтры так, чтобы блокировать потенциально опасные запросы еще на раннем этапе их поступления.

Другим важным аспектом является управление скоростью передачи данных. Это позволяет ограничить количество запросов, поступающих к серверу, тем самым предотвращая его перегрузку. Для этого следует применять ограничения по скорости (Rate Limit) на входящие соединения.

Также стоит уделить внимание защите от подмены IP-адресов. Активация механизма фильтрации помогает идентифицировать поддельные IP-адреса, что предотвращает их использование в целях проведения вредоносных операций.

Для комплексной защиты важно реализовать логирование сетевой активности. Это помогает отслеживать и анализировать подозрительные действия в реальном времени, позволяя своевременно реагировать на потенциальные угрозы.

Наконец, регулярное обновление программного обеспечения играет важную роль в обеспечении безопасности. Новые версии ПО часто содержат исправления уязвимостей, что минимизирует риски успешной атаки.

Защита от DDoS-атак от ZSC

Компания ZSC предлагает вашему бизнесу надежное решение для защиты данных и сотрудников от DDoS-атак с помощью внешнего периметра IT-безопасности. Мы обеспечиваем безопасность следующим образом:

- Применяем специализированное оборудование, способное выдерживать DDoS-атаки. Оно эффективно фильтрует подозрительные, мошеннические и спамовые запросы, предотвращая перегрузку сети и поддерживая стабильную работу для ваших сотрудников.

- Настраиваем зашифрованные каналы связи для удаленного доступа к корпоративным ресурсам. Только подключения через защищенный туннель, который мы создаем, будут разрешены, а все неавторизованные попытки доступа будут заблокированы.

- Обеспечиваем резервное копирование оборудования. В случае, если злоумышленникам удастся получить доступ к вашему оборудованию, мы быстро восстановим его конфигурацию благодаря системе резервного копирования.

Если вам нужна надежная защита от DDoS-атак и других киберугроз, обращайтесь к нам, и мы подберем для вас лучшее решение!

Как настроить фильтрацию трафика на MikroTik

Чтобы настроить фильтрацию, необходимо определить правила, которые будут применяться к входящим и исходящим запросам. Эти правила включают в себя как блокировку, так и разрешение определенных типов соединений. Основные шаги включают создание списков адресов, установку фильтров и мониторинг активности.

Правильная настройка фильтрации трафика поможет поддерживать стабильную работу сети, минимизируя воздействие атак и обеспечивая контроль за потоком данных. Это важная часть общей стратегии защиты информационных систем.

Советы по улучшению безопасности сети с MikroTik

Обеспечение безопасности сети – ключевой аспект защиты от потенциальных угроз. Уделяя внимание настройкам маршрутизаторов и других сетевых компонентов, можно значительно снизить вероятность нежелательных воздействий и повысить общую устойчивость инфраструктуры.

Следуя этим рекомендациям, можно значительно повысить уровень безопасности и обеспечить устойчивость сетевой инфраструктуры перед внешними угрозами.

Типичные сценарии DDoS атак на устройства MikroTik

Простые атакующие пакеты представляют собой один из самых распространенных видов угроз. Злоумышленники генерируют огромное количество запросов, пытаясь перегрузить устройство, что приводит к отказу в обслуживании. Такой сценарий можно встретить как в отношении публичных серверов, так и внутренних сетей, где защита от перенаправления запросов может быть недостаточно эффективной.

Усиление нагрузки на процессор – еще один типичный способ атак на маршрутизаторы. Здесь злоумышленники используют уязвимости для отправки пакетов, требующих больших вычислительных ресурсов для их обработки. Цель – истощить процессорное время, что замедляет работу сети и снижает общую производительность системы.

Третьим сценарием является атака на управление соединениями. Злоумышленники нацеливаются на открытые порты и сервисы, используя методы, которые вынуждают устройство тратить значительные ресурсы на установление и поддержание ложных соединений. Это приводит к невозможности обработки легитимных запросов и блокировке доступа к сетевым ресурсам.

Эти сценарии иллюстрируют лишь часть возможных угроз, с которыми могут столкнуться сетевые устройства. Для эффективной защиты требуется комплексный подход, включающий регулярные обновления и использование специализированных методов для предотвращения атак.

Примеры успешной защиты на основе MikroTik

В современном мире киберугрозы становятся всё более изощрёнными, и защита от них приобретает особое значение. Использование оборудования и программного обеспечения, разработанного для борьбы с сетевыми атаками, может существенно повысить уровень безопасности. В данном разделе рассмотрим, как эффективные методы предотвращения и смягчения атак могут быть реализованы при помощи решений от одного из ведущих производителей сетевых устройств.

Пример 1: В одной компании столкнулись с масштабным нападением, направленным на исчерпание ресурсов сети. Используя продвинутые настройки и фильтры на оборудовании, удалось успешно ограничить воздействие атакующих, сохранив стабильность работы бизнес-процессов. Были применены правила для блокировки подозрительных IP-адресов и настройки ограничений на трафик, что позволило защитить внутреннюю инфраструктуру.

Пример 2: В другом случае, организация столкнулась с интенсивным трафиком, направленным на перегрузку серверов. В этом случае были использованы методы приоритизации и распределения нагрузки, что позволило минимизировать влияние атаки на критически важные сервисы. Также применялись средства для анализа трафика и блокировки аномальных запросов, что эффективно снизило риск негативных последствий.

Пример 3: В третьем примере была успешно реализована защита от целевых атак, направленных на уязвимости в системе. Для этого были задействованы функции детектирования и предотвращения вторжений, а также средства для мониторинга и анализа сетевого трафика в реальном времени. Эти меры позволили оперативно обнаруживать и нейтрализовать угрозы до их реализации.

Эти примеры демонстрируют, как современное оборудование и соответствующая настройка могут обеспечить надежную защиту и эффективно справляться с различными типами угроз, поддерживая высокий уровень безопасности в условиях постоянного развития технологий и киберугроз.

Вопрос-ответ:

Что такое DDoS-атака и как она может повлиять на роутеры MikroTik?

DDoS-атака (Distributed Denial of Service) представляет собой координированную попытку перегрузить сервер, сеть или интернет-ресурс большим количеством запросов, что приводит к его недоступности для пользователей. Роутеры MikroTik могут стать целью таких атак, поскольку злоумышленники могут использовать их для отправки огромного числа запросов, что может привести к замедлению работы сети, нарушению нормального функционирования интернет-ресурсов или даже полной блокировке доступа к ним. В результате, это может серьезно нарушить работу бизнеса или повлиять на домашнюю сеть.

Как можно защитить роутер MikroTik от DDoS-атак?

Защита роутера MikroTik от DDoS-атак включает несколько важных шагов. Во-первых, рекомендуется использовать встроенные инструменты фильтрации и ограничения трафика, такие как правила firewall и rate limiting, чтобы ограничить количество запросов, поступающих на ваш роутер. Во-вторых, следует настроить защиту на уровне интерфейсов и исключить ненужные порты. В-третьих, можно настроить анти-DDoS сервисы и использовать специализированные службы для фильтрации трафика до того, как он достигнет вашего роутера. Регулярное обновление прошивки также помогает устранить уязвимости, которые могут быть использованы злоумышленниками. Обновления часто содержат исправления и улучшения в области безопасности.

Какие существуют признаки того, что мой роутер MikroTik подвергается DDoS-атаке?

Признаки того, что ваш роутер MikroTik может быть подвержен DDoS-атаке, включают резкое замедление работы интернета, частые отключения от сети, перегрузка процессора или оперативной памяти роутера, а также необычно высокий объем входящего трафика. В некоторых случаях вы можете заметить, что ваша сеть становится нестабильной или что определенные ресурсы недоступны. Также важно следить за логами роутера и сетевыми статистиками на предмет аномального трафика или подозрительных запросов, которые могут указывать на наличие атаки.

Какие настройки MikroTik могут помочь предотвратить DDoS-атаки?

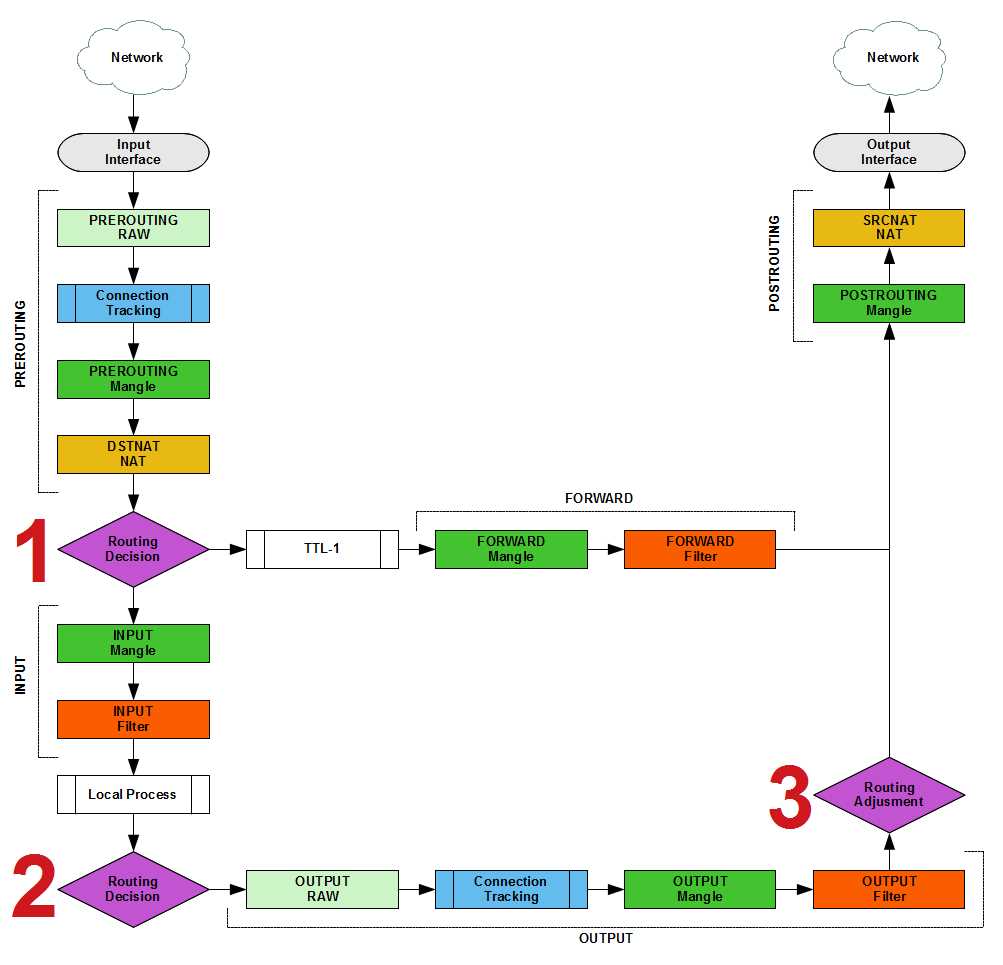

Для предотвращения DDoS-атак на роутере MikroTik полезно настроить несколько ключевых параметров. Во-первых, установите строгие правила фильтрации трафика в firewall, чтобы ограничить или блокировать нежелательные запросы. Во-вторых, настройте ограничение скорости (rate limiting) для входящего и исходящего трафика, чтобы избежать перегрузки ресурсов. В-третьих, используйте функцию connection tracking для управления состоянием соединений и предотвращения перегрузки сети. Дополнительно, настройте защиту на уровне DNS и настроите ограничения на количество подключений. Регулярное обновление прошивки роутера также поможет защититься от новых угроз и уязвимостей.

Читайте о том, как мы обеспечиваем надежную IT-защиту от внешних атак для наших клиентов, в статье «Внешний периметр безопасности».