Как защитить сайт от отказа в обслуживании и DDoS-атак

Содержание:

- Что такое DDoS атака и как она работает?

- Типы DDoS атак и их особенности

- Безопасный доступ от IT-компании ZSC

- Как определить, что сайт подвергся атаке?

- Методы защиты от DDoS атак

- Влияние DDoS атак на бизнес

- Примеры крупных DDoS атак в истории

- Вопрос-ответ

Современные технологии сделали интернет неотъемлемой частью нашей жизни, однако с их развитием появились и новые опасности. Одной из самых значимых проблем для безопасности в сети стали массовые атаки, направленные на парализацию онлайн-ресурсов. Эти угрозы представляют собой серьезное испытание для стабильности работы веб-сайтов и сервисов.

Массовые кибератаки являются одним из наиболее распространенных методов дестабилизации работы интернет-сервисов. Их характерная черта заключается в одновременной активности множества источников, что делает защиту от таких угроз особенно сложной задачей. В этой статье мы разберем основные виды этих атак, их особенности и способы защиты от них.

Распределенные угрозы могут иметь разрушительные последствия для бизнеса и пользователей. Понимание принципов работы подобных атак поможет лучше подготовиться к возможным инцидентам и выработать эффективные стратегии противодействия.

Что такое DDoS атака и как она работает?

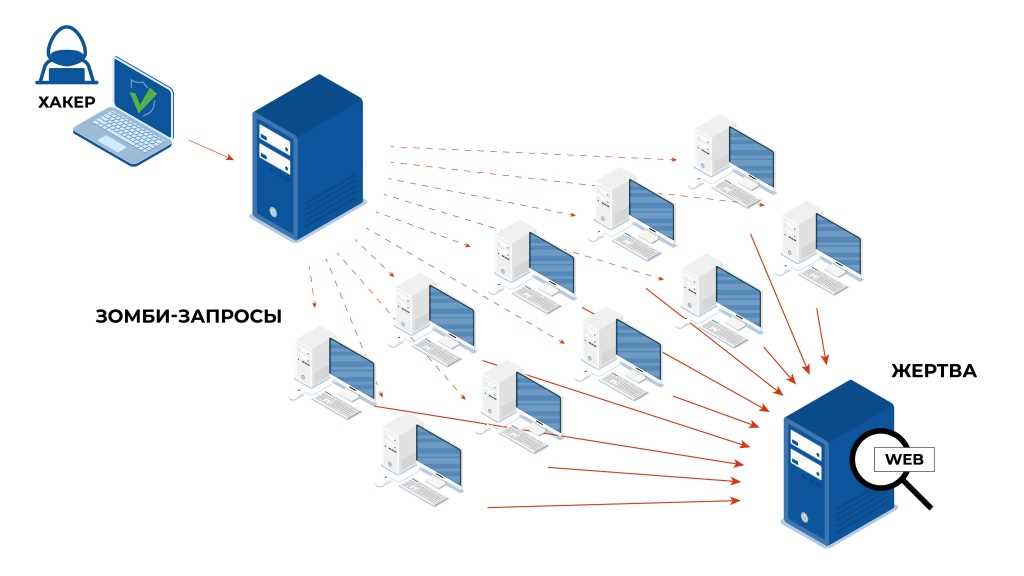

Распределенная атака типа DDoS направлена на перегрузку целевой системы путем массовой отправки запросов с множества источников. Ее цель – вызвать недоступность ресурсов для обычных пользователей.

Основные механизмы подобных атак включают:

- Использование множества компьютеров для одновременной отправки запросов.

- Массовое потребление доступных ресурсов сервера.

- Имитирование обычного трафика для усложнения фильтрации.

Простота проведения подобных атак делает их опасным инструментом для злоумышленников, а защита от них требует комплексного подхода.

Типы DDoS атак и их особенности

Распределённые атаки на отказ ресурса могут иметь различные формы и цели. Злоумышленники используют разные подходы, чтобы перегрузить систему, вызывая её некорректную работу. Эти методы отличаются друг от друга по способу воздействия на инфраструктуру, что делает каждую атаку уникальной и сложной для обнаружения и предотвращения.

Сетевые атаки направлены на перегрузку сетевого канала. Они используют массовую отправку пакетов данных, чтобы заполнить пропускную способность, делая ресурсы недоступными. Особенность таких нападений заключается в том, что они могут задействовать множество устройств одновременно, создавая высокий трафик.

Протокольные атаки воздействуют на особенности работы сетевых протоколов. Взаимодействуя с узлами сети, они вызывают сбои в их работе. Этот вид включает атаки, которые исчерпывают ресурсы серверов или сетевых устройств, нарушая корректное функционирование системы.

Атаки на уровне приложений сосредоточены на слабых местах в приложениях. Здесь атакующие стремятся заставить сервер обрабатывать множество сложных запросов, что приводит к замедлению или полной остановке работы сервиса. Такие атаки часто сложнее обнаружить, так как они имитируют легитимные запросы пользователей.

Каждый тип нападения представляет серьёзную угрозу и требует уникальных методов защиты. Важно учитывать особенности каждого способа воздействия, чтобы своевременно распознать и предотвратить возможные риски для системы.

Безопасный доступ от IT-компании ZSC

Современные угрозы для компаний становятся всё более изощренными и разнообразными. К ним относятся:

- взломы сетей с целью захвата прав администратора;

- сканирование для выявления паролей и личных данных;

- брутфорс, при котором пароли подбираются методом перебора;

- сканирование портов, направленное на неправомерный поиск хостов в сети;

- перехват удаленного соединения, что позволяет злоумышленникам получить доступ к корпоративным ресурсам через незащищенные каналы связи удалённых сотрудников, и многое другое.

Сегодня любая корпоративная IT-инфраструктура требует всесторонней системы внешней безопасности, которая обеспечивает защиту на всех уровнях, устраняя любые уязвимости. Наша компания ZSC готова предложить именно такое решение — мы разворачиваем для наших клиентов комплексный периметр безопасности, адаптированный к их потребностям.

Преимущество нашего внешнего периметра безопасности заключается в его способности не только справляться с уже известными IT-угрозами, но и выявлять новые риски благодаря принципу проактивной защиты.

Наше решение включает в себя:

- стандарты безопасности для удалённого подключения;

- аудит и настройку правил доступа;

- тонкую настройку межсетевого экрана (Firewall);

- интеллектуальную балансировку интернет-каналов и многое другое.

Свяжитесь с нами, и мы подберем оптимальное решение по IT-безопасности, которое надежно защитит ваш бизнес в условиях современных цифровых угроз

Как определить, что сайт подвергся атаке?

Когда ваш сайт начинает вести себя нестабильно, это может быть признаком внешнего вмешательства. Некоторые из таких признаков могут указывать на то, что он подвергся агрессивному воздействию.

Резкое снижение производительности: Внезапное и необъяснимое замедление загрузки страниц или полное прекращение их отображения может свидетельствовать о внешнем влиянии.

Повышенная нагрузка на сервер: Увеличение запросов к серверу, приводящее к значительному росту потребления ресурсов, особенно в периоды низкой активности пользователей, может быть сигналом распределенной атаки.

Недоступность определенных страниц или сервисов: Если конкретные разделы сайта перестают функционировать или время отклика значительно увеличивается, это может быть следствием целенаправленных попыток перегрузить сервер.

Необычные IP-адреса и аномальные запросы: Обилие запросов с неизвестных или подозрительных IP-адресов, особенно если они происходят массово и носят однородный характер, может указывать на попытки перегрузить сервер.

Эти признаки часто свидетельствуют о том, что ваш сайт подвергся вредоносной атаке, направленной на нарушение его нормальной работы.

Методы защиты от DDoS атак

В современных условиях необходимо активно применять подходы, направленные на предотвращение перегрузки сетевых ресурсов. Такие методы помогают минимизировать воздействие на критически важные сервисы, сохраняя их доступность и стабильную работу.

- Использование фильтров трафика: Фильтрация позволяет отсеивать нежелательные запросы на ранних этапах, предотвращая перегрузку системы.

- Географическая блокировка: Ограничение доступа к ресурсам из определенных регионов, где активность аномально высокая, помогает снизить нагрузку на сеть.

- Анализ поведения: Внедрение инструментов для мониторинга активности пользователей и автоматическое реагирование на аномалии.

- Сетевые экраны: Конфигурация сетевых экранов позволяет эффективно управлять потоками данных, предотвращая лавинообразное увеличение запросов.

- Распределение нагрузки: Использование кластеров серверов и распределенных систем для балансировки трафика и предотвращения локальной перегрузки.

- Облачные решения: Подключение к специализированным сервисам, которые способны быстро и эффективно распределить трафик, минимизируя риски.

Комплексный подход к защите от атак предполагает использование нескольких методов одновременно, что позволяет обеспечить высокую надежность и устойчивость системы к внешним угрозам.

Влияние DDoS атак на бизнес

Мощные сетевые нападения нацелены на подрыв работы онлайн-сервисов и могут существенно повлиять на функционирование компаний. Они могут привести к финансовым потерям, снижению доверия клиентов и повреждению репутации бренда.

- Финансовые убытки: Нарушение доступности онлайн-ресурсов может привести к потере доходов, особенно для компаний, чьи операции зависят от постоянного интернет-доступа.

- Репутационные риски: В случае временной недоступности услуг, клиенты могут начать сомневаться в надежности компании, что ведет к ухудшению имиджа и снижению лояльности.

- Затраты на восстановление: После таких атак требуется значительное время и ресурсы для восстановления нормальной работы, что приводит к дополнительным расходам на IT-инфраструктуру и безопасность.

- Потеря данных: Иногда атаки сопровождаются попытками получить доступ к конфиденциальной информации, что может привести к утечке данных и юридическим последствиям.

- Снижение производительности: Даже кратковременные перебои могут затруднить выполнение бизнес-процессов, что негативно сказывается на эффективности работы сотрудников.

Компании, пострадавшие от таких действий, должны не только оперативно восстанавливать работу своих сервисов, но и инвестировать в улучшение защиты, чтобы минимизировать возможные риски в будущем.

Примеры крупных DDoS атак в истории

- Атака на GitHub (2018) – В 2018 году сервис GitHub стал целью одной из крупнейших атак. В результате этой атаки его мощность достигла рекордных 1,35 терабит в секунду. Однако благодаря быстрой реакции и использованию передовых средств защиты удалось восстановить работу сайта через несколько минут.

- Атака на Dyn (2016) – В 2016 году злоумышленники атаковали компанию Dyn, что привело к отключению множества крупных интернет-ресурсов, включая Twitter, Netflix и Reddit. Атака использовала ботнет, состоящий из миллионов зараженных устройств, что позволило атакующим временно нарушить работу множества популярных сервисов.

- Operation Payback (2010) – Эта серия атак была направлена на различные компании и организации, которые критиковали действия WikiLeaks. Среди пострадавших оказались Visa, MasterCard и PayPal. Атаки осуществлялись с использованием значительных ресурсов, что привело к заметным сбоям в их работе.

- Атака на Эстонию (2007) – Один из первых масштабных случаев, когда целая страна стала целью атаки. В 2007 году Эстония подверглась массовым нападениям, которые парализовали работу государственных сайтов, банков и медиа. Эти события привели к значительным последствиям и привлекли внимание мирового сообщества к новым угрозам в цифровом пространстве.

Вопрос-ответ:

Что такое DDoS-атака и как она отличается от DoS-атаки?

DDoS (Distributed Denial of Service) и DoS (Denial of Service) атаки направлены на создание перегрузки целевого сервера, сети или веб-приложения, что приводит к отказу в обслуживании легитимных пользователей. Основное различие между ними заключается в масштабе и методах выполнения. DoS-атака обычно осуществляется с одного источника и использует ограниченные ресурсы для перегрузки системы. В отличие от этого, DDoS-атака координируется с множеством различных источников, часто через зараженные устройства (ботнеты), что делает атаку более мощной и сложной для отражения. DDoS-атаки могут иметь катастрофические последствия, так как одновременно задействуется огромное количество трафика.

Каковы основные признаки того, что ваша система подвергается DDoS-атаке?

Основные признаки DDoS-атаки включают внезапное замедление работы сайта или его полное недоступность, увеличение времени отклика сервера и резкое повышение трафика, особенно из неожиданных или неизвестных источников. Другие индикаторы включают необъяснимые сбои в работе приложений, нестабильность соединения и повышенное использование ресурсов сервера. Если такие симптомы наблюдаются на протяжении длительного времени и не могут быть объяснены ростом обычного трафика, вероятно, что ваша система подвергается DDoS-атаке.

О том, как мы обеспечиваем внешний и внутренний периметр безопасности у наших клиентов, читайте в статье «Безопасный доступ».