Как защитить роутер Cisco от DDoS атак

Содержание:

- Понимание DDoS атак на сети Cisco

- Анализ уязвимостей маршрутизаторов Cisco

- Методы предотвращения сетевых угроз

- Настройка фильтров и ограничений трафика

- Использование инструментов мониторинга безопасности

- Рекомендации по обновлению и резервному копированию

- Вопрос-ответ

С каждым годом количество вредоносных действий в интернете неуклонно растет, что вынуждает владельцев сетевых устройств искать новые способы защиты своих систем. Это особенно актуально для корпоративных сетей, где стабильность и безопасность являются ключевыми факторами. Современные решения позволяют эффективно противостоять различным угрозам, минимизируя риски и защищая данные от злоумышленников.

С каждым годом количество вредоносных действий в интернете неуклонно растет, что вынуждает владельцев сетевых устройств искать новые способы защиты своих систем. Это особенно актуально для корпоративных сетей, где стабильность и безопасность являются ключевыми факторами. Современные решения позволяют эффективно противостоять различным угрозам, минимизируя риски и защищая данные от злоумышленников.

Одна из основных задач при организации информационной безопасности – это создание надежного барьера от несанкционированных попыток перегрузки сети. Такие методы позволяют предотвратить падение производительности и сохранить доступность интернет-сервисов для пользователей. Существует множество способов, которые помогают нейтрализовать враждебные действия, используя специальные фильтры и алгоритмы для анализа сетевого трафика.

Для эффективного противодействия подобным вызовам необходимо учитывать особенности каждого устройства и правильно настраивать его параметры. Оптимизация настроек позволяет не только повысить устойчивость к угрозам, но и увеличить общую производительность системы. Важно понимать, как функционируют различные протоколы и какие инструменты можно использовать для отслеживания потенциальных угроз и их нейтрализации.

Понимание DDoS атак на сети Cisco

Когда злоумышленники решают вывести из строя определенную сеть, они используют различные методы и средства, чтобы сделать ресурс недоступным. В результате подобных манипуляций возникает перегрузка сетевых узлов, что приводит к снижению производительности и может полностью блокировать доступ к необходимым сервисам.

Критически важно осознавать, какие именно уязвимости могут использоваться для воздействия на сетевые системы. Данный вид угроз способен вызвать не только технические сбои, но и значительные финансовые потери, а также повлиять на репутацию компании.

Для успешного противодействия необходимо знать, как данные угрозы формируются, как они могут эволюционировать, и какие инструменты используются для их реализации. Это поможет вовремя выявить потенциальную угрозу и принять соответствующие меры по минимизации её воздействия.

Эффективная работа сети напрямую зависит от способности своевременно идентифицировать и анализировать возникающие риски. Для этого требуется комплексный подход и использование самых современных технологий и методов мониторинга сетевого трафика.

Анализ уязвимостей маршрутизаторов Cisco

В современных сетях устройства передачи данных играют ключевую роль в обеспечении стабильного и безопасного соединения. Однако, несмотря на их важность, эти устройства могут содержать недостатки, которые при определённых условиях делают их уязвимыми для внешних воздействий. Важно понимать, как данные уязвимости могут быть использованы злоумышленниками и какие последствия это может иметь для сети.

Одной из главных проблем является наличие ошибок в программном обеспечении, которые могут привести к непредвиденному поведению устройств. Такие ошибки могут быть результатом недостаточного тестирования или сложной архитектуры системного кода. Эти изъяны могут дать доступ злоумышленникам к управлению устройствами, что ставит под угрозу безопасность всей сети.

Также следует учитывать, что несанкционированный доступ может быть получен через неправильно настроенные параметры устройства. Даже стандартные настройки, оставленные без изменений, могут представлять собой серьёзный риск. Использование стандартных паролей или неиспользование шифрования каналов связи может значительно облегчить задачу злоумышленникам.

Другой важный аспект – использование устаревшего программного обеспечения. Если обновления безопасности не устанавливаются своевременно, устройства остаются уязвимыми к недавно обнаруженным методам атаки. Это особенно опасно в условиях постоянно меняющегося ландшафта угроз, когда новые методы воздействия на устройства появляются регулярно.

Методы предотвращения сетевых угроз

Современные сетевые технологии подвержены различным видам угроз, которые могут негативно повлиять на работу оборудования и безопасность данных. Для обеспечения стабильного функционирования системы важно использовать различные подходы, направленные на минимизацию риска несанкционированного доступа и других негативных воздействий.

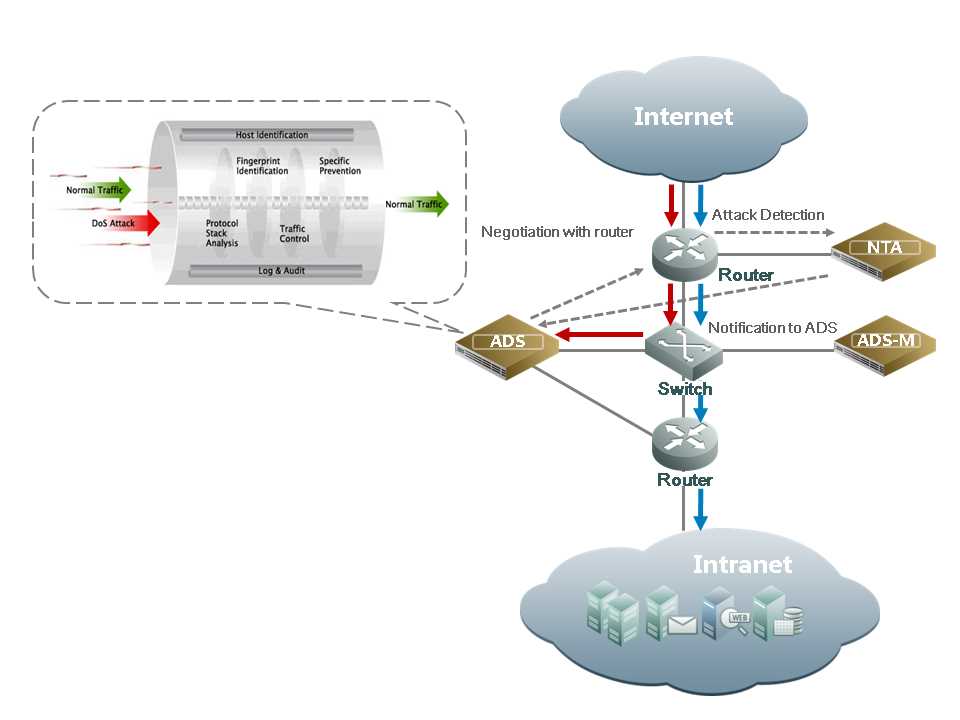

Первым шагом в укреплении сетевой инфраструктуры является мониторинг активности и анализ трафика. Этот метод позволяет своевременно обнаружить подозрительные действия и предотвратить возможные инциденты. Специальные программы и инструменты помогают выявить аномалии и принять меры по их устранению.

Кроме того, важно применять фильтрацию трафика с использованием заранее настроенных правил. Такие правила позволяют ограничить доступ к определенным ресурсам и минимизировать вероятность использования уязвимостей. Конфигурация фильтров должна быть адаптирована к специфике сети и регулярно обновляться в соответствии с новыми угрозами.

Не менее важным является использование механизмов аутентификации и авторизации, которые позволяют контролировать доступ к ресурсам и сервисам. Надежные методы проверки подлинности и распределение прав доступа помогают защитить данные от несанкционированного использования и предотвращают возможность их утечки.

Наконец, регулярное обновление программного обеспечения и поддержание актуальности всех компонентов системы является важным аспектом в обеспечении безопасности. Новые версии программного обеспечения часто содержат исправления известных уязвимостей, и их своевременная установка позволяет снизить вероятность успешного использования этих уязвимостей злоумышленниками.

Настройка фильтров и ограничений трафика

Для обеспечения стабильности работы сетевого оборудования и предотвращения перегрузок необходимо грамотно настраивать фильтрацию и управление сетевым трафиком. Это позволяет эффективно распределять ресурсы и ограничивать доступ к нежелательным соединениям.

Рассмотрим основные шаги по созданию и настройке фильтров:

- Определение допустимых типов пакетов, чтобы минимизировать ненужные данные, проходящие через сеть. Это позволяет отфильтровывать ненужные соединения, которые могут влиять на производительность.

- Настройка ограничений на входящий и исходящий трафик, чтобы контролировать объем данных, передаваемых через сеть. Например, можно установить лимиты на пропускную способность для определенных приложений или пользователей.

- Использование списков контроля доступа (ACL), чтобы ограничить доступ к критическим ресурсам и сегментам сети. ACL могут помочь блокировать нежелательные соединения и уменьшить риск проникновения.

- Мониторинг и анализ сетевого трафика для выявления необычных моделей поведения и потенциальных угроз. Постоянный анализ позволяет своевременно обнаруживать и реагировать на аномальные действия.

Настройка фильтров и ограничений на уровне сети помогает минимизировать нагрузку и повысить эффективность использования сетевых ресурсов. Это требует регулярного анализа и корректировки настроек для поддержания оптимального состояния.

Использование инструментов мониторинга безопасности

В современном мире цифровых технологий важно следить за состоянием сети и быстро реагировать на подозрительную активность. Применение специализированных программ и систем для анализа сетевого трафика позволяет своевременно выявлять потенциальные угрозы и принимать меры для предотвращения нежелательных событий.

Инструменты мониторинга безопасности обеспечивают глубокий анализ данных и помогают администраторам выявлять нестандартное поведение, а также аномалии в работе сетевых устройств. Существует множество решений, которые позволяют эффективно контролировать состояние сети и обеспечивать её стабильную работу.

- Сбор и анализ логов: Современные системы могут автоматически собирать данные о событиях в сети и анализировать их на предмет наличия необычных паттернов или попыток несанкционированного доступа.

- Настройка оповещений: Механизмы оповещения позволяют мгновенно уведомлять администратора о подозрительных действиях или отклонениях от нормального функционирования, что помогает оперативно реагировать на угрозы.

- Мониторинг сетевого трафика: Отслеживание потока данных в реальном времени дает возможность обнаружить необычные всплески активности, которые могут указывать на потенциальные риски.

- Анализ поведения пользователей: Изучение действий пользователей и приложений на сети помогает выявлять отклонения от обычной активности, которые могут свидетельствовать о наличии угроз.

- Обнаружение уязвимостей: Регулярное сканирование сети и устройств на наличие уязвимостей позволяет своевременно устранять слабые места в системе защиты.

Применение комплексного подхода к мониторингу позволяет не только отслеживать текущее состояние сети, но и прогнозировать возможные угрозы, обеспечивая тем самым высокий уровень безопасности и устойчивости инфраструктуры.

Рекомендации по обновлению и резервному копированию

Для эффективного обновления следует придерживаться следующих рекомендаций:

Регулярное выполнение этих рекомендаций позволяет поддерживать актуальность программного обеспечения и гарантировать готовность к быстрому восстановлению в случае сбоев. Это важный элемент комплексного подхода к управлению сетевым оборудованием.

Вопрос-ответ:

Какие меры нужно предпринять для защиты роутера Cisco от DDoS атак?

Для защиты роутера Cisco от DDoS атак необходимо использовать несколько уровней защиты. Во-первых, следует настроить Access Control Lists (ACL), чтобы ограничить доступ к роутеру только для доверенных IP-адресов. Во-вторых, можно использовать фильтрацию пакетов на основе их содержимого для предотвращения прохождения нежелательного трафика. Также важно настроить Quality of Service (QoS) для приоритизации легитимного трафика, что позволит уменьшить влияние атаки на сеть. Регулярное обновление программного обеспечения роутера также играет важную роль в защите от новых видов атак.

Как настроить Cisco роутер для обнаружения и предотвращения DDoS атак?

Настройка Cisco роутера для обнаружения и предотвращения DDoS атак включает в себя несколько этапов. Сначала необходимо настроить механизм контроля потока данных, чтобы ограничить количество запросов, поступающих с одного IP-адреса. Затем можно использовать Cisco IOS Firewall для создания политик безопасности, которые блокируют подозрительный трафик. Также рекомендуется использовать NetFlow и Flexible NetFlow для мониторинга сетевого трафика и анализа потенциальных угроз. Эти инструменты позволяют идентифицировать аномальные потоки данных, которые могут указывать на DDoS атаку.

Можно ли использовать встроенные функции Cisco для защиты от DDoS атак или лучше использовать сторонние решения?

Встроенные функции Cisco, такие как Access Control Lists (ACL), Unicast Reverse Path Forwarding (uRPF), NetFlow и Cisco IOS Firewall, предоставляют достаточно эффективные механизмы защиты от DDoS атак для большинства малых и средних предприятий. Эти функции позволяют ограничить доступ к сети, анализировать трафик и применять соответствующие меры для блокировки атак. Однако для крупных организаций или в случаях, когда атаки становятся слишком сложными или частыми, может быть целесообразно использовать сторонние решения для дополнительной защиты. Например, специализированные устройства защиты от DDoS или облачные сервисы могут предоставить более продвинутые возможности по фильтрации и управлению трафиком.

Как узнать, что мой Cisco роутер подвергается DDoS атаке?

Признаки DDoS атаки на роутер Cisco могут включать в себя резкое увеличение объема входящего трафика, значительное увеличение использования ресурсов роутера (например, CPU и памяти), а также ухудшение производительности сети, включая задержки и потерю пакетов. Чтобы обнаружить атаку, можно использовать инструменты мониторинга, такие как NetFlow или SNMP, которые позволяют отслеживать аномальные изменения в трафике и ресурсах. Регулярное наблюдение за логами роутера также может помочь выявить подозрительную активность, например, большое количество попыток установления соединения или отказов в доступе.

Какие настройки Cisco можно изменить, чтобы минимизировать риск DDoS атак?

Чтобы минимизировать риск DDoS атак, можно изменить несколько настроек на роутере Cisco. Во-первых, настройте Access Control Lists (ACL) для ограничения входящего и исходящего трафика только до необходимых сервисов и адресов. Во-вторых, включите Unicast Reverse Path Forwarding (uRPF) для предотвращения спуфинга IP-адресов, что затруднит злоумышленникам использование фальшивых адресов для DDoS атак. Также важно настроить Rate Limiting и QoS (Quality of Service) для управления пропускной способностью и обеспечения приоритета легитимного трафика. В дополнение к этим мерам, регулярное обновление прошивки и программного обеспечения роутера помогает защититься от известных уязвимостей.

Какие основные методы защиты роутера Cisco от DDoS-атак можно использовать для повышения безопасности?

Для защиты роутера Cisco от DDoS-атак можно использовать несколько ключевых методов. Во-первых, важно настроить фильтрацию трафика, чтобы блокировать нежелательные запросы. Это можно сделать с помощью Access Control Lists (ACLs), которые позволят ограничить входящий трафик только от доверенных IP-адресов.Во-вторых, полезно настроить Rate Limiting, чтобы ограничить количество запросов, которые роутер принимает от одного IP-адреса за определённый промежуток времени. Это поможет уменьшить нагрузку на устройство в случае атаки.В-третьих, можно использовать функции Quality of Service (QoS) для приоритизации трафика, что позволит важным данным проходить через роутер в первую очередь, а менее важные пакеты будут обрабатываться в меньшем объёме.Также рекомендуется регулярно обновлять программное обеспечение роутера, так как производители часто выпускают обновления для устранения уязвимостей и улучшения защиты.Наконец, можно настроить системный мониторинг и оповещения, чтобы оперативно реагировать на необычное поведение и потенциальные атаки. Эти меры помогут значительно повысить безопасность вашего роутера и защитить сеть от DDoS-атак.