Как создать безопасный доступ к данным

Содержание:

- Основы безопасного доступа к данным

- Роль шифрования в защите информации

- Управление правами пользователей

- Применение двухфакторной аутентификации

- Мониторинг и управление сетевым трафиком

- Оценка уязвимостей и обновление систем

- Обучение сотрудников безопасному поведению

- Вопрос-ответ

В современном мире вопросы сохранности личной и корпоративной информации становятся всё более актуальными. С быстрым развитием технологий и увеличением объема цифровых данных, защита этих ресурсов от несанкционированного вмешательства приобретает первостепенное значение. Современные методы и подходы к обеспечению целостности и конфиденциальности информации играют ключевую роль в поддержании безопасности на всех уровнях.

В современном мире вопросы сохранности личной и корпоративной информации становятся всё более актуальными. С быстрым развитием технологий и увеличением объема цифровых данных, защита этих ресурсов от несанкционированного вмешательства приобретает первостепенное значение. Современные методы и подходы к обеспечению целостности и конфиденциальности информации играют ключевую роль в поддержании безопасности на всех уровнях.

Эффективное управление информационными потоками требует применения разнообразных инструментов и стратегий. Они направлены на минимизацию рисков, связанных с утечками и неправомерным доступом, а также на обеспечение защиты от потенциальных угроз. Специалисты в этой области разрабатывают и внедряют комплексные системы, которые обеспечивают надежность хранения и передачи данных.

Понимание и внедрение передовых решений для защиты информации являются основой для создания безопасной цифровой среды. Систематический подход к этому процессу помогает организациям и частным пользователям избежать множества рисков, связанных с уязвимостями и нарушениями целостности данных.

Основы безопасного доступа к данным

В условиях цифровой эпохи защита информации становится одной из ключевых задач для организаций и пользователей. Грамотное управление правами на информацию и её защитой требует комплексного подхода и применения множества стратегий. Эти методы направлены на предотвращение несанкционированного вмешательства и обеспечения надежности информации в процессе её обработки и хранения.

Первый шаг к надежной защите включает в себя установление четких правил для работы с информацией. Это предполагает создание политик, касающихся контроля доступа, а также внедрение систем, которые позволяют регистрировать и отслеживать действия пользователей. Таким образом, можно минимизировать риски и обеспечить соответствие требованиям безопасности.

Другим важным аспектом является использование технологий для шифрования и аутентификации. Применение современных алгоритмов шифрования помогает защитить информацию от несанкционированного просмотра, а системы аутентификации гарантируют, что доступ к данным получают только уполномоченные лица.

Регулярное обновление программного обеспечения и систем также играет критическую роль. Постоянные обновления помогают устранять уязвимости и обеспечивают защиту от новых угроз. Такой подход обеспечивает надёжную защиту информации и помогает предотвратить потенциальные атаки.

Роль шифрования в защите информации

Шифрование играет ключевую роль в обеспечении сохранности информации в современном цифровом мире. Это метод, который преобразует данные в форму, трудную для восприятия посторонними лицами, обеспечивая их конфиденциальность и защищая от несанкционированного доступа.

Основные преимущества шифрования заключаются в следующем:

- Защита от кражи данных: Шифрование делает информацию недоступной для злоумышленников, даже если они получат доступ к зашифрованным данным.

- Конфиденциальность: Персональная и корпоративная информация остаётся защищённой, что предотвращает утечку личных данных и коммерческих тайн.

- Целостность данных: Шифрование помогает убедиться, что информация не была изменена во время передачи или хранения.

- Аутентификация: Процессы шифрования могут включать методы подтверждения подлинности пользователей и систем, что укрепляет общую безопасность.

Таким образом, шифрование служит основой для создания надежных систем защиты информации, поддерживая конфиденциальность и целостность данных в условиях потенциальных угроз. Применение шифрования становится необходимым в самых различных областях, включая банковский сектор, медицинские учреждения и государственные структуры.

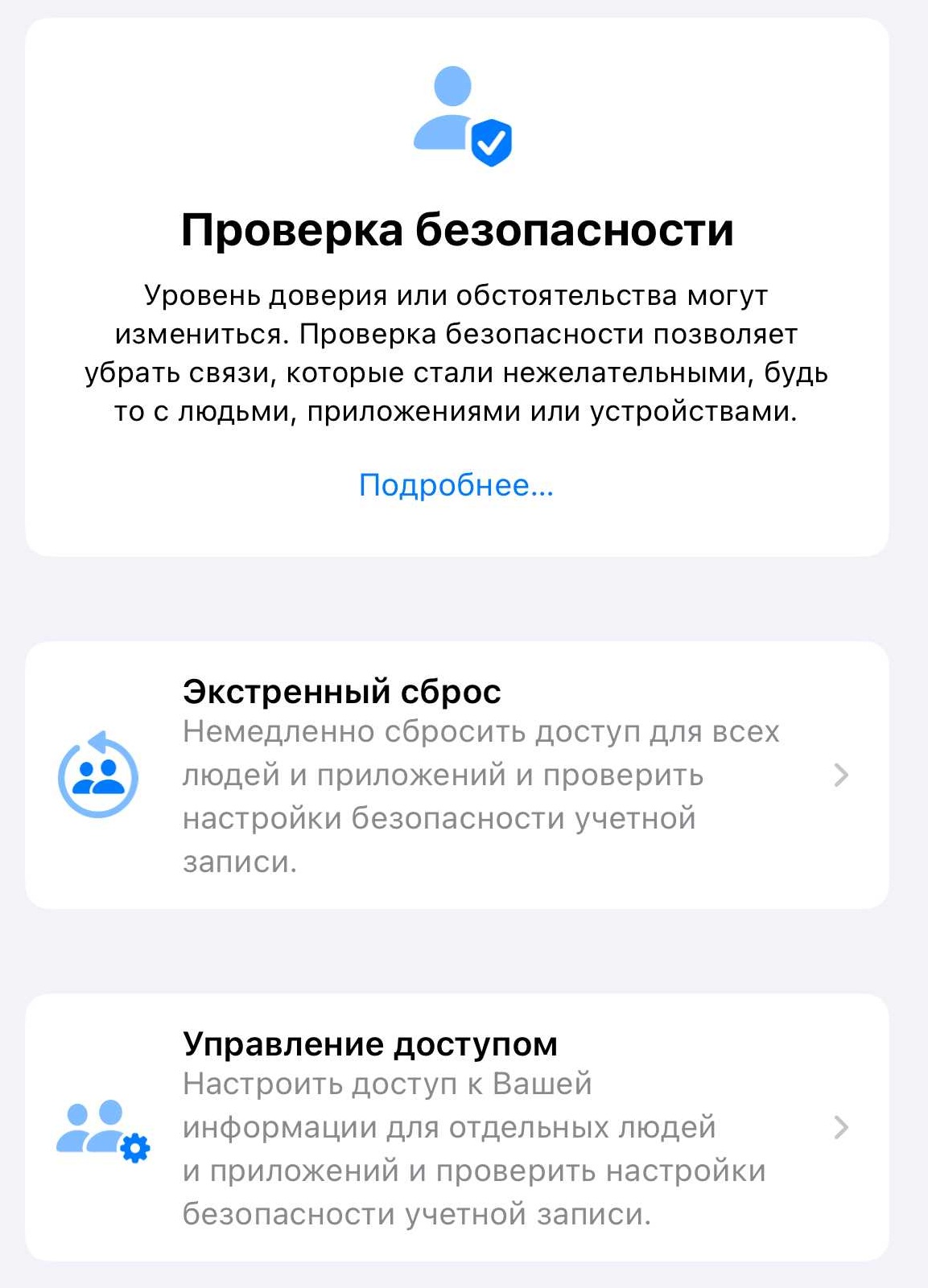

Управление правами пользователей

Определение и внедрение различных уровней доступа, а также их соответствие роли пользователя в системе, помогают сохранить целостность и безопасность инфраструктуры. Важно учитывать, что каждое изменение в правах должно быть тщательно проверено и адаптировано к текущим требованиям и условиям.

Кроме того, регулярное обновление и ревизия существующих прав необходимы для поддержания актуальности и предотвращения потенциальных уязвимостей. Четкое разделение обязанностей и контроль за выполнением политик доступа являются залогом надёжной защиты информации и эффективного функционирования системы.

Управление правами пользователей требует постоянного внимания и своевременной корректировки, что способствует защите информации и предотвращению негативных последствий в работе системы.

Применение двухфакторной аутентификации

Двухфакторная аутентификация представляет собой подход, при котором для подтверждения своей личности пользователю необходимо предоставить две разные формы подтверждения. Обычно это комбинация знания (например, пароля) и владения (например, временного кода, отправленного на мобильное устройство). Такой метод проверки существенно повышает защиту учетной записи, поскольку злоумышленнику требуется преодолеть два отдельных уровня защиты.

Интеграция двухфакторной аутентификации в системы предоставляет значительные преимущества, особенно для организаций, где важен высокий уровень конфиденциальности и защиты информации. Пользователи, применяющие этот метод, могут быть уверены, что их данные защищены от большинства видов атак, направленных на получение несанкционированного доступа.

Мониторинг и управление сетевым трафиком

Эффективное отслеживание и регулирование сетевого трафика играет ключевую роль в обеспечении стабильной работы информационных систем. Это позволяет своевременно выявлять и устранять проблемы, оптимизировать использование ресурсов и предотвращать потенциальные сбои. С помощью современных инструментов и методов можно контролировать поток данных, выявлять несанкционированные активности и поддерживать общую продуктивность сети на высоком уровне.

Для достижения этих целей важно внедрить системы мониторинга, которые позволяют в реальном времени анализировать сетевые потоки и оперативно реагировать на любые аномалии. Управление трафиком включает в себя настройку правил и политик, которые помогут эффективно распределять ресурсы, предотвращать перегрузки и обеспечивать приоритетное обслуживание критически важных приложений. Эти меры способствуют не только улучшению общей производительности сети, но и повышению её надежности и устойчивости к внешним угрозам.

Таким образом, комплексный подход к мониторингу и управлению сетевым трафиком помогает создать сбалансированную и безопасную информационную среду, способствующую успешной работе современных организаций.

Оценка уязвимостей и обновление систем

Для эффективной защиты информационных систем и обеспечения их надёжной работы необходимо регулярно выявлять и устранять потенциальные угрозы. Это достигается путем тщательного анализа и мониторинга состояния программного обеспечения, а также своевременного применения обновлений, которые могут устранить известные слабости и улучшить функциональность систем.

Процесс оценки уязвимостей включает в себя несколько ключевых этапов:

- Определение и анализ возможных угроз, которые могут повлиять на систему.

- Проведение тестов на наличие уязвимостей, таких как сканирование уязвимостей и тестирование на проникновение.

- Оценка рисков и последствий потенциальных нарушений безопасности для организации.

- Разработка стратегии по устранению выявленных проблем и предотвращению их повторного возникновения.

Обновление программного обеспечения играет критическую роль в поддержании системы в безопасном состоянии. Это включает в себя:

- Регулярную установку патчей и обновлений от разработчиков программного обеспечения.

- Мониторинг за новыми версиями и их совместимостью с текущими системами.

- Проведение тестирования после установки обновлений для предотвращения возможных сбойных ситуаций.

Эти меры способствуют созданию надежной защиты от потенциальных угроз и поддержанию устойчивости информационных систем, обеспечивая их нормальное функционирование и защиту от рисков.

Обучение сотрудников безопасному поведению

Основные элементы обучения включают в себя:

Регулярное обновление информации и тренингов помогает поддерживать высокий уровень осведомленности сотрудников о новых угрозах и методах защиты. Эффективное обучение не только снижает риски, но и способствует созданию культуры безопасности внутри компании.

Вопрос-ответ:

Что такое безопасный доступ к данным и почему это важно?

Безопасный доступ к данным относится к методам и технологиям, которые обеспечивают защиту информации от несанкционированного доступа, утраты или кражи. Это важно, потому что в современном мире данные являются ценным ресурсом, который может содержать личную, финансовую или корпоративную информацию. Неправильное обращение с данными может привести к серьезным последствиям, таким как утечка личной информации, финансовые потери или нарушение законов. Защита данных помогает обеспечить конфиденциальность, целостность и доступность информации, что критично для доверия клиентов, соблюдения регуляторных требований и сохранения репутации компании.

Какие основные методы защиты данных существуют?

Существует несколько основных методов защиты данных, включая шифрование, контроль доступа, аутентификацию и резервное копирование. Шифрование преобразует данные в формат, который не может быть прочитан без соответствующего ключа, что помогает защитить их от несанкционированного доступа. Контроль доступа ограничивает, кто и каким образом может получить доступ к данным, обычно через системы управления правами доступа. Аутентификация подтверждает личность пользователя с помощью паролей, биометрических данных или двухфакторной аутентификации. Резервное копирование создает копии данных, которые могут быть восстановлены в случае потери или повреждения оригинала. Эти методы часто используются в сочетании для достижения наиболее надежной защиты.

Как проверить, насколько надежно защищены мои данные в компании?

Чтобы проверить уровень защиты данных в компании, следует обратить внимание на несколько ключевых аспектов. Во-первых, проверьте, имеются ли у компании политика и процедуры безопасности данных, а также их актуальность. Узнайте, какие технологии защиты используются, такие как шифрование и контроль доступа. Во-вторых, проверьте, есть ли у компании регулярные аудиты и тесты на уязвимости, которые могут выявить потенциальные слабые места в системе безопасности. В-третьих, оцените, обучает ли компания своих сотрудников мерам безопасности и управлению данными. Кроме того, можно запросить информацию о том, как компания реагирует на инциденты безопасности и какие меры принимаются для минимизации последствий в случае утечки данных.

Какие риски могут возникнуть при недостаточной защите данных?

Недостаточная защита данных может привести к нескольким серьезным рискам. Во-первых, это риск утечки личной информации, что может повлечь за собой кражу личности или финансовые мошенничества. Во-вторых, компании могут столкнуться с утратой репутации и доверием клиентов, что негативно скажется на бизнесе и может привести к финансовым убыткам. В-третьих, возможны юридические последствия, такие как штрафы за нарушение законов о защите данных, например, GDPR или других местных регуляторных актов. Также возможно нарушение целостности данных, что может затруднить или сделать невозможным использование информации в будущем. Кроме того, недостаточная защита может привести к потере данных из-за технических сбоев или атак вредоносного ПО.

Какие современные тренды в области безопасного доступа к данным?

Современные тренды в области безопасного доступа к данным включают внедрение искусственного интеллекта и машинного обучения для обнаружения угроз и аномалий в реальном времени. Это позволяет системам безопасности оперативно реагировать на новые угрозы и атаки. Другим важным трендом является переход к многослойной защите (defense in depth), которая комбинирует различные уровни защиты, такие как шифрование, контроль доступа и мониторинг сети, для создания более надежной защиты. Также наблюдается рост популярности использования облачных решений с интегрированными функциями безопасности, таких как автоматическое обновление и управление доступом. В последние годы акцентируется внимание на защите данных в мобильных и удаленных средах, что стало особенно актуально с ростом удаленной работы и использования мобильных устройств. Наконец, все больше компаний начинают использовать концепцию нулевого доверия, при которой доступ к данным предоставляется только после строгой проверки пользователей и устройств, независимо от их местоположения.

Что такое безопасный доступ к данным и почему он так важен?

Безопасный доступ к данным относится к методам и практикам, которые обеспечивают защиту информации от несанкционированного доступа и использования. Это включает в себя использование технологий и протоколов для управления тем, кто может просматривать или изменять данные. Важность безопасного доступа к данным не может быть переоценена, поскольку утечка или потеря данных может привести к серьезным последствиям, таким как финансовые потери, нарушение конфиденциальности пользователей и ущерб репутации организаций. Надежные меры безопасности помогают предотвратить такие риски, гарантируя, что только уполномоченные лица имеют доступ к критически важной информации.

Какие методы используются для обеспечения безопасного доступа к данным в современных системах?

В современных системах для обеспечения безопасного доступа к данным применяются различные методы и технологии. Одним из ключевых методов является аутентификация, которая подтверждает личность пользователя, чаще всего через пароли, биометрические данные или двухфакторную аутентификацию. Шифрование данных также играет важную роль, защищая информацию от чтения посторонними лицами при её передаче или хранении. Также широко используется управление правами доступа, которое позволяет точно настроить, кто и какие действия может выполнять с данными. Наконец, регулярное обновление систем безопасности и мониторинг активности помогают обнаруживать и предотвращать потенциальные угрозы. Эти методы в комплексе создают надежную защиту от различных видов угроз и обеспечивают целостность и конфиденциальность данных.