Как обеспечить безопасный доступ к данным

Содержание:

- Принципы организации безопасного доступа

- Технологии защиты сетевых соединений

- Аутентификация и контроль доступа пользователей

- Шифрование данных как метод обеспечения безопасности

- Роль фаерволов в обеспечении защиты информации

- Мониторинг и анализ трафика для предотвращения угроз

- Практические рекомендации по безопасному удаленному доступу

- Вопрос-ответ

В современном мире, где цифровые технологии проникают во все сферы жизни, становится крайне важным заботиться о защите данных и конфиденциальной информации. Вопросы сохранности личных данных и защищённого общения требуют особого внимания, так как любые утечки или несанкционированные вторжения могут иметь серьёзные последствия для частных лиц и организаций.

В современном мире, где цифровые технологии проникают во все сферы жизни, становится крайне важным заботиться о защите данных и конфиденциальной информации. Вопросы сохранности личных данных и защищённого общения требуют особого внимания, так как любые утечки или несанкционированные вторжения могут иметь серьёзные последствия для частных лиц и организаций.

Создание надёжных механизмов для авторизации и аутентификации пользователей является ключевым аспектом в построении защищённых информационных систем. Тщательный подход к управлению идентификацией и правами доступа позволяет предотвратить угрозы и повысить уровень доверия к используемым технологиям.

Рассмотрим основные методы и подходы, которые позволяют обеспечить контроль над входом в системы и минимизировать риски. Особое внимание уделим методам многофакторной аутентификации, шифрованию данных и созданию уникальных ключей для каждого пользователя. Это поможет не только защитить информацию, но и создать удобный и эффективный пользовательский опыт.

Принципы организации безопасного доступа

Создание надежной системы входа – важный аспект защиты данных и предотвращения несанкционированного проникновения. В основе таких решений лежат продуманные методики и меры, которые гарантируют защиту информации и обеспечивают только авторизованным пользователям возможность взаимодействия с системой.

Основные принципы, которые используются для обеспечения защиты входа и контроля над информацией, включают несколько ключевых аспектов:

Эти принципы помогают создать эффективную стратегию защиты, минимизируя риски и обеспечивая защиту данных от внешних и внутренних угроз.

Технологии защиты сетевых соединений

С развитием технологий и ростом цифрового пространства усиливается потребность в надежных методах защиты коммуникаций в сети. Различные механизмы, направленные на предотвращение несанкционированного вмешательства и утечки данных, помогают сохранить конфиденциальность и целостность информации, передаваемой по каналам связи.

Одним из наиболее распространенных методов является шифрование, которое используется для кодирования данных, чтобы их могли прочитать только авторизованные пользователи. Существует множество алгоритмов шифрования, от простых до крайне сложных, каждый из которых имеет свои преимущества и недостатки в зависимости от специфики применения.

Кроме того, важную роль играют протоколы безопасности, такие как HTTPS и VPN, обеспечивающие защищенную передачу данных по публичным и частным сетям. Эти протоколы не только скрывают содержание сообщений, но и предотвращают подмену данных, гарантируя их целостность и подлинность.

Также стоит упомянуть системы аутентификации и авторизации, которые позволяют точно определить личность пользователя и предоставить ему доступ только к тем ресурсам, к которым он имеет право. Методы двухфакторной и многофакторной аутентификации становятся все более популярными, так как значительно снижают риск несанкционированного доступа.

Наконец, важное значение имеют технологии мониторинга и анализа трафика, которые позволяют своевременно выявлять подозрительную активность и предотвращать потенциальные угрозы. Современные системы используют машинное обучение и искусственный интеллект для анализа огромных объемов данных и выявления аномалий в реальном времени.

Аутентификация и контроль доступа пользователей

Ключевые компоненты аутентификации и контроля доступа включают:

- Проверку личности: используется для подтверждения подлинности пользователя, предотвращая несанкционированное проникновение.

- Управление правами: обеспечивает корректное распределение привилегий, ограничивая доступ к конфиденциальной информации только для тех, кому это действительно нужно.

- Мониторинг действий: позволяет отслеживать действия пользователей в системе, выявляя подозрительные активности и предотвращая потенциальные угрозы.

Внедрение многофакторной аутентификации, использование уникальных паролей и регулярный аудит учетных записей являются основными методами, которые помогают улучшить защиту данных и предотвратить утечки информации. Современные решения предлагают широкие возможности для настройки уровней доступа, что позволяет адаптировать систему под нужды организации.

В результате, эффективная аутентификация и управление доступом обеспечивают устойчивую защиту данных, снижая риски и увеличивая доверие к системе со стороны пользователей.

Шифрование данных как метод обеспечения безопасности

Симметричное шифрование – один из самых простых и распространенных методов. В нем используется один и тот же ключ для шифрования и дешифрования данных. Этот метод эффективен, когда обе стороны доверяют друг другу и могут безопасно обменяться ключами. Однако, его слабость заключается в необходимости защищать ключ от попадания в чужие руки.

В отличие от симметричного, асимметричное шифрование использует пару ключей – открытый и закрытый. Открытый ключ свободно распространяется и используется для шифрования, а закрытый – держится в секрете и служит для дешифрования. Такой подход обеспечивает высокий уровень защиты и удобство в использовании, так как позволяет безопасно передавать данные через открытые каналы связи.

Помимо этих основных методов, существуют и другие способы шифрования, такие как хэширование и эллиптические кривые, которые также находят широкое применение в современной криптографии. Хэширование создает уникальные цифровые отпечатки данных, которые используются для проверки целостности информации. А методы на основе эллиптических кривых обеспечивают высокий уровень защиты при меньших вычислительных затратах.

Таким образом, шифрование является ключевым элементом защиты информации в цифровую эпоху. Используя различные методы и алгоритмы, можно обеспечить высокую степень конфиденциальности и безопасности данных, что особенно важно в условиях возросшей киберугрозы.

Роль фаерволов в обеспечении защиты информации

Фаерволы играют ключевую роль в защите информационных систем, ограничивая нежелательные подключения и фильтруя трафик. Они выступают в качестве барьера, контролирующего передачу данных между сетью компании и внешним миром, и предотвращают проникновение вредоносных программ.

В основе работы фаерволов лежат правила, определяющие, какие виды трафика допустимы, а какие должны быть заблокированы. Эти правила могут быть основаны на различных критериях, таких как IP-адреса, порты, протоколы и даже содержимое пакетов. Таким образом, фаерволы помогают уменьшить риски атак и несанкционированного доступа к корпоративной информации.

Современные фаерволы обладают расширенными функциями, такими как глубокий анализ пакетов, выявление подозрительных активностей и интеграция с системами обнаружения угроз. Это позволяет не только блокировать известные атаки, но и реагировать на новые, ещё не известные угрозы. Благодаря этому, фаерволы остаются важным инструментом в арсенале защиты данных.

Мониторинг и анализ трафика для предотвращения угроз

Системы мониторинга помогают выявлять аномальные паттерны в поведении пользователей и устройств, что позволяет оперативно реагировать на потенциальные угрозы. Основные компоненты эффективного мониторинга включают:

- Сбор данных: Установка инструментов для получения информации о входящем и исходящем трафике. Это позволяет собрать метаданные, которые могут быть использованы для анализа.

- Анализ поведения: Использование алгоритмов для распознавания подозрительных действий на основе типичного поведения пользователей и систем. Это помогает выявлять отклонения, которые могут указывать на возможную атаку.

- Оповещение и реагирование: Автоматизированные системы, которые уведомляют специалистов по безопасности о возможных инцидентах. Это ускоряет процесс принятия мер и минимизирует потенциальные риски.

Интеграция анализа трафика с другими технологиями защиты, такими как межсетевые экраны и системы обнаружения вторжений, позволяет создать многослойную систему обороны. Это значительно повышает вероятность обнаружения и предотвращения угроз, обеспечивая надежную защиту информационных ресурсов организации.

- Определите ключевые точки для мониторинга, такие как точки доступа к сети и критически важные серверы.

- Настройте систему для автоматической записи и хранения данных о сетевом трафике.

- Используйте специализированное программное обеспечение для анализа и визуализации данных.

- Регулярно обновляйте правила и сигнатуры для обеспечения точного обнаружения новых угроз.

- Обучайте сотрудников реагировать на оповещения и своевременно принимать меры для защиты сети.

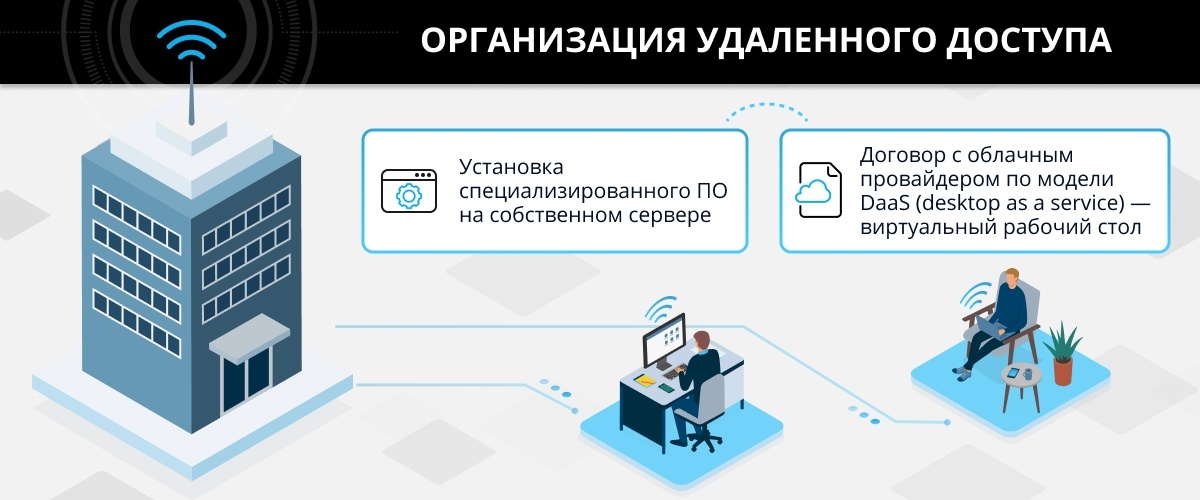

Практические рекомендации по безопасному удаленному доступу

В современных условиях удаленная работа стала неотъемлемой частью повседневной жизни. Важно помнить о том, что работа вне офиса требует соблюдения определенных мер предосторожности, чтобы избежать несанкционированного вмешательства и защитить данные компании и сотрудников.

- Использование сложных паролей: Придумывайте уникальные пароли, состоящие из букв разного регистра, цифр и специальных символов. Регулярно обновляйте их и избегайте повторного использования.

- Многофакторная аутентификация: Включайте дополнительную проверку, например, код, отправленный на телефон или использование приложения для подтверждения личности. Это существенно снижает вероятность неавторизованного доступа.

- Подключение через виртуальные частные сети (VPN): Работайте через VPN для шифрования интернет-трафика и защиты данных от перехвата.

- Регулярное обновление программного обеспечения: Устанавливайте обновления операционных систем и приложений своевременно, чтобы устранить уязвимости.

- Использование антивирусных программ: Защитите свои устройства с помощью актуальных антивирусных решений, которые обеспечивают защиту от вредоносного ПО.

- Ограничение доступа: Предоставляйте минимально необходимый уровень прав пользователям, чтобы снизить риски утечки информации.

- Мониторинг активности: Внедрите систему отслеживания и анализа активности для своевременного выявления подозрительных действий и угроз.

Следуя этим рекомендациям, можно существенно повысить уровень защищенности удаленной работы и минимизировать риски утечки конфиденциальной информации.

Вопрос-ответ:

Что такое обеспечение безопасного доступа и зачем оно нужно?

Обеспечение безопасного доступа (или управление доступом) — это система мер и технологий, направленных на защиту информации и ресурсов от несанкционированного доступа. Она включает в себя методы аутентификации, авторизации и контроля, чтобы гарантировать, что только уполномоченные пользователи могут получить доступ к определённым данным или системам. Это критически важно для защиты конфиденциальной информации, предотвращения утечек данных, защиты от кибератак и соблюдения нормативных требований.

Как авторизация отличается от аутентификации в системах управления доступом?

Аутентификация и авторизация — это два различных, но взаимосвязанных процесса в управлении доступом. Аутентификация — это процесс проверки подлинности пользователя, то есть подтверждение того, что он является тем, за кого себя выдаёт. Обычно это осуществляется с помощью пароля, биометрии или других методов проверки личности. Авторизация же происходит после аутентификации и определяет, какие ресурсы и действия доступны пользователю. Например, после того как система убедится, что вы — это вы, авторизация определит, можете ли вы просматривать файлы, редактировать их или выполнять определённые операции. В простых словах, аутентификация отвечает на вопрос "Кто вы?", а авторизация — "Что вы можете делать?".

Какие основные принципы обеспечения безопасного доступа к информационным системам?

Основные принципы обеспечения безопасного доступа включают:Идентификация — процесс определения личности пользователя системы. Это может быть реализовано через логины, идентификационные номера и другие уникальные данные.Аутентификация — проверка того, что пользователь действительно тот, за кого себя выдает. Аутентификация может быть основана на паролях, биометрии, смарт-картах или двухфакторной аутентификации.Авторизация — процесс предоставления пользователю доступа к ресурсам на основе его прав и ролей. После успешной аутентификации система проверяет, какие действия или ресурсы доступны данному пользователю.Управление правами доступа — обеспечение правильного распределения прав и привилегий среди пользователей. Это включает создание и поддержание эффективной политики доступа, регулярный аудит и пересмотр прав.Мониторинг и аудит — постоянное отслеживание активности пользователей и действий в системе для выявления и предотвращения возможных нарушений или угроз.Защита данных — использование методов шифрования и других технологий для защиты данных от несанкционированного доступа и утечек.Эти принципы помогают создавать надежные системы, защищенные от несанкционированного доступа и утечек информации.