Как настроить безопасное туннельное соединение для удаленного доступа

Содержание:

- Принципы создания защищённых каналов связи

- Методы защиты данных в туннелях

- Как выбрать протокол для VPN-соединения

- Преимущества шифрования в удаленном доступе

- Настройка и управление VPN на сервере

- Риски и уязвимости туннельных подключений

- Вопрос-ответ

В эпоху глобальной цифровизации вопрос сохранности данных становится особенно актуальным. Когда сотрудники работают из разных уголков мира, крайне важно обеспечить надежные каналы обмена информацией между ними и внутренними сетями компании. Проблема защиты корпоративных данных от несанкционированного доступа в таких условиях требует особого подхода.

В эпоху глобальной цифровизации вопрос сохранности данных становится особенно актуальным. Когда сотрудники работают из разных уголков мира, крайне важно обеспечить надежные каналы обмена информацией между ними и внутренними сетями компании. Проблема защиты корпоративных данных от несанкционированного доступа в таких условиях требует особого подхода.

Как обеспечить надёжное соединение? Взаимодействие с корпоративными ресурсами на расстоянии требует наличия определенных механизмов, которые смогут защитить данные от посторонних глаз. Такие механизмы должны гарантировать аутентификацию, шифрование данных и недопущение перехвата конфиденциальной информации. Это особенно важно в условиях, когда требуется удалённая работа с важными корпоративными системами.

Существует несколько методов, позволяющих достичь максимального уровня защищенности. Каждый из них обладает своими преимуществами и недостатками, однако, именно правильный выбор подходящего метода позволяет обеспечить надёжную работу сотрудников, минимизируя риски и сохраняя целостность данных. В этом материале мы рассмотрим, как выбрать и настроить такие механизмы для эффективного взаимодействия с корпоративными сетями.

Принципы создания защищённых каналов связи

Для обеспечения сохранности данных при передаче через интернет важно учитывать ключевые моменты создания каналов, которые препятствуют перехвату информации. Основное внимание следует уделить методам, которые минимизируют риски несанкционированного проникновения и утечки конфиденциальных сведений.

Шифрование является одним из базовых способов защиты данных. Благодаря использованию сложных алгоритмов, информация становится недоступной для сторонних лиц, даже если передаваемый трафик будет перехвачен.

Аутентификация пользователей и устройств также играет важную роль. Подтверждение подлинности позволяет убедиться, что к защищённому каналу подключаются только те, кто обладает необходимыми правами, что снижает вероятность несанкционированного вмешательства.

Применение многофакторной аутентификации дополнительно повышает уровень защиты, требуя от пользователя несколько различных подтверждений личности. Это усложняет процесс несанкционированного проникновения даже при компрометации одного из уровней защиты.

Мониторинг активности и своевременное обнаружение подозрительных действий позволяют оперативно реагировать на потенциальные угрозы. Анализ действий внутри сети помогает выявлять и устранять уязвимости до того, как они будут использованы злоумышленниками.

Методы защиты данных в туннелях

- Шифрование трафика: Все передаваемые данные преобразуются в зашифрованный формат, что делает их непригодными для чтения злоумышленниками. Для этих целей применяются такие алгоритмы, как AES, RSA, и другие.

- Аутентификация участников: Перед началом передачи информации осуществляется проверка подлинности обеих сторон с использованием сертификатов, ключей или паролей. Это гарантирует, что к каналу доступа имеют только доверенные пользователи.

- Целостность данных: Используются хэш-функции для проверки, что данные не были изменены или подделаны во время передачи. Примеры таких функций включают SHA-256, MD5 и другие.

- Защита от атак "человек посередине": Механизмы, такие как использование одноразовых сессий и двусторонняя аутентификация, предотвращают перехват и изменение данных во время их перемещения между отправителем и получателем.

- Многоуровневая защита: Совмещение нескольких методов безопасности для обеспечения максимальной защиты. Например, одновременное использование шифрования и аутентификации, а также мониторинг аномальной активности.

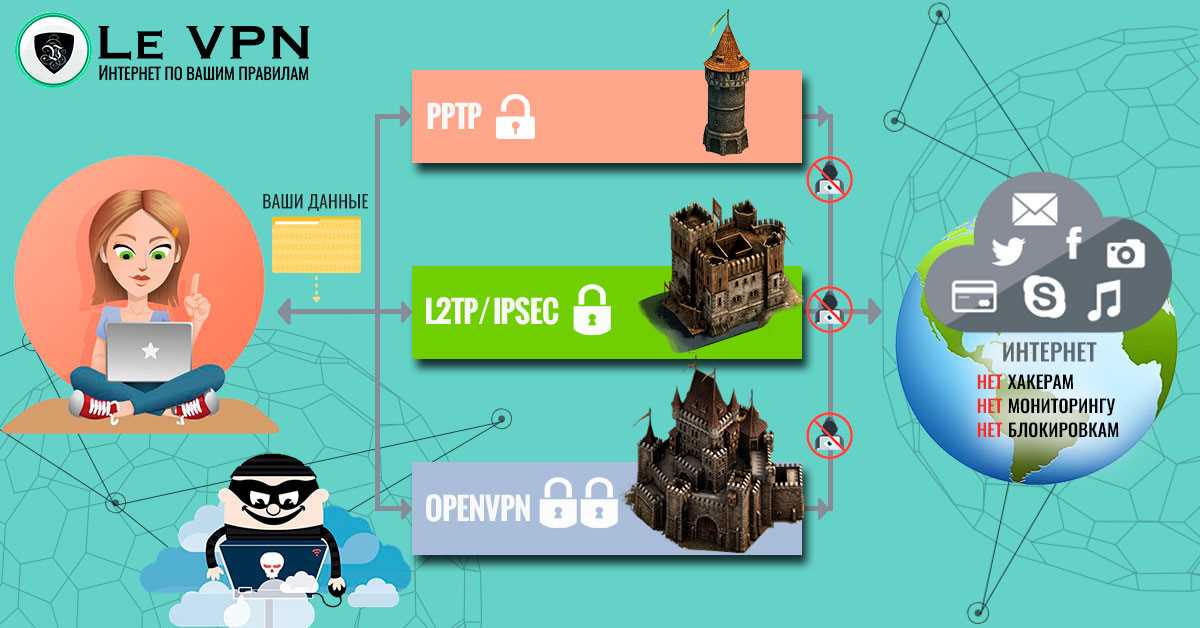

Как выбрать протокол для VPN-соединения

При выборе подходящего варианта шифрования через VPN важно учитывать множество факторов, которые влияют на эффективность и надёжность работы виртуальной сети. Разные протоколы предоставляют различный уровень защиты данных, скорость работы и совместимость с различными устройствами и операционными системами. Давайте рассмотрим основные варианты и их особенности.

- OpenVPN – один из самых популярных и гибких протоколов. Он обеспечивает хорошую скорость работы и высокий уровень шифрования. Поддерживается на большинстве платформ и имеет открытый исходный код, что позволяет сообществу специалистов регулярно проверять его на наличие уязвимостей.

- L2TP/IPsec – сочетает в себе протоколы L2TP и IPsec, обеспечивая высокую безопасность и стабильность. Однако иногда может уступать в скорости, особенно при использовании на мобильных устройствах.

- PPTP – устаревший протокол, который всё ещё может использоваться из-за своей скорости и простоты настройки. Тем не менее, его уровень защиты ниже по сравнению с более современными альтернативами.

- WireGuard – современное решение, разработанное с упором на скорость и простоту. Обеспечивает высокий уровень шифрования и производительности, при этом имеет менее сложную структуру, что делает его удобным в использовании.

- SSTP – протокол, разработанный Microsoft, который хорошо интегрируется с операционной системой Windows. Обеспечивает стабильную работу и высокий уровень защиты, но поддержка других платформ ограничена.

Выбор протокола зависит от того, что является для вас приоритетным – высокая скорость работы, высокий уровень защиты или совместимость с конкретными устройствами. Зная особенности каждого варианта, вы сможете выбрать тот, который лучше всего подходит для ваших нужд.

Преимущества шифрования в удаленном доступе

Применение криптографических методов играет ключевую роль в защите данных во время взаимодействия с удаленными ресурсами. Современные алгоритмы шифрования обеспечивают высокий уровень конфиденциальности, предотвращая несанкционированный доступ к важной информации.

- Конфиденциальность информации: Шифрование данных обеспечивает скрытие передаваемых данных от третьих лиц, что делает их недоступными для злоумышленников.

- Целостность данных: Криптография гарантирует, что данные не будут изменены в процессе передачи, а любые попытки вмешательства будут обнаружены.

- Аутентичность: Шифрованные каналы связи позволяют убедиться, что передаваемая информация поступает от проверенного источника, предотвращая подделку данных.

- Защита от атак: Использование сложных криптографических алгоритмов затрудняет проведение атак, таких как перехват трафика и его расшифровка.

- Соответствие нормативным требованиям: Многие отрасли требуют соблюдения стандартов безопасности, которые включают обязательное шифрование данных при их передаче. Это помогает избежать юридических проблем и штрафов.

Шифрование данных становится необходимым элементом информационной безопасности, позволяя минимизировать риски при работе с удаленными сервисами.

Настройка и управление VPN на сервере

Первоначально требуется выбрать и установить подходящее программное обеспечение. Большинство серверов поддерживают различные решения, такие как OpenVPN, WireGuard и другие. После установки важно настроить основные параметры, такие как протоколы шифрования, порты и авторизацию клиентов.

Конфигурация серверной части включает в себя генерацию ключей, настройку маршрутизации и выбор методов аутентификации. Эти действия определяют, как клиенты будут подключаться и какие ресурсы им будут доступны.

Не менее важен процесс управления VPN после его настройки. Регулярное обновление программного обеспечения, мониторинг активности и журналирование событий позволят обеспечить устойчивую работу и своевременно выявлять возможные угрозы.

Также стоит уделить внимание резервному копированию конфигураций и ключей. Это поможет быстро восстановить работу в случае сбоев или непредвиденных ситуаций.

Риски и уязвимости туннельных подключений

Технологии, обеспечивающие передачу данных между сетями, имеют свои слабые места, которые могут быть использованы злоумышленниками. Вопросы безопасности при организации подобных каналов остаются актуальными, так как они могут стать мишенью для атак, компрометирующих целостность и конфиденциальность передаваемой информации.

Основные риски и уязвимости, с которыми сталкиваются при использовании таких методов связи, включают:

Для минимизации рисков необходимо регулярно обновлять программное обеспечение, использовать современные методы шифрования и тщательно проверять конфигурацию перед внедрением.

Вопрос-ответ:

Что такое безопасное туннельное соединение, и зачем оно нужно для удаленного доступа?

Безопасное туннельное соединение — это технология, которая позволяет создавать защищенный канал для передачи данных между удаленным устройством и сетью. Оно используется для того, чтобы защитить передаваемую информацию от несанкционированного доступа, перехвата и атак злоумышленников. Такое соединение шифрует данные, обеспечивая конфиденциальность и целостность информации, что особенно важно при удаленной работе или доступе к корпоративным ресурсам из любого места в мире.

Какие технологии используются для создания безопасного туннельного соединения?

Для создания безопасного туннельного соединения часто используются такие технологии, как VPN (Virtual Private Network) и SSH (Secure Shell). VPN создает зашифрованный канал между клиентом и сервером, используя различные протоколы, такие как OpenVPN, L2TP/IPsec или IKEv2. SSH также предоставляет защищенное соединение, но чаще используется для удаленного управления серверами и передачи файлов. Обе технологии обеспечивают высокий уровень безопасности данных, передаваемых через интернет.

Чем отличается использование VPN от SSH для туннелирования?

VPN и SSH — это два разных подхода к созданию безопасного туннельного соединения. VPN создает виртуальную частную сеть, которая может обеспечивать безопасный доступ ко всей корпоративной сети, как если бы пользователь находился внутри офиса. Это удобно для доступа к нескольким ресурсам сразу. SSH, с другой стороны, предоставляет защищенный доступ к конкретным серверам или сервисам, позволяя выполнять удаленные команды или передавать файлы. SSH туннель чаще используется для задач администрирования, а VPN — для широкого спектра задач, включая удаленный доступ к ресурсам компании.

Какие риски могут возникнуть при использовании туннельных соединений, и как их минимизировать?

Несмотря на высокий уровень безопасности, туннельные соединения могут подвергаться различным рискам. Например, неправильная настройка VPN или SSH может привести к утечке данных или несанкционированному доступу. Также злоумышленники могут попытаться осуществить атаки на сам туннель, такие как атаки типа "человек посередине" (MITM). Чтобы минимизировать риски, необходимо использовать надежные и проверенные протоколы шифрования, регулярно обновлять программное обеспечение, проводить аудит настроек безопасности и следить за тем, чтобы доступ к туннелю был ограничен только уполномоченными пользователями.