Хакерская атака шифрования и её последствия

Содержание:

- Что такое шифрование в кибератаках

- Типы шифрования и их уязвимости

- Высокий уровень безопасности от хакерских атак от компании ZSC

- Основные цели киберпреступлений

- Как выбираются жертвы и цели

- Признаки и симптомы инцидента

- Как обнаружить зашифрованные файлы

- Методы защиты от шифрования

- Рекомендации по профилактике угроз

- Вопрос-ответ

Современный мир сталкивается с новыми вызовами в области защиты данных. Технологии, обеспечивающие безопасность информации, становятся всё более изощрёнными, чтобы противостоять угрозам, которые могут нанести серьёзный ущерб. В этом контексте особое внимание уделяется методам, которые нацелены на блокирование доступа к данным, используя сложные алгоритмы и механизмы.

Современный мир сталкивается с новыми вызовами в области защиты данных. Технологии, обеспечивающие безопасность информации, становятся всё более изощрёнными, чтобы противостоять угрозам, которые могут нанести серьёзный ущерб. В этом контексте особое внимание уделяется методам, которые нацелены на блокирование доступа к данным, используя сложные алгоритмы и механизмы.

Эти методы представляют собой серьёзную угрозу для пользователей и организаций, так как они могут привести к полной потере контроля над важными файлами. Как правило, такие способы включают использование криптографических инструментов для ограничения доступа, что создаёт дополнительные сложности для восстановления информации.

В данной статье мы рассмотрим ключевые аспекты таких технологий, их влияние на пользователей и способы защиты от подобных угроз. Понимание этих процессов важно для того, чтобы адекватно реагировать на возникающие риски и минимизировать потенциальные последствия.

Что такое шифрование в кибератаках

В современном мире информационных угроз особое место занимает методика, при которой данные становятся недоступными для пользователя до тех пор, пока не будет выполнено определенное условие. Этот процесс включает в себя преобразование информации таким образом, что ее содержание становится скрытым от неавторизованных лиц, предоставляя доступ только после выполнения заданных действий. Такое поведение используется злоумышленниками для достижения своих целей.

Типы шифрования и их уязвимости

Различные методы защиты данных имеют свои особенности и слабые места. Понимание этих особенностей важно для оценки надёжности систем защиты информации. Важно учитывать, что каждая техника кодирования имеет свои преимущества и ограничения, которые могут быть использованы злоумышленниками в своих целях.

| Тип кодирования | Описание | Возможные уязвимости |

|---|---|---|

| Симметричное | Используется один и тот же ключ для кодирования и декодирования данных. | Угроза утечки ключа может привести к компрометации данных. |

| Асимметричное | Включает пару ключей: открытый и закрытый. Открытый ключ используется для кодирования, закрытый – для декодирования. | Риск слабых ключей и возможность вычисления закрытого ключа из открытого. |

| Хэширование | Процесс преобразования данных в фиксированное значение. Не предназначено для восстановления исходных данных. | Уязвимости могут возникнуть из-за слабых хэш-функций или коллизий. |

Высокий уровень безопасности от хакерских атак от компании ZSC

Компания ZSC предоставляет надежные решения для защиты от хакерских атак. Мы предлагаем внешний периметр IT-безопасности, который охватывает ваши сети, серверы и компьютеры. Используемые нами технологии включают специализированное оборудование, шифрованные каналы связи, резервное копирование конфигураций и данных, а также фильтрацию DDoS-атак.

Компания ZSC предоставляет надежные решения для защиты от хакерских атак. Мы предлагаем внешний периметр IT-безопасности, который охватывает ваши сети, серверы и компьютеры. Используемые нами технологии включают специализированное оборудование, шифрованные каналы связи, резервное копирование конфигураций и данных, а также фильтрацию DDoS-атак.

Наше абонентское обслуживание обеспечивает комплексную защиту всей IT-инфраструктуры, индивидуально настраивая безопасность для каждого компонента системы. Это гарантирует высокую степень защиты вашего бизнеса от киберугроз.

Обо всех преимуществах, которые вы сможете получить, сотрудничая с нами, читайте в статье «Комплексное обслуживание компьютерных систем». Если вам требуются решения по IT-безопасности, оставляйте заявку по ссылке или позвоните нам.

Основные цели киберпреступлений

В современном цифровом мире злоумышленники стремятся достигнуть различных целей, используя продуманные методы воздействия на информационные системы. Эти цели могут включать как личные, так и финансовые интересы, а также другие формы воздействия.

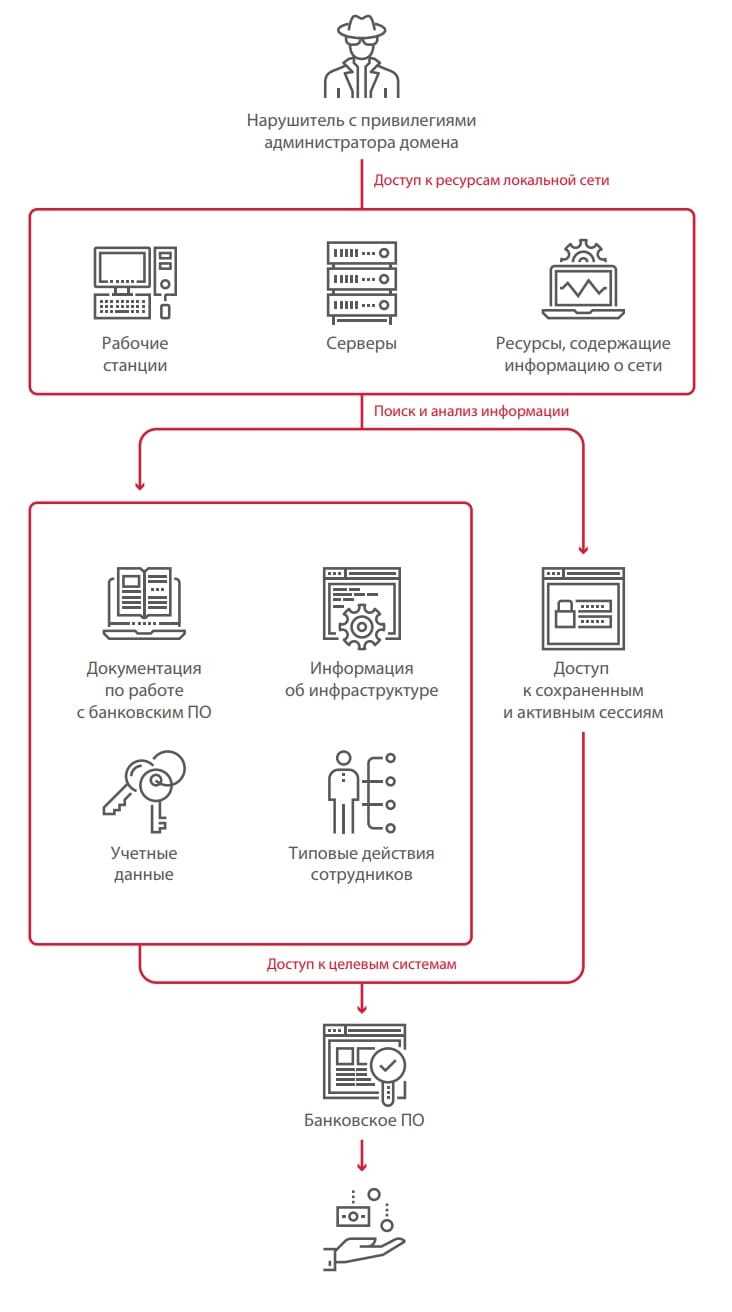

Финансовая выгода является одной из наиболее распространенных причин таких действий. Киберпреступники часто пытаются получить доступ к банковским счетам, личным данным или корпоративной информации для получения денежного вознаграждения.

Информационная выгода также играет важную роль. Нередко целью становится доступ к конфиденциальной информации, которая может быть использована для манипуляций или давления на целевые организации.

Кроме того, подрыв репутации может быть целью для некоторых групп. В этом случае злоумышленники стремятся навредить репутации компаний или отдельных лиц, распространяя ложные или компрометирующие сведения.

Не менее важной целью является политическое воздействие, когда действия направлены на изменение общественного мнения или влияние на политические процессы.

Как выбираются жертвы и цели

Определение объектов для воздействия в киберпространстве обычно основывается на нескольких ключевых факторах. Важно учитывать потенциальные уязвимости, которые могут быть использованы злоумышленниками. Эти факторы включают в себя организационные особенности, уровень защиты и степень ценности информации.

Часто, цели выбираются на основе их значимости или доступности данных. Компании и учреждения, обладающие ценными ресурсами или важной информацией, могут стать приоритетом для киберпреступников.

Также принимается во внимание техническое состояние систем и уровни безопасности, которые могут облегчить внедрение вредоносного ПО или других способов вмешательства. Чем слабее защита, тем выше вероятность, что система станет целью.

Признаки и симптомы инцидента

В случае нарушения безопасности системы могут проявляться определенные признаки, указывающие на возможное вредоносное вмешательство. Обычно такие инциденты сопровождаются изменениями в работе системы и поведении файлов, что может сигнализировать о наличии проблемы.

- Необычное замедление работы компьютера: Если система начинает работать медленнее, чем обычно, это может быть признаком наличия скрытого вредоносного ПО.

- Необъяснимая блокировка или шифрование файлов: Доступ к важной информации может быть ограничен, что указывает на возможное вмешательство.

- Необычные сообщения или предупреждения: Появление странных сообщений или запросов на выполнение действий, которые ранее не встречались.

- Изменения в файловой системе: Неавторизованные изменения в структуре папок и файлов могут свидетельствовать о проблемах с безопасностью.

- Неправильная работа программного обеспечения: Программы могут не запускаться или работать нестабильно, что также может указывать на нарушение безопасности.

Как обнаружить зашифрованные файлы

Определение файлов, подвергшихся зашифрованию, может быть непростой задачей. Важно понимать, как отличить такие файлы от обычных, чтобы эффективно реагировать на ситуацию и предпринять необходимые меры.

Для выявления файлов, которые могли быть зашифрованы, рекомендуется следовать следующим шагам:

- Проверьте расширения файлов. Часто зашифрованные файлы могут иметь необычные или измененные расширения.

- Проанализируйте изменения в размерах файлов. Зашифрованные файлы могут изменять свой размер по сравнению с оригинальными.

- Используйте специализированные инструменты для анализа системы. Они могут обнаруживать файлы с измененным содержимым или непредсказуемыми паттернами.

- Обратите внимание на необычное поведение файлов. Например, их недоступность для открытия или работа с ними может сигнализировать о зашифровании.

Эти методы помогут вам эффективно выявлять и управлять файлами, которые могли подвергнуться изменению их содержания. Применение комплексного подхода к анализу файлов обеспечит надежную защиту ваших данных.

Методы защиты от шифрования

Один из таких методов включает в себя регулярное обновление программного обеспечения и систем безопасности. Поддержание актуальности всех компонентов системы помогает предотвратить использование уязвимостей, которые могут быть использованы злоумышленниками.

Другим важным аспектом является внедрение сложных и уникальных паролей, которые затрудняют доступ к защищенным данным. Использование многофакторной аутентификации также способствует усилению уровня защиты и снижению рисков несанкционированного доступа.

Кроме того, важно регулярно проводить проверки и анализы системы на наличие потенциальных угроз. Своевременное выявление уязвимостей и их устранение позволяет поддерживать высокий уровень безопасности.

Рекомендации по профилактике угроз

Для обеспечения безопасности информационных систем важно принимать превентивные меры, чтобы минимизировать риски и защитить данные от возможных нарушений. Основное внимание следует уделить созданию надежных защитных механизмов и постоянному мониторингу системы на предмет потенциальных уязвимостей.

Во-первых, важно регулярно обновлять программное обеспечение и операционные системы. Обновления часто содержат исправления, которые устраняют уязвимости и улучшают защиту от новых угроз.

Во-вторых, рекомендуется использовать многофакторную аутентификацию для доступа к критически важным системам и данным. Это добавляет дополнительный уровень безопасности, делая доступ более защищенным.

В-третьих, необходимо регулярно проводить аудит безопасности, включая проверку систем на наличие уязвимостей и тестирование защиты. Это поможет своевременно обнаружить и устранить потенциальные риски.

В-четвертых, важно обучать сотрудников основам кибербезопасности и методам защиты данных. Пользователи должны быть осведомлены о потенциальных угрозах и способах предотвращения инцидентов.

Применение этих мер поможет значительно снизить вероятность возникновения проблем и обеспечит надежную защиту информационных ресурсов.

Вопрос-ответ:

Что такое атака на шифрование и как она работает?

Атака на шифрование представляет собой попытку взломать или обойти систему защиты данных, которая использует шифрование для обеспечения конфиденциальности. Обычно атака направлена на попытку расшифровать зашифрованные данные без знания ключа шифрования. Это может быть сделано различными способами, такими как использование уязвимостей в алгоритмах шифрования, перебор ключей или использование слабых паролей. Результатом атаки может стать раскрытие конфиденциальной информации, которая была защищена шифрованием.

Какие методы атак на шифрование наиболее распространены?

Существует несколько распространенных методов атак на шифрование. Один из них — это атака методом грубой силы, при которой злоумышленник перебирает все возможные ключи шифрования до тех пор, пока не найдет правильный. Другой метод — атака по известному открытому тексту, где атакующий использует частичную информацию о зашифрованном сообщении и его исходном виде для выявления ключа. Также существуют атаки на основе анализа уязвимостей в алгоритмах шифрования или реализациях криптографических систем. Эти методы могут быть использованы в сочетании для достижения наилучших результатов.

Как можно защититься от атак на шифрование?

Для защиты от атак на шифрование важно использовать современные и надежные алгоритмы шифрования, которые имеют доказанную стойкость к различным методам взлома. Регулярное обновление программного обеспечения и криптографических библиотек также играет ключевую роль в обеспечении безопасности. Кроме того, следует использовать сложные и уникальные ключи шифрования, а также проводить регулярные проверки безопасности и тестирования систем на уязвимости. Сохранение секретности ключей и использование многослойных методов защиты данных помогут значительно повысить уровень безопасности.

Какие последствия могут быть от успешной атаки на шифрование?

Успешная атака на шифрование может иметь серьезные последствия. Если злоумышленник получает доступ к зашифрованным данным, это может привести к утечке конфиденциальной информации, такой как личные данные, финансовая информация или корпоративные секреты. В результате могут пострадать как отдельные пользователи, так и целые организации. Последствия могут включать финансовые потери, ущерб репутации, юридические проблемы и другие негативные эффекты. Поэтому важно предпринять все возможные меры для защиты данных и предотвращения таких атак.

Какие ресурсы могут помочь узнать больше о защите от атак на шифрование?

Существует множество ресурсов, которые могут помочь вам узнать больше о защите от атак на шифрование. Это могут быть специализированные книги по криптографии и информационной безопасности, которые описывают современные методы защиты и атаки на шифрование. Также полезными могут быть онлайн-курсы и учебные материалы, которые охватывают темы шифрования и его уязвимостей. Профессиональные организации, такие как Международная ассоциация криптографов (IACR) или Центр изучения кибербезопасности, также предоставляют информацию и исследования по вопросам защиты данных. Регулярное чтение специализированных блогов и новостных сайтов о кибербезопасности может быть полезным для актуализации знаний в этой области.

Что такое атака на шифрование и как она работает?

Атака на шифрование — это попытка взлома алгоритма шифрования с целью получить доступ к зашифрованным данным без наличия ключа. Обычно такие атаки направлены на поиск уязвимостей в алгоритмах или их реализации. Существует несколько типов атак, включая криптоанализ, в котором исследуются математические свойства шифра, и атаки с использованием известных открытых данных или шифротекстов. Каждая атака имеет свои методы и техники, но основной целью остается получение исходных данных, которые были зашифрованы.

Какие меры можно предпринять для защиты от атак на шифрование?

Для защиты от атак на шифрование рекомендуется использовать современные и проверенные криптографические алгоритмы, которые прошли тщательное тестирование и анализ. Важно также применять достаточно длинные ключи шифрования, которые усложнят процесс взлома. Регулярное обновление программного обеспечения и алгоритмов, а также использование криптографических библиотек, которые регулярно проверяются на наличие уязвимостей, помогут снизить риски. Кроме того, рекомендуется следить за новыми угрозами и обновлениями в области криптографии, чтобы оперативно реагировать на потенциальные угрозы.