Эффективные методы защиты от хакерских атак и их удаление

Содержание:

- Что такое хакерская атака и её виды

- Как распознать признаки взлома системы

- Защита от хакеров нового уровня с нашей компанией

- Эффективные методы защиты от киберугроз

- Алгоритм действий при обнаружении вторжения

- Инструменты для восстановления после кибератак

- Профилактика атак: рекомендации по безопасности

- Вопрос-ответ

В современном мире цифровые технологии стали неотъемлемой частью жизни. С каждым годом информационные системы становятся все сложнее, и вместе с этим растет потребность в их безопасности. Важно понимать, как реагировать на нежелательные вторжения и обезопасить свои данные.

В современном мире цифровые технологии стали неотъемлемой частью жизни. С каждым годом информационные системы становятся все сложнее, и вместе с этим растет потребность в их безопасности. Важно понимать, как реагировать на нежелательные вторжения и обезопасить свои данные.

Компании и частные лица часто сталкиваются с угрозами в интернете, которые могут поставить под угрозу их конфиденциальную информацию. В этом разделе мы рассмотрим основные способы борьбы с такими нарушениями, чтобы свести к минимуму возможные последствия. Осознание проблем и своевременные меры позволят сохранить ваши системы в целости и сохранности.

Мы поговорим о том, как быстро и эффективно справляться с нежелательным вмешательством в ваши сети и устройства, что позволит вам избежать серьезных последствий и сохранить ваши данные в безопасности. Знание этих основ – ключ к стабильной работе в цифровом пространстве.

Что такое хакерская атака и её виды

В современном мире цифровые угрозы стали неотъемлемой частью информационного пространства. Неавторизованный доступ к системам, программам и данным может нанести серьёзный ущерб организациям и частным лицам. Эти инциденты имеют множество форм и направлены на достижение различных целей.

Фишинг – один из наиболее распространённых методов, когда злоумышленники пытаются обманным путём получить личные данные, такие как пароли или банковские реквизиты, используя поддельные письма или сайты.

Вредоносное ПО, или малварь, включает вирусы, трояны и шпионские программы, которые внедряются в системы для нарушения их работы или кражи информации.

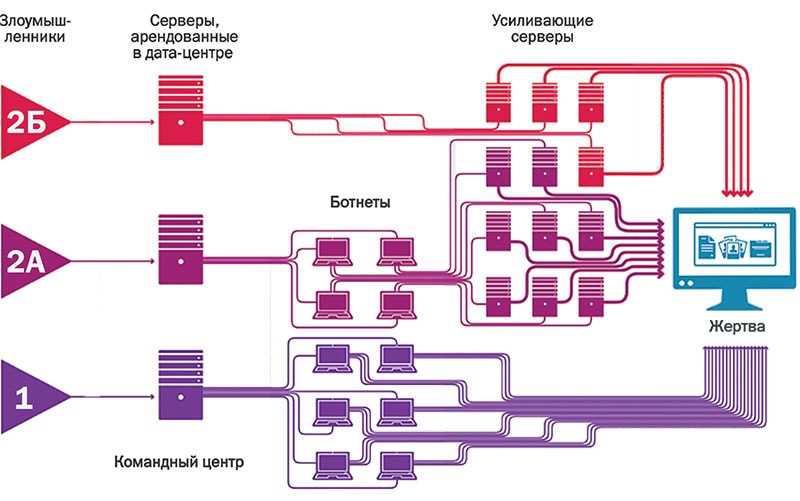

DDoS-атаки направлены на перегрузку серверов и сетей с целью вывести их из строя, вызывая временную недоступность ресурсов.

Социальная инженерия – это способ манипуляции людьми с целью получения доступа к конфиденциальной информации. Здесь преступники используют психологические методы воздействия, заставляя жертв раскрывать секретные данные.

Эти и другие способы вторжений показывают, насколько уязвимы системы, и подчеркивают необходимость защиты информации на всех уровнях.

Как распознать признаки взлома системы

Важно вовремя заметить нарушения в работе системы, чтобы минимизировать потенциальные последствия. Признаки несанкционированного доступа могут быть разными, от изменений в производительности до неожиданного поведения программ.

- Необычные всплески сетевой активности, особенно в моменты, когда система не должна работать на полную мощность.

- Появление неизвестных программ или процессов, которых ранее не было на устройстве.

- Резкое снижение производительности компьютера или сервера.

- Изменение паролей или других данных авторизации без ведома владельца.

- Неожиданные отключения безопасности, такие как деактивация антивирусного ПО или файрвола.

- Попытки входа в систему с неизвестных IP-адресов или из нетипичных географических регионов.

Если вы замечаете подобные признаки, необходимо срочно проверить целостность системы и принять меры для её защиты.

Защита от хакеров нового уровня с нашей компанией

Представьте, что ваша сеть, серверы и компьютеры окружены непроницаемым щитом. Это не фантазия – это реальность с защитой от компании ZSC! Мы строим непробиваемые барьеры для вашего цифрового мира, используя передовые технологии: шифрованные туннели, мощное оборудование, резервное копирование и умную фильтрацию DDoS-атак.

Представьте, что ваша сеть, серверы и компьютеры окружены непроницаемым щитом. Это не фантазия – это реальность с защитой от компании ZSC! Мы строим непробиваемые барьеры для вашего цифрового мира, используя передовые технологии: шифрованные туннели, мощное оборудование, резервное копирование и умную фильтрацию DDoS-атак.

Мы предлагаем не просто услуги, а персонализированную оборону для вашего бизнеса. Наша команда всегда на страже, обеспечивая непрерывную настройку и защиту ваших систем. С нами ваш IT-ландшафт будет в полной безопасности, а угрозы останутся вне ваших ворот!

Обо всех преимуществах, которые вы сможете получить, сотрудничая с нами, читайте в статье «Комплексное обслуживание компьютерных систем». Если вам требуются решения по IT-безопасности, оставляйте заявку по ссылке или позвоните нам.

Эффективные методы защиты от киберугроз

Современные цифровые технологии открывают большие возможности, но одновременно с этим они требуют особого внимания к безопасности. Существует множество подходов, которые помогают минимизировать риски и предотвратить угрозы для ваших данных и систем. Правильная организация обороны в сети поможет защитить информацию от потенциальных нарушений и обеспечить её конфиденциальность.

Обновление программного обеспечения – важнейший элемент защиты. Регулярные обновления закрывают уязвимости и повышают уровень безопасности. Устаревшие версии программ могут стать причиной несанкционированного доступа к системам.

Использование сложных паролей и многофакторной аутентификации значительно снижает вероятность несанкционированного доступа. Пароли должны быть достаточно длинными и включать различные символы, а многоуровневая защита добавляет дополнительный слой безопасности.

Шифрование данных защищает информацию от чтения третьими лицами. Даже если данные будут перехвачены, их невозможно будет использовать без ключа шифрования.

Обучение сотрудников – ещё один критически важный шаг. Регулярное повышение осведомлённости о возможных угрозах и правилах безопасного поведения в сети помогает избежать непреднамеренных утечек информации.

Комплексный подход к безопасности, включающий технические и организационные меры, позволяет свести к минимуму риск возникновения киберинцидентов и обеспечивает надёжную защиту информации.

Алгоритм действий при обнаружении вторжения

При появлении признаков несанкционированного доступа важно немедленно принять меры для защиты систем и предотвращения возможных последствий. Основная цель – минимизировать ущерб и восстановить нормальную работу.

Эти шаги помогут обеспечить защиту информационных систем и предотвратить дальнейшие попытки проникновения.

Инструменты для восстановления после кибератак

После нарушения информационной безопасности важно быстро и эффективно вернуть системы к стабильной работе. Специальные средства помогают выявить последствия инцидента, устранить уязвимости и предотвратить их повторное возникновение. Использование профессиональных решений позволяет минимизировать убытки и восстановить нормальную деятельность компании.

Существует несколько категорий инструментов, которые применяются в таких ситуациях:

- Мониторинг и диагностика систем – для анализа состояния сети и устройств.

- Восстановление данных – для возвращения потерянной или зашифрованной информации.

- Антивирусное ПО – для устранения вредоносного кода и предотвращения новых угроз.

- Системы резервного копирования – для быстрого восстановления из безопасных копий данных.

- Файрволы и средства защиты сети – для защиты от дальнейших попыток проникновения.

Комплексное использование этих решений помогает оперативно устранить последствия вторжений и значительно сократить время простоя систем.

Профилактика атак: рекомендации по безопасности

Предупреждение несанкционированного доступа и защита информации требуют тщательной подготовки и соблюдения ряда важных мер. Чтобы минимизировать риски, необходимо учитывать как технические, так и организационные аспекты. Комплексный подход позволит повысить уровень защиты систем и данных.

- Регулярно обновляйте программное обеспечение и операционные системы. Актуальные версии устраняют уязвимости, которые могут использовать злоумышленники.

- Используйте надежные пароли и многофакторную аутентификацию. Это усложняет доступ к важным учетным записям и данным.

- Настраивайте права доступа для каждого пользователя. Ограничьте привилегии только необходимыми функциями.

- Внедряйте системы шифрования данных. Это защитит информацию даже в случае её перехвата.

- Проводите регулярные аудиты безопасности, анализируя потенциальные слабые места и улучшая защитные механизмы.

Принятие этих мер значительно снижает вероятность возникновения проблем с безопасностью, сохраняя ваши данные и системы под контролем.

Вопрос-ответ:

Какие основные типы хакерских атак существуют и как их можно распознать?

Существует несколько основных типов хакерских атак, таких как фишинг, DDoS-атаки, атаки с использованием вредоносного ПО (вирусов, троянов, червей), атаки через уязвимости в программном обеспечении и взлом учетных записей через подбор паролей. Каждую из этих атак можно распознать по разным признакам. Например, фишинг проявляется в виде подозрительных писем или сообщений с просьбой предоставить личные данные, а DDoS-атаки могут привести к резкому замедлению работы сайта или сервера. Важно внимательно следить за подозрительной активностью в сети и использовать средства кибербезопасности для защиты.

Что такое DDoS-атака и как ее предотвратить?

DDoS (Distributed Denial of Service) — это атака, при которой злоумышленники пытаются перегрузить сервер или сайт, отправляя большое количество запросов с различных источников. Цель такой атаки — сделать ресурс недоступным для обычных пользователей. Для предотвращения DDoS-атак используются специальные системы мониторинга и фильтрации трафика, которые распознают подозрительную активность и блокируют её. Важными мерами также являются настройка балансировки нагрузки и использование защитных сервисов, таких как Cloudflare, которые помогают блокировать вредоносные запросы.

Как можно обнаружить, что ваша система была взломана?

Признаки взлома системы могут быть разнообразными. Например, заметное замедление работы устройства, неожиданные перезагрузки, изменение настроек без вашего ведома, появление неизвестных программ или процессов могут указывать на наличие вредоносного ПО или действия злоумышленников. Также стоит обратить внимание на необычные действия в учетных записях, такие как изменение паролей или попытки входа с незнакомых IP-адресов. Регулярное использование антивирусных программ и средств мониторинга сети поможет вовремя обнаружить такие инциденты.

Какие меры можно предпринять для минимизации риска хакерских атак на личные данные?

Для защиты личных данных от хакерских атак важно соблюдать несколько ключевых мер. Во-первых, всегда используйте сложные пароли, состоящие из букв, цифр и специальных символов, а также регулярно их обновляйте. Во-вторых, включите двухфакторную аутентификацию (2FA), что значительно усложнит злоумышленникам доступ к вашим учетным записям. В-третьих, будьте осторожны с электронными письмами и ссылками, чтобы избежать фишинг-атак. И, наконец, используйте антивирусные программы и брандмауэры для защиты от вредоносного ПО и сетевых атак. Регулярное обновление программного обеспечения также играет важную роль, так как многие атаки происходят через уязвимости в устаревших версиях программ.