Эффективные методы защиты от DOS и DDoS атак

Содержание:

- Понимание DoS и DDoS атак

- Признаки и последствия DDoS-атак

- Методы защиты от сетевых угроз

- Инструменты для предотвращения атак

- Рекомендации по усилению безопасности

- Полноценная защита от DDoS-атак от ZSC

- Выбор подходящих решений и сервисов

- Вопрос-ответ

Методы предотвращения массовых перегрузок в сети требуют комплексного подхода и включают разнообразные техники, направленные на выявление подозрительных активностей и ограничение их влияния. Внедрение таких мер помогает сохранить устойчивость системы и предотвратить потерю доступности веб-приложений.

Современные подходы к контролю потока данных включают как программные решения, так и аппаратные средства, нацеленные на блокировку нежелательного трафика. Эти технологии работают в связке с мониторингом активности в реальном времени и автоматическим реагированием на аномалии, что позволяет минимизировать угрозы и сохранить производительность.

Понимание DoS и DDoS атак

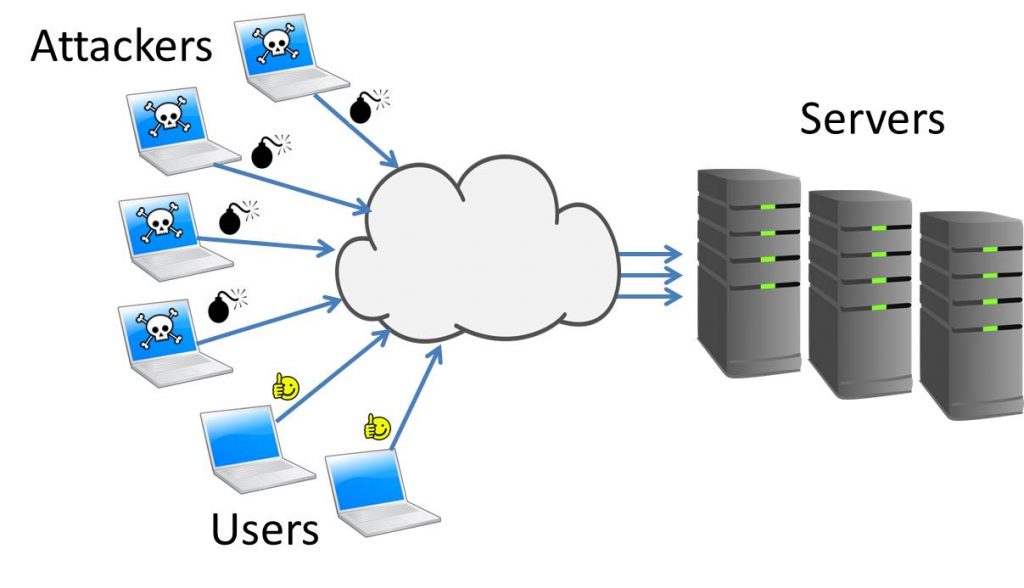

В современном цифровом мире значительную угрозу для стабильной работы онлайн-ресурсов представляют действия, направленные на перегрузку серверов и сетевой инфраструктуры. Это приводит к нарушению доступности сервисов и замедлению их работы. Понимание природы подобных действий и их механизмов важно для предотвращения сбоев в работе систем.

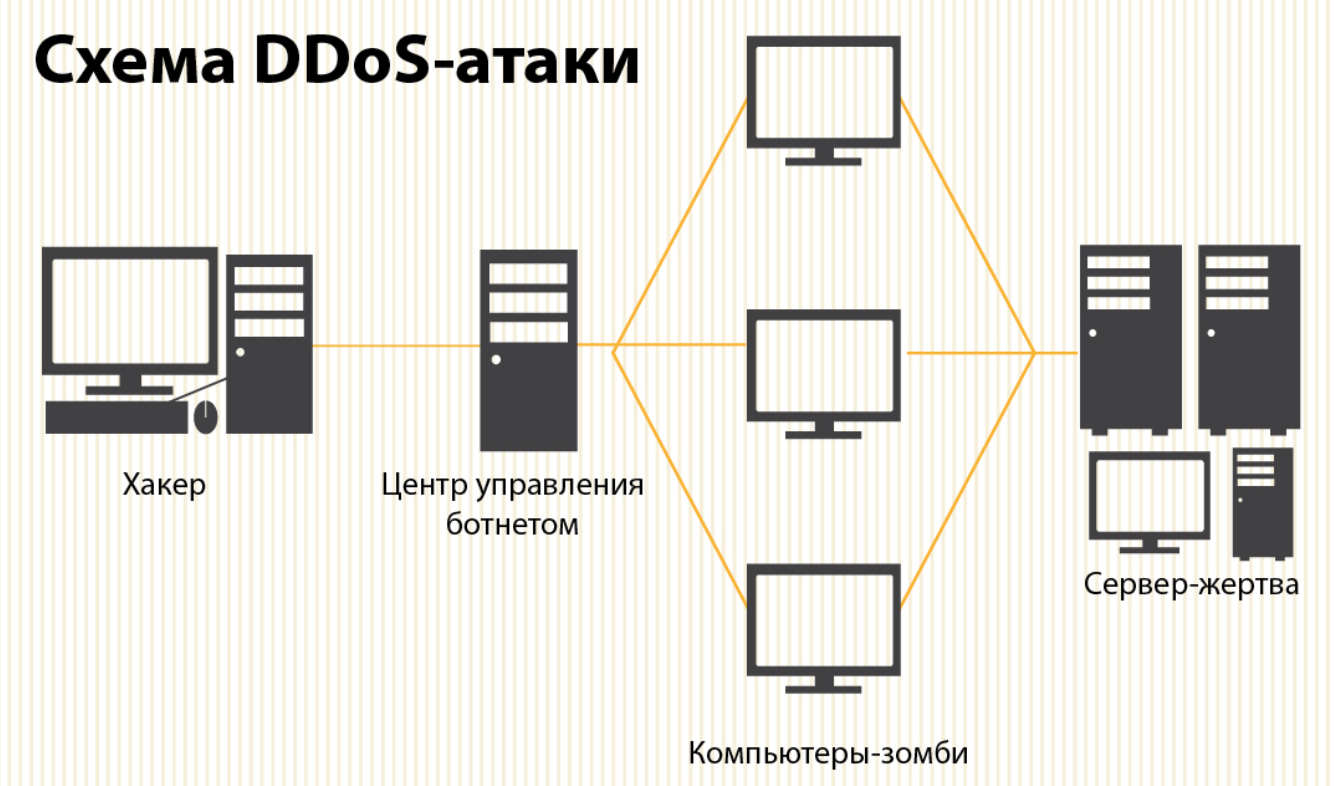

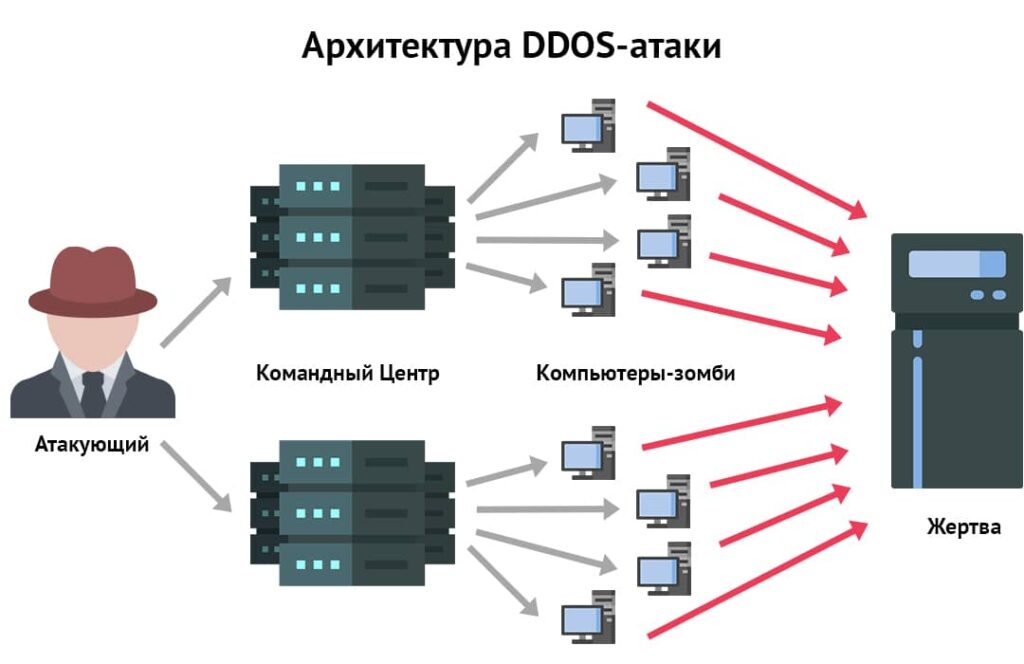

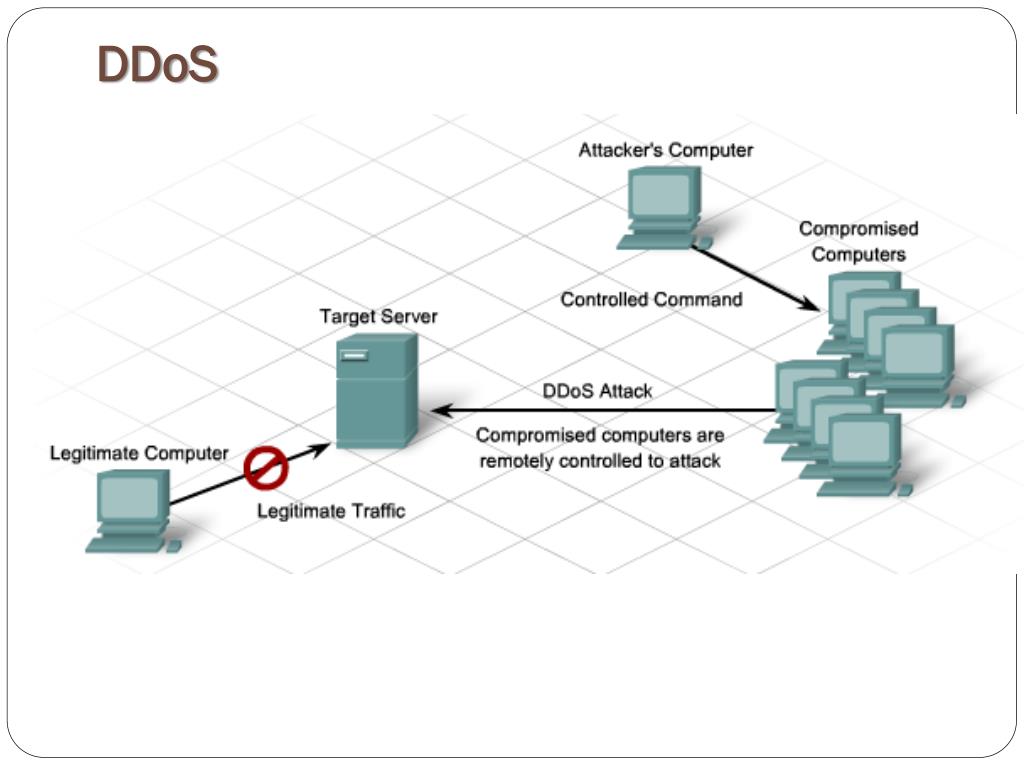

Атаки, направленные на истощение ресурсов, можно условно разделить на два типа: те, что инициируются единичным источником, и те, которые координируются множеством узлов одновременно. Первый вариант чаще всего реализуется через простую перегрузку сервера беспрерывными запросами. Во втором случае злоумышленники используют распределенные сети устройств, чтобы организовать массовое и синхронное воздействие.

Обе модели основаны на схожем принципе: создание искусственной нагрузки, превышающей возможности системы по обработке запросов. В результате законные пользователи теряют возможность взаимодействовать с ресурсом, что ведет к серьезным финансовым и репутационным потерям.

Признаки и последствия DDoS-атак

Неожиданное нарушение работы онлайн-сервисов и ресурсов часто связано с намеренными перегрузками их систем. Такое воздействие может выражаться в частичной или полной недоступности сайтов, что приводит к негативным последствиям как для пользователей, так и для владельцев.

- Резкое замедление загрузки страниц или отдельных элементов сайта.

- Периодические сбои в соединении, приводящие к частым разрывам доступа.

- Частичное или полное прекращение работы веб-приложений и сервисов.

- Ошибки при обращении к базам данных, невозможность выполнить запросы.

- Увеличение времени ожидания при выполнении стандартных операций.

Результаты такой агрессии могут носить как временный, так и долгосрочный характер. Снижается доверие пользователей, увеличиваются финансовые убытки из-за простоя. Крупные компании также могут понести репутационные потери, а их клиенты – утратить доступ к важным данным или услугам.

Методы защиты от сетевых угроз

- Фильтрация трафика. Один из наиболее эффективных способов - контроль входящего и исходящего потока данных. Фильтры анализируют пакеты на наличие подозрительных признаков и блокируют их, если они соответствуют заранее установленным критериям.

- Ограничение пропускной способности. Установка лимитов на объем передаваемых данных позволяет избежать перегрузки сети. Этот метод особенно эффективен при выявлении аномальной активности.

- Использование прокси-серверов и балансировщиков нагрузки. Данные инструменты помогают перераспределить запросы, снижая нагрузку на основные узлы системы и предотвращая их перенапряжение.

- Мониторинг и анализ активности. Постоянный контроль сетевого трафика позволяет оперативно реагировать на потенциальные угрозы. Автоматизированные системы оповещают о любых отклонениях в работе.

- Регулярное обновление программного обеспечения. Использование актуальных версий программных решений снижает вероятность успешного воздействия через известные уязвимости.

Каждый из перечисленных методов играет важную роль в обеспечении устойчивости системы и позволяет минимизировать риск возникновения проблем, связанных с сетевой безопасностью.

Инструменты для предотвращения атак

Современные угрозы требуют использования специализированных решений, которые способны обнаруживать и блокировать подозрительные действия на сетевом уровне. Эти инструменты помогают контролировать активность, анализировать трафик и принимать меры для стабилизации работы системы.

Существуют различные технологии, которые применяются в зависимости от характера угрозы. Они могут автоматически реагировать на аномальные события или предоставлять аналитические данные для последующего принятия решений.

Название инструмента | Функциональные возможности |

WAF (Web Application Firewall) | Фильтрация и мониторинг трафика веб-приложений, защита от SQL-инъекций и XSS-уязвимостей. |

CDN (Content Delivery Network) | Распределение нагрузки и фильтрация запросов через географически распределенные серверы. |

IPS/IDS (Intrusion Prevention/Detection Systems) | Мониторинг и анализ сетевого трафика с целью предотвращения несанкционированных действий. |

Rate Limiting | Ограничение количества запросов от одного источника в определённый период времени. |

Anycast | Перенаправление трафика к ближайшему серверу для балансировки нагрузки и минимизации задержек. |

Рекомендации по усилению безопасности

Для обеспечения стабильной работы систем важно учитывать комплексный подход к вопросам устойчивости и надежности сетевых ресурсов. Реализация ключевых мер может значительно сократить уязвимости и повысить общую защищенность.

- Ограничьте доступ к важным сервисам, используя фильтрацию по IP-адресам. Это позволит исключить лишние запросы и уменьшить нагрузку.

- Настройте системы мониторинга и оповещения. Регулярный анализ сетевого трафика помогает своевременно обнаружить подозрительную активность.

- Применяйте автоматическое ограничение частоты запросов. Это помогает предотвратить чрезмерные обращения с одного источника.

- Используйте балансировку нагрузки. Разделение запросов на несколько серверов снижает вероятность перегрузки и делает сервис более устойчивым.

- Рассмотрите внедрение облачных решений. Платформы с распределенными ресурсами способны гибко реагировать на аномальные пики активности.

Следуя данным рекомендациям, можно значительно повысить устойчивость систем и предотвратить негативные последствия, связанные с перегрузками и несанкционированными действиями.

Полноценная защита от DDoS-атак от ZSC

Современный бизнес всё чаще сталкивается с угрозами, такими как DDoS-атаки, мошенничество, взломы и блокировка корпоративной информации. Эти проблемы могут привести к значительным финансовым потерям, которые нередко достигают миллионов рублей. Мы в ZSC предлагаем комплексную систему IT-безопасности, чтобы защитить ваш бизнес на всех уровнях.

Наша система безопасности базируется на следующих принципах:

- Основная задача: предотвращение несанкционированного доступа из внешней сети в корпоративную. Мы блокируем любые попытки проникновения неавторизованных данных и пользователей.

- Ключевые компоненты защиты:

- Запрет подключения к сети без использования защищённых VPN-каналов.

- Полный аудит существующих правил доступа для выявления и устранения возможных уязвимостей.

- Гибкая настройка Firewall для эффективного управления и защиты сетевого трафика.

- Интеллектуальная балансировка интернет-каналов для поддержания стабильной работы сети.

- Автоматизация обновления сетевого оборудования и чёткое разграничение прав доступа.

Если вы хотите обеспечить своему бизнесу надёжную защиту от внешних IT-угроз, обратитесь в ZSC. Мы подберем для вас оптимальное решение для полной безопасности вашей компании.

Все подробности безопасности, которую можете получить, читайте статью«Безопасный доступ в сеть».

Выбор подходящих решений и сервисов

При обеспечении стабильной работы веб-ресурса важно учитывать инструменты, которые помогут минимизировать риски сбоев и недоступности. Для этого необходимо внимательно подходить к выбору технологий и сервисов, способных поддерживать работу системы при возрастании нагрузки.

При выборе решений рекомендуется рассматривать следующие аспекты:

- Анализ потребностей: оцените характер вашего веб-ресурса, масштаб и возможные уязвимости. От этого зависит, насколько сложное решение потребуется.

- Интеграция с существующей инфраструктурой: подбирайте средства, которые легко интегрируются с уже используемыми системами и не требуют значительных затрат на внедрение.

- Масштабируемость: обратите внимание на гибкость решений при росте нагрузки. Инструменты должны адаптироваться под изменения в трафике без потери производительности.

- Репутация и отзывы: изучите опыт других компаний. Долгосрочный успех выбранного сервиса часто подтверждается его популярностью и положительными отзывами.

На рынке представлено множество решений, различающихся по функциональности и стоимости. Среди них можно выделить несколько категорий:

- Облачные платформы с комплексными инструментами.

- Аппаратные устройства, внедряемые на уровне инфраструктуры.

- Программные комплексы для мониторинга и управления сетевыми потоками.

Учитывая вышеописанные критерии, можно выбрать оптимальный вариант, который обеспечит стабильную работу вашего проекта в любой ситуации.

Вопрос-ответ

Что такое DDoS-атака и чем она отличается от DoS?

DoS (Denial of Service) и DDoS (Distributed Denial of Service) атаки – это методы, направленные на вывод системы или сервиса из строя путем перегрузки их запросами. Основное различие заключается в масштабе атаки. В DoS-атаке используется один источник (например, один компьютер), который отправляет множество запросов на сервер, перегружая его. В DDoS-атаке участвуют множество устройств, обычно зараженных вредоносным ПО, которые формируют ботнет и координированно атакуют цель. DDoS-атаки гораздо сложнее отражать, так как они распределены и могут использовать огромные объемы трафика.

Можно ли полностью предотвратить DDoS-атаку?

Полностью предотвратить DDoS-атаку невозможно, поскольку атакующий может всегда изменить тактику и объем трафика. Однако можно значительно уменьшить риски и минимизировать ущерб. Это достигается за счет применения комплекса мер защиты, постоянного мониторинга и обновления методов противодействия. Также важно иметь план реагирования на инциденты, чтобы быстро восстановить работу сервиса в случае атаки. Современные технологии позволяют уменьшить последствия даже мощных атак, хотя полностью исключить риск все же нельзя.

Читайте также:

- Защита WiFi-сети от DDoS-атак

- Защита от DDoS-атак на Ubuntu с помощью эффективных методов

- Эффективная защита от DDoS-атак с помощью прокси

- Эффективные средства защиты от DDoS атак

- Эффективные методы защиты от DOS и DDoS атак

- Как защитить Windows от DDoS атак

- Эффективные методы защиты от DDoS атак на IP-адреса

- Как защититься от DDoS-атаки по IP-адресу

- Эффективная защита от DDoS атак с помощью Firewall

- Как защитить сервер от DDoS атак