Эффективные методы защиты от DDoS атак на IP-адреса

Содержание:

- Основы защиты от DDoS-атак

- Эффективные методы борьбы с DDoS

- Комплексная система IT-безопасности от ZSC

- Профилактика атак на сетевую инфраструктуру

- Технические решения для фильтрации трафика

- Роль серверных настроек в защите от атак

- Современные подходы к мониторингу сетей

- Вопрос-ответ

Эффективные методики, направленные на предотвращение и минимизацию последствий атак, играют ключевую роль в этом процессе. Они включают в себя целый комплекс мер, ориентированных на выявление и нейтрализацию подозрительной активности. Использование современных технологий позволяет выявлять угрозы на ранних стадиях и оперативно реагировать на них, предотвращая серьезные последствия для бизнеса.

Современные решения включают в себя различные стратегии и подходы, позволяющие защитить инфраструктуру от потенциальных угроз. Правильное внедрение этих методов обеспечивает непрерывность работы, минимизируя влияние внешних факторов. Важно грамотно подобрать и настроить инструменты, которые соответствуют потребностям конкретной компании и могут эффективно справляться с возникающими вызовами.

Основы защиты от DDoS-атак

В современных условиях интернет-пространства крайне важно уметь предотвращать угрозы, направленные на нарушение стабильной работы сетевых ресурсов. Злоумышленники стремятся перегрузить системы, что приводит к их временной недоступности. Чтобы обеспечить устойчивость интернет-ресурсов, необходимо принимать превентивные меры и применять технологии, направленные на противодействие подобным угрозам.

Проактивные методы противодействия направлены на предотвращение перегрузок систем на ранних этапах. Они включают анализ сетевого трафика, выявление аномалий и блокировку подозрительной активности. Использование инструментов мониторинга позволяет своевременно обнаружить угрозу и минимизировать последствия. Важную роль играет настройка систем, чтобы они могли справляться с высоким уровнем нагрузки без сбоев.

Другим важным аспектом является оптимизация ресурсов, что включает распределение нагрузки между различными серверами и применение алгоритмов, способных адаптироваться к изменениям. Это позволяет поддерживать работоспособность даже при повышенных нагрузках. При этом важно учитывать архитектуру сети, чтобы снизить вероятность возникновения узких мест.

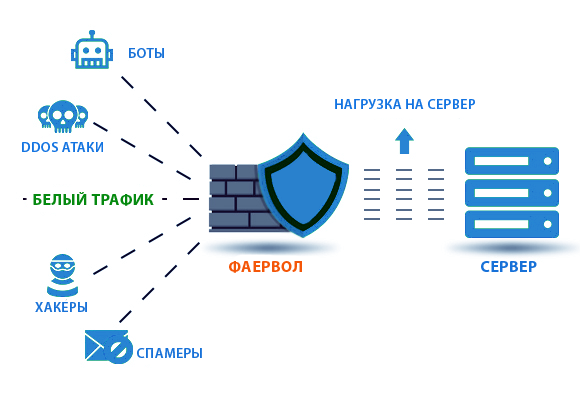

Эффективное использование брандмауэров и фильтров помогает ограничить нежелательный трафик на входе в систему. Настройка правил фильтрации позволяет оперативно отсеивать потенциально опасные запросы, тем самым снижая нагрузку на серверы. Применение таких подходов повышает шансы на успешное противостояние угрозам и сохранение доступности ресурсов.

Эффективные методы борьбы с DDoS

Проблема высокой нагрузки на системы требует комплексного подхода, основанного на применении различных мер. Основная цель – обеспечить стабильную работу ресурсов даже в условиях значительного увеличения количества запросов. Рассмотрим практические способы достижения этого, которые минимизируют воздействие негативных факторов.

Масштабирование инфраструктуры – один из ключевых методов, позволяющий распределить трафик между несколькими серверами. Это уменьшает вероятность перегрузки и повышает устойчивость системы. Важно учитывать правильную настройку распределения нагрузки, чтобы обеспечить равномерное распределение входящих запросов.

Использование фильтрации трафика помогает отсечь подозрительные запросы на раннем этапе. Такие решения способны различать легитимные запросы от потенциально опасных и предотвращать их поступление в систему. В результате, значительная часть нагрузки снимается еще до того, как она достигнет основной инфраструктуры.

Применение анализаторов поведениятакже играет важную роль. Эти инструменты отслеживают изменения в активности и могут выявить признаки потенциальных угроз. Это позволяет реагировать на аномалии в режиме реального времени, снижая возможные риски.

Кроме того, стоит учитывать мониторинг и анализ логов, что позволяет оперативно выявлять аномалии и предпринимать необходимые меры для предотвращения нежелательных последствий. Поддержание постоянного контроля и регулярный анализ помогают своевременно обнаружить и устранить проблемы.

Комплексная система IT-безопасности от ZSC

Современные компании всё чаще сталкиваются с киберугрозами, такими как DDoS-атаки, мошенничество, взломы и блокировка корпоративной информации. Ущерб от таких атак может достигать миллионов рублей. В ответ на эти вызовы мы предлагаем нашим клиентам продвинутую систему IT-безопасности, представляющую собой целостный комплекс современных решений.

Наш подход строится на главном принципе: предотвращение несанкционированного доступа из внешней сети в корпоративную. Мы блокируем любые попытки проникновения неавторизованных данных и пользователей, гарантируя, что ваша сеть останется защищенной.

В наш комплекс IT-решений входят:

- Запрет на подключение снаружи без использования защищённых VPN-каналов.

- Полный аудит всех существующих правил доступа для устранения уязвимостей.

- Тонкая настройка Firewall для надёжной защиты и управления трафиком.

- Интеллектуальная балансировка интернет-каналов для стабильной работы сети.

- Автоматизация обновлений сетевого оборудования и разграничение прав доступа.

Если вам нужна надежная защита от внешних IT-угроз, обращайтесь в ZSC. Мы разработаем и внедрим лучшее решение, адаптированное под потребности вашего бизнеса.

Все подробности безопасности, которую можете получить, читайте статью«Безопасный доступ в сеть».

Профилактика атак на сетевую инфраструктуру

Эффективное функционирование сетевых ресурсов напрямую зависит от предотвращения угроз, направленных на нарушение их работы. Для обеспечения стабильности важно реализовать меры, снижающие вероятность несанкционированного вмешательства в сетевую среду. Такие действия позволяют минимизировать риски и обеспечить непрерывность процессов.

Прежде всего, необходимо регулярно проводить аудит систем, выявляя уязвимости и устраняя их до того, как они будут использованы злоумышленниками. Помимо этого, важно применять современные технологии, которые позволяют мониторить сетевую активность в реальном времени, оперативно реагируя на подозрительные изменения.

Еще одним значимым аспектом является правильная конфигурация оборудования и программного обеспечения, что позволяет предотвратить эксплуатацию известных слабых мест. Это включает в себя регулярное обновление всех компонентов и внедрение многоуровневых методов защиты.

Комплексный подход к управлению сетевой инфраструктурой также включает обучение персонала и разработку четких инструкций по реагированию на инциденты. Повышение осведомленности сотрудников снижает риск случайных ошибок, которые могут быть использованы для совершения атаки.

В конечном итоге, профилактика атак заключается в постоянном совершенствовании методов и инструментов, используемых для охраны сетевой среды, что требует как технической подготовки, так и грамотного управления всей инфраструктурой.

Технические решения для фильтрации трафика

Для обеспечения стабильной работы сетевых ресурсов необходимо эффективно управлять входящими потоками данных. Современные технологии позволяют анализировать и сортировать поступающие запросы, устраняя нежелательную нагрузку и минимизируя риски, связанные с перегрузкой систем.

- Анализ заголовков пакетов: осуществляется проверка параметров сетевых пакетов, таких как источник, тип и размер. Это позволяет выявлять аномальные потоки данных.

- Распределение нагрузки: трафик распределяется между несколькими серверами, что снижает нагрузку на отдельные узлы и обеспечивает более равномерную обработку запросов.

- Фильтрация на уровне приложений: применяются специфические правила для анализа и обработки данных, поступающих на веб-приложения, что помогает отсекать подозрительные запросы на ранних этапах.

- Блокировка по IP-адресам: позволяет ограничивать доступ из подозрительных источников. Эта мера часто применяется для предотвращения злоупотреблений и избыточной нагрузки.

- Использование прокси-серверов: посреднические серверы играют роль барьера, принимая на себя основной трафик и перенаправляя только легитимные запросы к конечным серверам.

Эти методы позволяют существенно снизить нагрузку на инфраструктуру, оптимизируя работу систем и обеспечивая их доступность для легитимных пользователей.

Роль серверных настроек в защите от атак

Настройка сервера играет ключевую роль в обеспечении стабильности и работоспособности системы в условиях повышенной нагрузки. Правильная конфигурация может значительно повысить устойчивость ресурса к различным видам угроз, минимизируя их воздействие на производительность и доступность.

Ограничение количества запросов на уровне сервера позволяет регулировать интенсивность обращений к ресурсам, предотвращая перегрузку. Это помогает распределить нагрузку равномерно и предотвратить сбои в работе.

Использование файрволов и фильтров для управления трафиком позволяет эффективно блокировать подозрительные подключения. Правильная настройка этих инструментов обеспечивает отсев нежелательных запросов на раннем этапе, до того, как они достигнут критической массы.

Мониторинг активности сервера и оперативное реагирование на аномалии позволяет своевременно обнаруживать и устранять потенциальные угрозы. Автоматизированные системы анализа и оповещения помогают быстро реагировать на изменения в состоянии сервера, предотвращая нежелательные последствия.

Современные серверные технологии, такие как виртуализация и балансировка нагрузки, также играют важную роль в повышении устойчивости к угрозам. Они позволяют перераспределять ресурсы и эффективно управлять трафиком, минимизируя влияние внешних факторов на работу системы.

Современные подходы к мониторингу сетей

Эффективное наблюдение за сетевой инфраструктурой играет ключевую роль в обеспечении стабильности и бесперебойного функционирования систем. Современные методики позволяют своевременно обнаруживать аномалии и предугадывать потенциальные угрозы, минимизируя риски нарушений работы сети.

Для достижения высокого уровня контроля используются различные технологии и инструменты, которые позволяют собирать, анализировать и интерпретировать данные о сетевом трафике. Это помогает администраторам оперативно реагировать на изменения и корректировать настройки сети в реальном времени.

Подход | Описание |

Использование искусственного интеллекта | Современные алгоритмы машинного обучения позволяют анализировать большие объемы данных и выявлять нетипичное поведение в сети. |

Анализ данных в реальном времени | Технологии потоковой обработки данных обеспечивают мгновенный анализ сетевого трафика, что позволяет оперативно реагировать на возникающие проблемы. |

Визуализация данных | Использование графических интерфейсов и дашбордов помогает более наглядно представлять состояние сети, облегчая принятие решений. |

Прогнозирование на основе аналитики | Анализ исторических данных и трендов позволяет предсказывать будущие состояния сети и возможные сбои. |

Применение данных подходов позволяет существенно повысить эффективность управления сетью, предотвращая непредвиденные сбои и обеспечивая стабильное функционирование инфраструктуры.

Вопрос-ответ

Какие методы защиты от DDoS-атак существуют?

Существует несколько методов защиты от DDoS-атак. Среди них: использование облачных решений, которые могут автоматически фильтровать трафик, внедрение специализированных аппаратных и программных решений, которые анализируют и блокируют подозрительные запросы, настройка правил фаервола и использование сетей распределения контента (CDN), которые помогают распределять трафик и снижать нагрузку на сервер. Также рекомендуется мониторинг трафика и раннее обнаружение аномалий, чтобы быстро реагировать на потенциальные угрозы.

Может ли простой пользователь защитить свой IP от DDoS-атаки?

Простой пользователь может предпринять несколько шагов для защиты своего IP-адреса от DDoS-атак, но это требует некоторых технических знаний. В первую очередь, важно использовать актуальное антивирусное ПО и брандмауэр для защиты устройства. Также можно использовать VPN-сервисы, которые скрывают реальный IP-адрес. Для более сложных случаев можно рассмотреть использование услуг специализированных компаний по защите от DDoS, однако это уже требует дополнительных финансовых затрат.

Какую роль играет провайдер интернет-услуг в защите от DDoS-атак?

Провайдер интернет-услуг (ISP) играет ключевую роль в защите от DDoS-атак. Провайдеры могут использовать свои ресурсы для мониторинга и фильтрации трафика, чтобы предотвращать или смягчать последствия атак на уровне сети. Некоторые провайдеры предлагают специальные услуги по защите от DDoS для своих клиентов, которые включают в себя автоматическое выявление аномалий, распределение трафика и блокировку вредоносных запросов. Если ваш ISP предлагает такие услуги, это может значительно повысить уровень вашей защиты.

Читайте также:

- Защита WiFi-сети от DDoS-атак

- Защита от DDoS-атак на Ubuntu с помощью эффективных методов

- Эффективная защита от DDoS-атак с помощью прокси

- Эффективные средства защиты от DDoS атак

- Эффективные методы защиты от DOS и DDoS атак

- Как защитить Windows от DDoS атак

- Как защититься от DDoS-атаки по IP-адресу

- Эффективная защита от DDoS атак с помощью Firewall

- Как защитить сервер от DDoS атак