Основные уязвимости сетевого оборудования и методы их устранения

Содержание:

- Основные риски безопасности сетевых устройств

- Ошибки конфигурации как источник угроз

- Незащищенные протоколы связи и их уязвимость

- Риски, связанные с устаревшим оборудованием

- Человеческий фактор в эксплуатации сетевых устройств

- Использование сетевых брандмауэров для защиты

- Вопрос-ответ

Проблемы, связанные с недостатками в системах передачи информации, могут иметь серьезные последствия как для отдельных пользователей, так и для целых организаций. Неправильная конфигурация, устаревшее программное обеспечение или нехватка обновлений могут привести к нарушениям в работе и утечкам данных. Применение современных методов защиты и регулярный аудит системы являются необходимыми мерами для предотвращения негативных последствий.

Научный подход к оценке безопасности таких систем включает анализ угроз и уязвимостей, а также разработку эффективных стратегий для их устранения. Обучение пользователей основам безопасного поведения в цифровом пространстве, постоянное обновление знаний о новых рисках и использование передовых технологий защиты становятся краеугольным камнем в борьбе с киберугрозами.

Основные риски безопасности сетевых устройств

Несмотря на различные меры защиты, всегда остаются факторы, которые могут представлять угрозу. Некоторые из этих рисков могут быть вызваны неадекватной настройкой, устаревшими механизмами защиты, или ограниченными возможностями обнаружения новых методов атак.

Эти риски требуют внимания и профилактических мер для обеспечения безопасности сетевой инфраструктуры, особенно в корпоративных сетях, где утечки данных или атаки могут привести к серьезным последствиям.

Ошибки конфигурации как источник угроз

Неправильная настройка систем может привести к серьезным рискам, затрагивающим безопасность информационных ресурсов. Ошибки, допущенные при конфигурировании, способны оставить критические элементы без должного уровня защиты. В результате злоумышленники могут воспользоваться уязвимыми местами для получения несанкционированного доступа или нарушения работы служб.

Основные проблемы, возникающие из-за ошибок в настройке:

- Открытые порты, которые не должны быть доступны для внешних пользователей.

- Использование слабых или по умолчанию установленных паролей.

- Отсутствие шифрования при передаче данных.

- Неправильное распределение прав доступа к важным ресурсам.

- Применение устаревших или небезопасных протоколов связи.

Для минимизации рисков необходимо регулярно проверять настройки конфигурации устройств.

Незащищенные протоколы связи и их уязвимость

Технологии передачи данных активно развиваются, однако некоторые системы остаются под угрозой из-за недостаточной защиты используемых ими методов коммуникации. Отсутствие шифрования или другие недостатки в построении подобных систем могут стать лазейкой для злоумышленников. Важно понимать, что использование устаревших или небезопасных стандартов ставит под удар безопасность информации.

Основные риски, связанные с недостаточной защитой протоколов передачи данных:

- Перехват данных в процессе их передачи.

- Возможность внедрения искажения данных.

- Отсутствие аутентификации отправителя и получателя.

- Угроза модификации или подмены сообщений.

Некоторые способы снижения рисков включают использование современных методов шифрования, внедрение дополнительных мер для проверки подлинности участников и постоянное обновление используемых технологий. Только комплексный подход позволяет эффективно минимизировать угрозы, связанные с небезопасной передачей данных.

Риски, связанные с устаревшим оборудованием

Использование морально и технически изношенных устройств может существенно повысить вероятность сбоев в работе системы и привести к различным негативным последствиям. Старые устройства, которые не обновляются или не поддерживаются производителями, становятся не только менее эффективными, но и создают дополнительные угрозы для безопасности данных и стабильности процессов.

Одной из главных проблем является несовместимость с новыми стандартами и протоколами, что снижает общую производительность и гибкость инфраструктуры. Оборудование, созданное по старым технологиям, не способно поддерживать современные решения и интеграции, что может привести к снижению скорости передачи информации и увеличению задержек в работе.

Кроме того, устаревшие устройства не получают своевременных исправлений и улучшений от производителей, что делает их уязвимыми перед новыми методами атак. Это увеличивает вероятность потери данных, а также возможные сбои в критически важных операциях. В условиях постоянно изменяющейся цифровой

Человеческий фактор в эксплуатации сетевых устройств

Человеческий фактор в эксплуатации сетевых устройств играет критическую роль в обеспечении безопасности и стабильности работы сети. Несмотря на передовые технологии защиты и автоматизации, ошибки и действия персонала могут стать причиной уязвимостей, сбоев и даже атак на сеть. Вот основные аспекты человеческого фактора в контексте эксплуатации сетевых устройств:

- Ошибки в конфигурации: неправильная настройка сетевого оборудования — одна из самых частых причин проблем с сетью. Неверно выставленные параметры безопасности, такие как открытые порты, отсутствие шифрования, или слишком широкие права доступа, могут создать бреши для злоумышленников. Даже опытные администраторы могут случайно допустить такие ошибки при сложной настройке.

- Использование слабых или стандартных паролей: одной из распространенных ошибок является использование слабых или по умолчанию заданных паролей для доступа к маршрутизаторам, коммутаторам или другим сетевым устройствам. Это значительно облегчает задачу хакерам, которые могут взломать устройства с минимальными усилиями.

- Недостаток обучения и квалификации: отсутствие надлежащего обучения персонала может привести к тому, что сотрудники не будут знать о современных угрозах безопасности или правильных методах управления сетевыми устройствами. Это особенно актуально для технического персонала, который должен регулярно обновлять свои знания по безопасности и работе с оборудованием.

- Социальная инженерия: хакеры могут использовать техники социальной инженерии, чтобы обманом заставить сотрудников предоставить доступ к сетевому оборудованию или раскрыть конфиденциальные данные. Например, выдавая себя за сотрудников IT-службы, они могут попросить предоставить доступ к критически важным системам.

- Игнорирование обновлений и патчей: системные администраторы могут откладывать установку обновлений прошивок или патчей для сетевого оборудования из-за недостатка времени или страха нарушить работу сети. Это оставляет устройства уязвимыми для известных атак, которые уже исправлены в последних версиях программного обеспечения.

- Нарушение правил безопасности: сотрудники могут игнорировать или нарушать установленные правила безопасности, такие как использование личных устройств без проверки, подключение к незащищенным сетям или установка сторонних приложений на корпоративные устройства. Это увеличивает риск проникновения вредоносного ПО или других угроз в сеть.

- Недостаток контроля и мониторинга: человеческий фактор может включать и слабую организацию контроля за работой сети. Без постоянного мониторинга администраторы могут упустить подозрительные действия или отклонения в работе сети, что позволяет атакам оставаться незамеченными до тех пор, пока не произойдет инцидент.

- Физический доступ: человеческая небрежность в организации физической безопасности сетевых устройств, таких как сервера или маршрутизаторы, может привести к несанкционированному доступу к этим устройствам. Например, незащищенные серверные комнаты могут стать целью для атак или воровства оборудования.

Человеческий фактор в эксплуатации сетевых устройств — это один из наиболее труднопредсказуемых элементов безопасности. Для его минимизации важно обучать сотрудников, развивать культуру безопасности и внедрять процессы регулярной проверки и контроля работы сети

Использование сетевых брандмауэров для защиты

Брандмауэры играют ключевую роль в обеспечении безопасности информационных систем. Они контролируют прохождение трафика между различными сегментами и фильтруют данные в зависимости от установленных правил. Это помогает создать эффективную барьерную защиту и снизить риск несанкционированного доступа.

Основные функции брандмауэров включают:

- Фильтрацию входящих и исходящих данных на основе заданных параметров.

- Предотвращение доступа к нежелательным ресурсам и службам.

- Мониторинг активности для выявления подозрительных действий.

Применение брандмауэров позволяет:

- Управлять потоками данных, обеспечивая фильтрацию нежелательных соединений.

- Минимизировать вероятность доступа извне к критически важным элементам системы.

- Создавать дополнительные уровни защиты при организации удаленных подключений

Вопрос-ответ

Как часто нужно обновлять прошивки сетевого оборудования, чтобы избежать уязвимостей?

Прошивки сетевого оборудования следует обновлять как можно чаще, особенно если производитель выпустил патчи или обновления безопасности. В идеале, обновления должны устанавливаться сразу после их выпуска, так как они часто исправляют критические уязвимости. В случае отсутствия новых патчей, рекомендуется проверять наличие обновлений минимум раз в квартал или полугодие. Регулярные обновления помогают защищать сеть от новых угроз и уязвимостей.

Могут ли уязвимости в сетевом оборудовании привести к взлому всей сети?

Да, уязвимости в сетевом оборудовании могут привести к взлому всей сети. Если злоумышленники получают доступ к маршрутизатору, коммутатору или точке доступа, они могут перехватывать трафик, изменять сетевые настройки, получать доступ к конфиденциальным данным и запускать атаки на другие устройства в сети. В некоторых случаях, контроль над сетевым оборудованием позволяет злоумышленникам распространять вредоносные программы или использовать сеть для проведения атак на другие системы. Поэтому защита сетевого оборудования — это важный элемент общей безопасности инфраструктуры.

Чем опасны открытые порты на сетевом оборудовании?

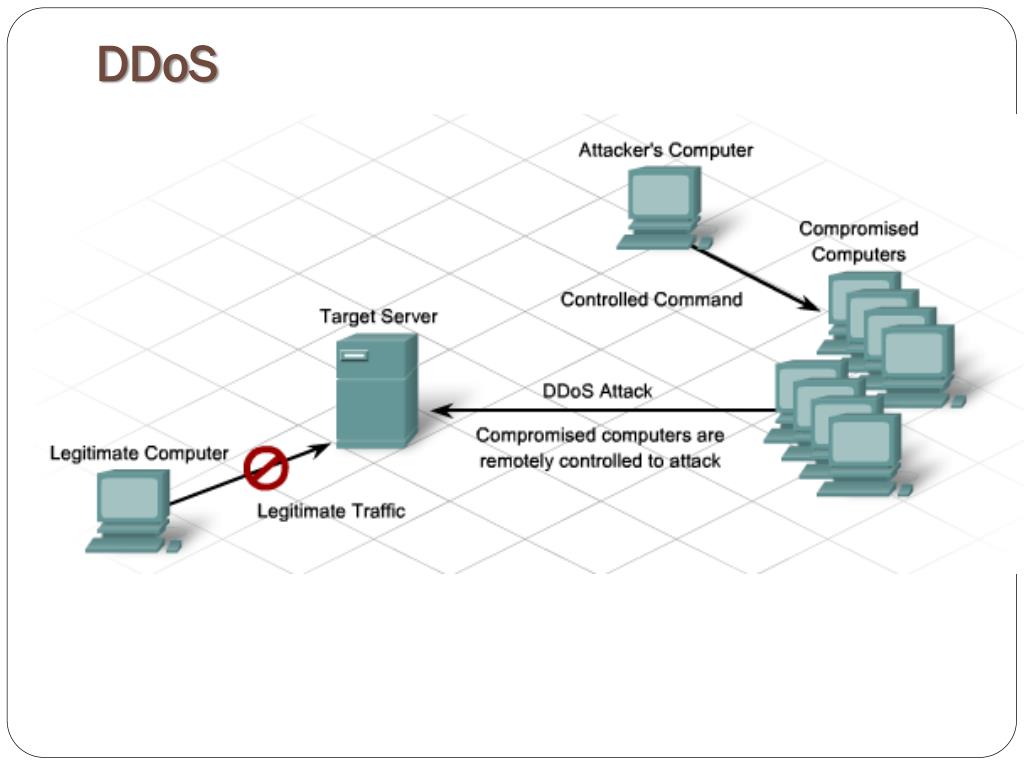

Открытые порты на сетевом оборудовании могут стать целью атак злоумышленников. Если порт остается открытым и используется уязвимым сервисом, злоумышленники могут использовать его для проникновения в сеть, перехвата трафика или запуска различных атак, таких как DDoS, атаки «человек посередине» или взлом системы. Особенно опасны те порты, которые используются для удаленного доступа или управления устройствами. Чтобы минимизировать риски, необходимо закрыть все неиспользуемые порты и ограничить доступ к критически важным сервисам.

Читайте также:

- Что делать, если сервис временно недоступен, и как быстро решить проблему

- Угрозы для сетевого оборудования и методы защиты

- Как выбрать сетевое оборудование для вашего бизнеса

- Настройка активного сетевого оборудования для оптимизации сети

- Правила эффективного обслуживания сетевого оборудования

- Отключение сетевого оборудования: что это значит и как это исправить

- Сетевые проблемы безопасности оборудования и возможные угрозы

- Резервирование сетевого оборудования для повышения надежности и отказоустойчивости

- Все о трафике Wi-Fi роутера