Как настроить удаленный сервер на Windows 10

Содержание:

- Включение удаленного рабочего стола в настройках Windows 10

- Настройка параметров доступа для пользователей и групп

- Удаленный сервер на Windows 10 от ZSC – привычная среда, новые возможности

- Открытие портов и настройка брандмауэра для удаленного доступа

- Создание постоянного IP-адреса или настройка динамического DNS

- Подключение к серверу через клиент удаленного рабочего стола

- Ограничение и контроль доступа с помощью групповой политики

Для включения доступа потребуется изменить параметры системы, разрешив подключения через RDP-протокол. Важно учитывать, что редакции Home не поддерживают встроенную поддержку входящих соединений – потребуется версия Pro или выше. Проверка актуальности обновлений, учетная запись с паролем и настройка брандмауэра являются обязательными этапами.

Подключение к машине по сети возможно при наличии статического IP или через динамическое имя с использованием DDNS. Чтобы исключить ошибки, рекомендуется настроить проброс портов на маршрутизаторе и проверить ответ службы на стандартном порту 3389. Также стоит отключить автоматический переход устройства в спящий режим, так как это приведет к прерыванию соединений.

Для повышения уровня безопасности необходимо задать сложный пароль, ограничить число пользователей с правами подключения и, при необходимости, изменить порт, используемый для входящих запросов. Также стоит включить авторизацию на уровне сети (NLA), которая позволяет предотвратить попытки входа без предварительной проверки учетных данных.

Включение удаленного рабочего стола в настройках Windows 10

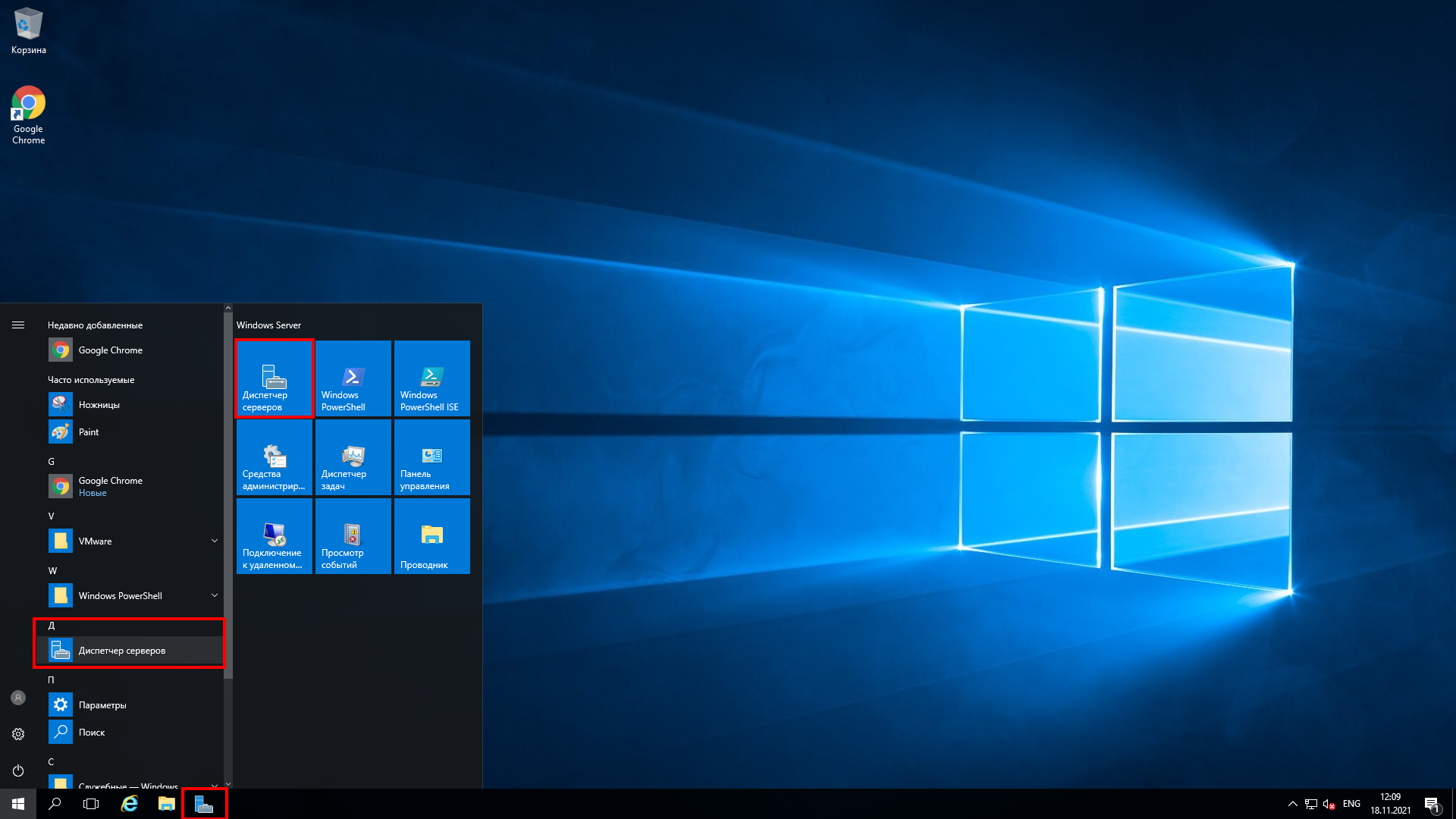

Для активации доступа к рабочим столам через сеть на версии 10 требуется перейти в параметры системы. Откройте меню «Пуск» и выберите «Параметры» → «Система» → «Удаленный рабочий стол».

В правой части окна активируйте переключатель «Разрешить подключение к этому компьютеру». Подтвердите действие, если система запросит разрешения. Если устройство подключено к корпоративной или частной сети, рекомендуется использовать сетевой профиль «Частная сеть» для безопасного соединения.

После включения параметра проверьте, добавлен ли пользователь, который будет использовать подключение. Для этого откройте «Выбор пользователей, которые могут подключаться удаленно» и добавьте нужные учетные записи.

Проверьте состояние служб, обеспечивающих связь с рабочих столов удаленных машин. Запустите команду services.msc через окно «Выполнить» (Win + R) и убедитесь, что службы «Remote Desktop Services» и «Remote Desktop Services UserMode Port Redirector» находятся в состоянии «Работает».

Также необходимо разрешить подключение через брандмауэр. В панели управления перейдите в «Система и безопасность» → «Брандмауэр Защитника» → «Разрешение взаимодействия с приложением» и отметьте пункт «Удаленный рабочий стол» для всех типов сетей.

Действие | Раздел меню | Комментарий |

Активация функции | Параметры → Система | Включение переключателя доступа |

Добавление пользователей | Удаленный рабочий стол | Только зарегистрированные аккаунты |

Проверка служб | services.msc | Должны быть в активном состоянии |

Настройка брандмауэра | Система и безопасность | Разрешить подключение по сети |

При правильной конфигурации пользователь 10-й версии может подключаться к рабочим столам с других устройств без ограничений, при условии соблюдения сетевых политик и прав доступа.

Настройка параметров доступа для пользователей и групп

Откройте оснастку lusrmgr.msc через меню «Пуск» или сочетание клавиш Win + R. В разделе «Пользователи» создайте локальные учетные записи, которые будут подключаться к рабочим столам по сети. Для разграничения полномочий добавьте нужных пользователей в группы – например, «Пользователи удаленного рабочего стола».

Перейдите в Свойства системы → вкладка «Удаленный доступ». Нажмите «Выбрать пользователей». Здесь можно указать, кому разрешено подключение к рабочим столам. Важно: учетные записи должны иметь пароль, иначе соединение будет отклонено политиками безопасности.

Проверьте, чтобы политики в gpedit.msc не блокировали вход для выбранных групп. Путь: «Конфигурация компьютера» → «Параметры Windows» → «Параметры безопасности» → «Локальные политики» → «Назначение прав пользователя». Убедитесь, что группы имеют право «Вход через службы удаленных рабочих столов».

Если используется подключение по локальной сети, настройте правила в брандмауэре. Откройте wf.msc и проверьте, что правило «Разрешить входящие подключения для служб удаленных рабочих столов» активно. Уточните диапазоны IP-адресов, если нужно ограничить доступ.

Для аудита действий примените политику аудита входа. В secpol.msc включите параметр «Аудит входа в систему». Это позволит отслеживать попытки подключения и своевременно реагировать на несанкционированный доступ.

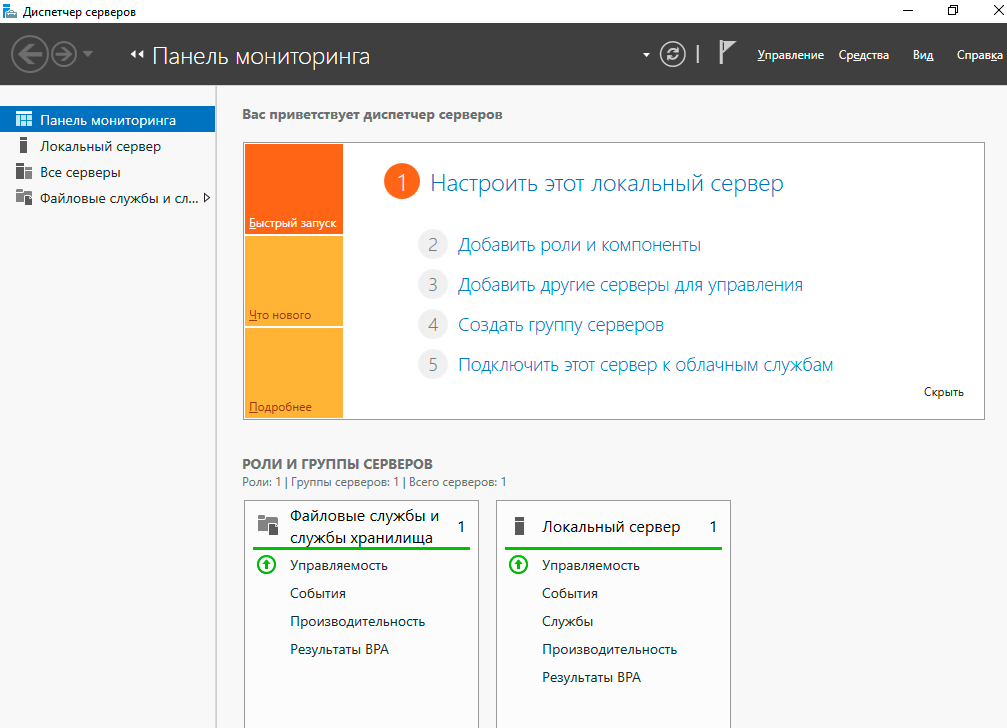

Удаленный сервер на Windows 10 от ZSC – привычная среда, новые возможности

Компания ZSC предлагает удаленные серверы с предустановленной Windows 10 – идеальное решение для тех, кто хочет работать в привычной операционной системе, но с преимуществами надежной серверной инфраструктуры.

Вы получаете удаленное рабочее место с полноценным интерфейсом Windows 10, доступом к файлам, программам и рабочим документам из любой точки. Такая конфигурация особенно удобна для бухгалтеров, менеджеров, инженеров и других специалистов, которым важно использовать знакомый инструментарий и интерфейс.

Мы обеспечиваем полный цикл: развертывание сервера, настройку окружения, перенос данных, подключение пользователей и техническую поддержку. Серверы размещаются в российских или зарубежных дата-центрах, защищены резервным копированием и круглосуточным мониторингом. При необходимости может быть установлена функция быстрого отключения – для дополнительного контроля и безопасности.

Удаленный сервер на базе Windows 10 от ZSC – это сочетание комфорта, надежности и профессионального сопровождения.

Оставьте заявку – и мы подберем для вас готовое решение с Windows 10, адаптированное под ваши задачи.

Мы приготовили для вас готовые конфигурации удаленного сервера:

Воспользуйтесь нашим калькулятором и соберите свой удаленный сервер

Открытие портов и настройка брандмауэра для удаленного доступа

Для подключения к рабочим столам через встроенные средства десятой версии виндовс необходимо разрешить трафик по определенному порту. По умолчанию используется TCP-порт 3389. Если он изменен, следует указать новый номер в параметрах подключения и разрешить его в сетевых правилах.

- Откройте «Панель управления» → «Брандмауэр защитника» → «Дополнительные параметры».

- В левой колонке выберите «Правила для входящих подключений», затем – «Создать правило».

- Укажите тип: «Порт». Протокол – TCP. Введите: 3389 или другой используемый номер.

- На следующем этапе выберите «Разрешить подключение».

- Убедитесь, что правило применяется ко всем профилям (домен, частный, общедоступный).

- Задайте понятное имя – например, «Рабочие столы – вход».

Аналогичное правило необходимо добавить в разделе «Исходящие подключения», чтобы трафик корректно проходил в обе стороны.

Проверка доступности порта с другого устройства осуществляется через telnet или сетевой сканер. Если соединение не устанавливается, возможны ограничения на уровне маршрутизатора или провайдера. В этом случае нужно пробросить порт в настройках роутера вручную, указав IP-адрес машины с рабочими столами.

Для временной диагностики можно отключить брандмауэр, но только при локальном доступе. После завершения проверки вернуть защиту в активное состояние.

Создание постоянного IP-адреса или настройка динамического DNS

Для стабильного подключения к службам удаленного доступа на рабочих столах виндовс 10 требуется неизменяемый сетевой идентификатор. Статический IP-адрес позволяет не терять соединение при каждом перезапуске маршрутизатора, а динамический DNS решает проблему переменного IP путем привязки к доменному имени.

Фиксированный IP через параметры локальной сети:

- Открыть Центр управления сетями через «Панель управления».

- Перейти к «Изменению параметров адаптера».

- Найти используемое подключение (Ethernet или Wi-Fi), вызвать контекстное меню и выбрать «Свойства».

- Выделить «IP версии 4 (TCP/IPv4)» и нажать «Свойства».

- Установить флажок на «Использовать следующий IP-адрес» и вручную ввести значения:

Альтернатива – динамический DNS:

- Зарегистрировать учетную запись у провайдера DDNS (например, no-ip.com или duckdns.org).

- Создать уникальное доменное имя, которое будет указывать на внешний IP.

- Установить клиент DDNS на виндовс 10, чтобы обновления адреса передавались автоматически.

- При наличии – активировать встроенный DDNS в настройках маршрутизатора, указав логин, пароль и домен сервиса.

Статический адрес предпочтителен для офисных компьютеров, на которых постоянно запущены службы доступа к рабочим столам. DDNS удобен, если IP выдается провайдером динамически и нет возможности изменить это.

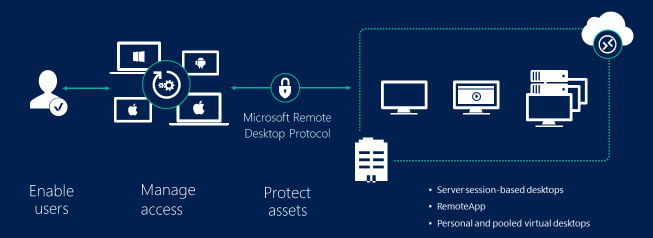

Подключение к серверу через клиент удаленного рабочего стола

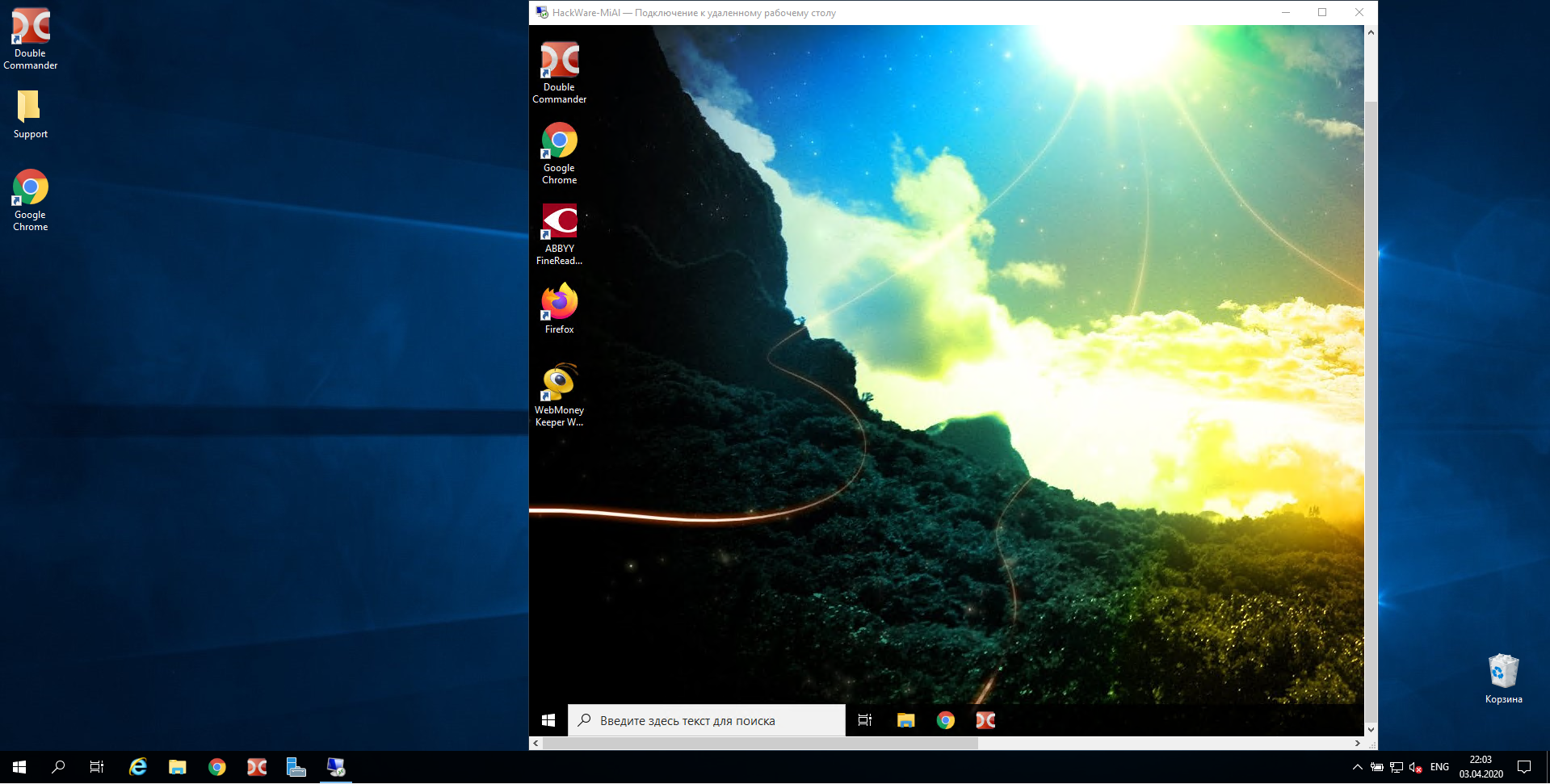

Для входа на машину с доступом по протоколу RDP в Виндовс 10 используется предустановленное приложение Подключение к удаленным рабочим столам. Открыть его можно через меню «Пуск» – достаточно ввести mstsc в поле поиска и нажать Enter.

В главном окне введите IP-адрес или имя целевой системы, к которой требуется подключиться. Убедитесь, что порт 3389 не блокируется на маршрутизаторе и файрволе. По умолчанию соединение идет именно через него. Нажмите «Подключить».

Далее появится окно авторизации. Введите имя пользователя и пароль. При первом соединении система может запросить подтверждение цифрового сертификата – отметьте опцию доверия к устройству и продолжите.

Для сохранения параметров входа нажмите «Показать параметры», затем – вкладку «Общие». Здесь можно указать учетные данные и активировать опцию автологина. Это удобно при частом использовании одной и той же машины.

В разделе «Экран» настраивается разрешение. Для оптимальной работы с несколькими мониторами выберите «Использовать все мои дисплеи». Вкладка «Локальные ресурсы» позволяет пробросить принтеры, буфер обмена и диски, если необходимо взаимодействие с локальными файлами.

Чтобы не вводить данные заново, создайте RDP-файл: нажмите «Сохранить как» в нижней части вкладки «Общие». Его можно запускать двойным щелчком для быстрого входа в нужную сессию.

Для пользователей корпоративных сетей, использующих терминальные фермы рабочих столов, поддерживается подключение через шлюзы доступа. Их параметры указываются в разделе «Дополнительно» – кнопка «Параметры подключения» внизу основного окна.

Ограничение и контроль доступа с помощью групповой политики

Для управления точками входа в систему на платформе виндовс 10 применяются параметры групповой политики. Через редактор gpedit.msc можно задавать строгие правила авторизации, ограничивая перечень пользователей, которым разрешено подключаться к рабочим столам удаленно.

В разделе Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Удаленные сеансы →Подключение к удаленному рабочему столу следует активировать параметр Ограничить пользователям и группам доступ к подключению по RDP. В списке разрешенных групп рекомендуется оставить только проверенные учетные записи, например, Remote Desktop Users или специально созданные локальные группы с минимальными правами.

Через Политику аудита в разделе Конфигурация Windows → Параметры безопасности → Локальные политики включается журнал входов, что позволяет отслеживать все попытки доступа к рабочим столам. Дополнительно можно задать временные окна для сеансов и запрет повторного входа без разрыва предыдущего подключения.

Ограничение IP-адресов реализуется через политику фильтрации трафика на уровне групповых настроек с помощью встроенного брандмауэра. В разделе Дополнительные параметрыбезопасности можно создать правила, разрешающие подключение к рабочим столам только с определенных адресов.

Для исключения рисков доступа с уязвимых машин следует отключить использование слабых протоколов, таких как RDP версии ниже 8.0, активировав параметр Запретить подключение клиентов с устаревшими протоколами.

Читайте также:

- Удаленные сервера для работы и совместных проектов

- Как подключиться к удаленному серверу MySQL

- Как настроить удаленный сервер: шаг за шагом

- Аренда удаленного сервера для бизнеса и проектов