Удаленный сервер для работы с программой Парус

Содержание:

- Требования к серверу для установки программы Парус

- Настройка удаленного доступа к серверу через RDP

- Организация сетевого взаимодействия между клиентами и сервером

- ПАРУС на удаленном сервере от ZSC – надежная среда для управления и бухгалтерии

- Резервное копирование и восстановление базы данных Парус

- Обеспечение безопасности доступа к удаленному серверу

- Мониторинг производительности сервера при работе с Парус

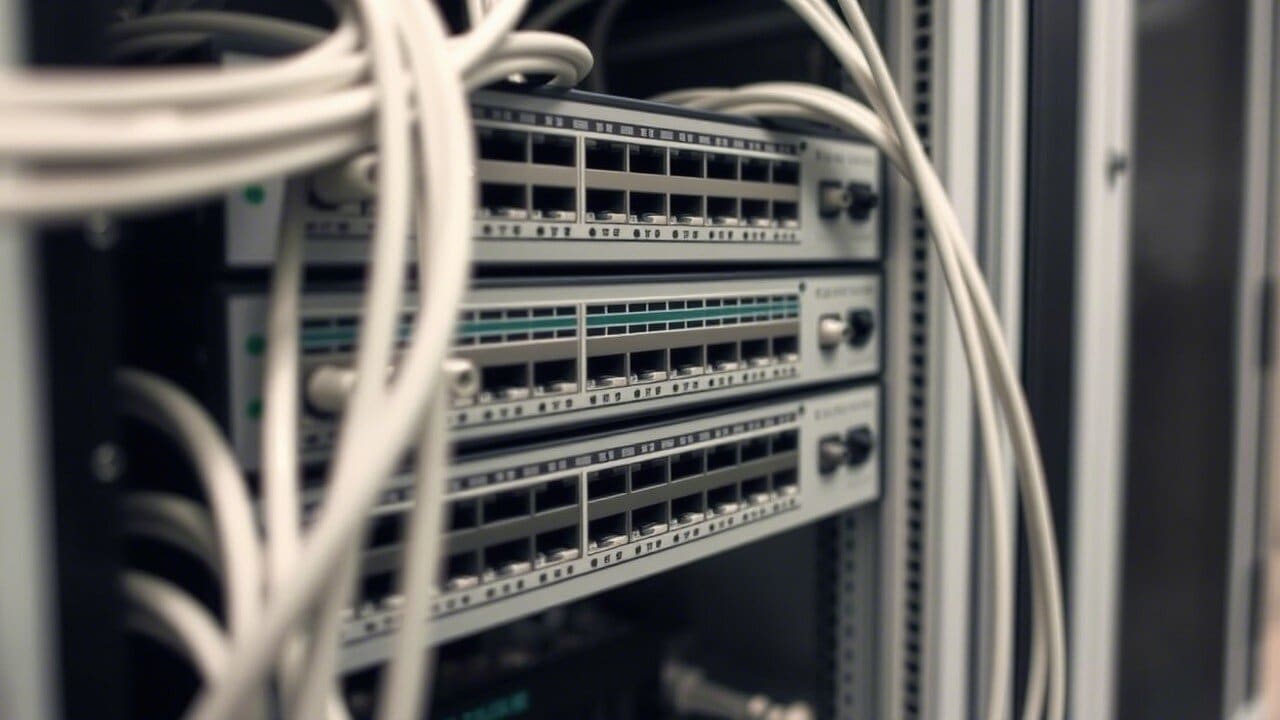

Инфраструктура, обеспечивающая запуск Парус вне офиса, должна включать в себя платформу виртуализации с поддержкой изоляции по уровням доступа, систему резервного копирования с ежедневной периодичностью и антивирусную защиту класса EDR. Рекомендуется использовать гипервизоры с возможностью снапшотов и быстрым восстановлением состояний.

Тонкие клиенты и протоколы доступа – еще один ключевой аспект. Оптимальными считаются RDP с двухфакторной авторизацией или VNC в защищенном туннеле. Важно, чтобы выбранная схема работы не снижала функциональность самой платформы и позволяла использовать весь ее потенциал, включая отчетность и модуль планирования.

Для постоянного доступа требуется круглосуточный мониторинг ресурсов – загрузки процессора, дисковых операций и состояния сетевых интерфейсов. Дополнительное преимущество дает наличие панели управления с логами входов, журналами сбоев и возможностью настройки алертов по заданным триггерам.

Требования к серверу для установки программы Парус

Процессор: минимум 4 физических ядра с тактовой частотой от 2.4 ГГц. Предпочтение – архитектура x64 с поддержкой инструкций виртуализации и многопоточности.

Оперативная память: от 16 ГБ. Для инсталляций с числом подключений более 20 пользователей рекомендуется минимум 32 ГБ с возможностью дальнейшего расширения.

Накопитель: SSD от 512 ГБ. Скорость записи/чтения – не менее 500 МБ/с. Раздел под базу данных должен быть выделен отдельно. Использование RAID-массивов повышает устойчивость к сбоям.

СУБД:Microsoft SQL Server 2017 или новее. Поддерживаются редакции Standard и Enterprise. Устанавливать рекомендуется на том же узле, где размещен основной компонент системы, если отсутствует отдельная инстанция СУБД.

Сетевые интерфейсы: гигабитный Ethernet-интерфейс. При работе с более чем 50 пользователями – два независимых адаптера с поддержкой балансировки.

Резервное копирование: автоматизированная система создания бэкапов с сохранением копий на внешних хранилищах. Интервал – ежедневно, с возможностью хранения до 30 предыдущих версий.

Антивирус: исключения для каталога установки, процессов службы, а также подключений к базе данных должны быть заданы вручную. Рекомендуется использовать корпоративные решения с централизованным управлением.

Настройка удаленного доступа к серверу через RDP

Подключение через протокол RDP требует точной конфигурации на обеих сторонах. На хосте необходимо разрешить входящие подключения. Для этого в панели управления перейдите в раздел "Система", затем откройте вкладку "Удаленные параметры" и активируйте опцию "Разрешить подключения к этому компьютеру". Убедитесь, что выбран вариант с поддержкой сетевого уровня аутентификации (NLA).

Откройте порт 3389 в настройках брандмауэра. Если используется сторонний антивирус, проверьте, не блокирует ли он трафик по данному порту. При наличии роутера с NAT необходимо пробросить порт на внутренний IP-адрес машины. Важно, чтобы у целевого узла был статический IP либо настроен DHCP с привязкой по MAC-адресу.

Рекомендуется создать отдельную учетную запись с ограниченными правами доступа и сильным паролем. Использование групповой политики позволит задать параметры сеанса: запрет перезапуска, отключение буфера обмена, запрет локальных дисков и принтеров.

Подключение выполняется через стандартную утилиту mstsc.exe. В поле "Компьютер" указывается внешний IP или доменное имя. Для безопасности используется встроенное шифрование. В корпоративной сети желательно применять VPN, исключая прямую маршрутизацию RDP-пакетов через интернет.

Для контроля активности и устранения инцидентов полезно включить аудит событий входа и выхода, а также записывать сеансы средствами Windows или стороннего ПО.

Элемент | Настройка |

Порт | 3389 (TCP) |

Аутентификация | Сетевой уровень (NLA) |

Тип подключения | Через VPN или с пробросом порта |

Учетная запись | Отдельная, с ограниченными правами |

Безопасность | Отключение копирования файлов, принтеров, дисков |

Организация сетевого взаимодействия между клиентами и сервером

Для стабильного обмена данными между пользователями и вычислительным узлом требуется продуманная структура сетевого взаимодействия. Ниже представлены конкретные рекомендации по настройке сетевой архитектуры.

- Протокол передачи данных: предпочтительно использовать TCP из-за гарантированной доставки пакетов. Порт следует выбрать с учетом стандартов безопасности, например, выше 1024, чтобы исключить конфликты с системными службами.

- Постоянный IP-адрес: обязателен для исключения перебоев в соединении. При использовании динамического IP целесообразно внедрение динамического DNS-сервиса, например, No-IP или DynDNS.

- VPN-туннелирование: для защиты информации при передаче. OpenVPN и WireGuard обеспечивают необходимый уровень шифрования и контроля доступа.

- Маршрутизация и проброс портов: при работе через NAT необходимо настроить переадресацию портов на сетевом шлюзе. Это обеспечит корректную маршрутизацию запросов к нужному узлу.

- Фаервол и правила доступа: настройка фильтрации по IP-адресам клиентов, ограничение по времени сессии, блокировка неизвестных соединений – минимальный набор защиты.

- Мониторинг соединений: использование инструментов вроде Zabbix, Grafana или Netdata позволяет отслеживать нагрузку, задержки и потери пакетов в реальном времени.

Оптимальная пропускная способность канала – не менее 10 Мбит/с на одного клиента. Задержка – до 50 мс. Увеличение этих параметров может привести к некорректной синхронизации или разрывам сеансов.

Рекомендуется создавать отдельный VLAN или использовать выделенный сегмент сети для подключения, чтобы исключить влияние стороннего трафика.

Для отказоустойчивости – резервный маршрут связи через альтернативного провайдера или сотовую сеть с автоматическим переключением при недоступности основного канала.

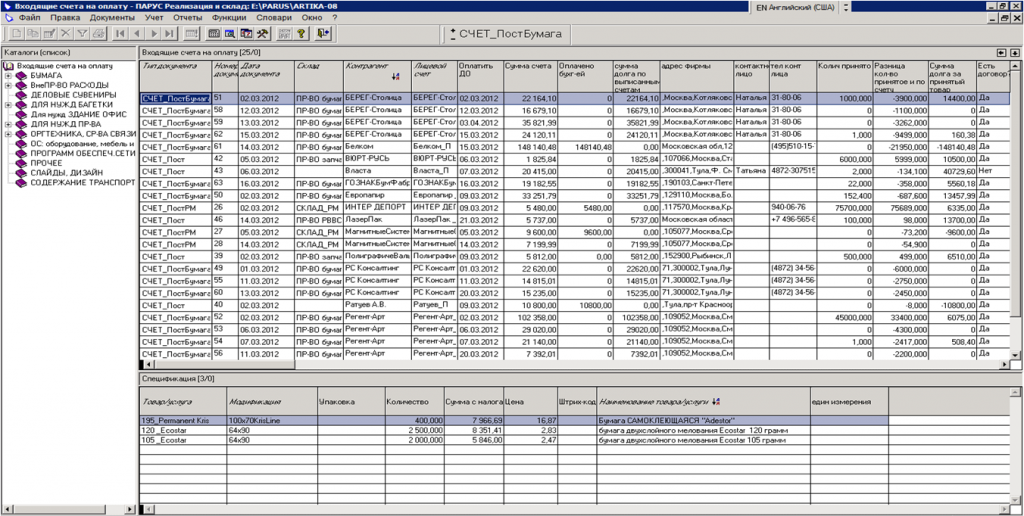

ПАРУС на удаленном сервере от ZSC – надежная среда для управления и бухгалтерии

Компания ZSC предлагает развертывание и полное обслуживание программного комплекса ПАРУС на удаленном сервере – удобное, безопасное и эффективное решение для государственных учреждений, образовательных организаций и коммерческих структур, использующих ПАРУС для бухгалтерского учета, кадрового делопроизводства и управления ресурсами.

Мы организуем работу ПАРУС в изолированной серверной среде, размещенной в надежном дата-центре – в России или за рубежом, по вашему выбору. Наши специалисты настраивают оптимальное окружение, устанавливают саму программу и сопутствующие компоненты, обеспечивают корректную работу всех модулей и баз данных. Вы получаете стабильный удаленный доступ через защищенные VPN-каналы, что особенно важно при работе с конфиденциальными данными.

Мы выполняем перенос текущей системы и всех пользовательских данных, подключаем пользователей, настраиваем резервное копирование, автоматическое обновление и при необходимости – функцию экстренного отключения доступа. Техническая поддержка и сопровождение предоставляются на постоянной основе, включая мониторинг состояния сервера, отклик на запросы и помощь в настройке интеграций.

Удаленный сервер с ПАРУС от ZSC – это рабочее место без границ, которое остается надежным, доступным и управляемым в любых условиях.

Оставьте заявку – и мы подготовим для вас готовое к работе решение для ПАРУС на удаленном сервере, с полным сопровождением и гарантией бесперебойной работы.

Мы приготовили для вас готовые конфигурации удаленного сервера:

Воспользуйтесь нашим калькулятором и соберите свой удаленный сервер

Резервное копирование и восстановление базы данных Парус

Резервное копирование осуществляется через встроенные средства СУБД, чаще всего используется PostgreSQL или Firebird. Для PostgreSQL рекомендуется использовать утилиту pg_dump, которая позволяет создавать дампы в формате SQL или в сжатом бинарном виде. Пример команды:

pg_dump -U имя_пользователя -F c -b -v -f /backup/parus.bak имя_базы

Создание копии по расписанию реализуется через cron (Linux) или Планировщик заданий (Windows). Рекомендуется ежедневно сохранять данные и хранить как минимум 7 последних копий. Архивы должны размещаться на физически независимом хранилище: NAS, внешний диск, облачное хранилище с шифрованием.

Проверка копий проводится регулярно путем тестового восстановления на изолированной среде. Это позволяет исключить ошибки при чтении архива и убедиться в его пригодности к восстановлению.

Восстановление выполняется утилитой pg_restore (для PostgreSQL). Пример команды:

pg_restore -U имя_пользователя -d имя_новой_базы -v /backup/parus.bak

Перед началом восстановления необходимо остановить доступ к рабочей базе и создать резервную копию текущего состояния. В случае использования Firebird применяется утилита gbak, формат команды зависит от типа резервного архива.

Храните журнал операций: дата, результат, путь к файлу. Это упрощает аудит и диагностику при возникновении сбоев. Используйте скрипты с логированием, уведомлениями и проверкой доступности целевого хранилища.

Обеспечение безопасности доступа к удаленному серверу

Аутентификация по ключу SSH предпочтительнее паролей. Используйте пары ключей длиной не менее 4096 бит. Закройте возможность входа по паролю, отредактировав файл sshd_config и установив параметр PasswordAuthentication no.

Двухфакторовая идентификация через Google Authenticator или аналогичные решения снижает риск взлома при компрометации ключа. Интеграция с PAM-модулем позволяет настроить дополнительную проверку кода при подключении по протоколу SSH.

Ограничение доступа по IP через файлы hosts.allow и hosts.deny, а также правила iptables или nftables, снижает вероятность перебора и сканирования. Разрешайте только конкретные диапазоны адресов, принадлежащие сотрудникам или корпоративной VPN.

Мониторинг активности с помощью инструментов fail2ban и auditd позволяет отслеживать подозрительные подключения и попытки подбора. Настройте уведомления о превышении лимита неудачных авторизаций.

Изоляция по VPN обеспечивает дополнительный слой защиты. Доступ через WireGuard или OpenVPN помогает скрыть открытые порты и ограничить внешние подключения.

Регулярное обновление компонентов, включая OpenSSH, системное ПО и библиотеку OpenSSL, необходимо для устранения известных уязвимостей. Используйте подписку на рассылки CVE и автоматические обновления, где это допустимо политикой безопасности.

Ограничение привилегий с помощью SELinux или AppArmor снижает последствия в случае компрометации доступа. Создавайте отдельные учетные записи с минимально необходимыми правами.

Мониторинг производительности сервера при работе с Парус

Проверка текущей загрузки процессора и оперативной памяти должна выполняться с интервалом не реже одного раза в час. При превышении 75% по одному из параметров стоит инициировать проверку активных процессов, чтобы выявить возможные узкие места. Наиболее часто проблемы возникают из-за некорректно настроенных SQL-запросов или фоновых задач.

Для анализа активности базы данных рекомендуется использовать встроенные средства PostgreSQL или MS SQL (в зависимости от используемой платформы). Следует обращать внимание на длительность выполнения запросов, количество блокировок и активные транзакции. Среднее время отклика не должно превышать 200 мс при обычной нагрузке.

Журнал системных событий должен сохраняться минимум за 7 дней. Это позволяет отслеживать цикличные всплески нагрузки, связанные с регламентными процедурами или действиями пользователей. Удобно использовать утилиты вроде Zabbix или Grafana с предустановленными шаблонами сбора данных.

Сетевые параметры – еще один ключевой аспект. Потери пакетов выше 0,5% или средняя задержка более 20 мс между клиентом и вычислительным узлом указывают на необходимость пересмотра сетевой архитектуры или смены маршрута доступа.