Удаленный сервер для программы Jitsi Meet

Содержание:

- Выбор и подготовка VPS для установки Jitsi Meet

- Настройка DNS и привязка доменного имени к серверу

- Jitsi Meet на удаленном сервере от ZSC – видеосвязь под полным контролем

- Установка необходимых зависимостей и среды выполнения

- Установка Jitsi Meet с помощью официального установщика

- Настройка SSL-сертификата через Let's Encrypt

- Ограничение доступа и базовая настройка безопасности сервера

Доменное имя должно быть заранее зарегистрировано, а A-запись домена – направлена на публичный IP-адрес арендованной машины. Без корректно настроенного домена система шифрования через Let's Encrypt работать не будет. Также стоит убедиться, что TCP-порты 80, 443 и UDP-порт 10000 открыты в фаерволе.

Перед установкой необходимо обновить пакеты, установить curl, gnupg и OpenJDK 11. Jitsi требует специфической среды: наличие Java и конфигурации Prosody, nginx и Jicofo. Ошибки на этапе установки часто связаны с конфликтами пакетов, поэтому желательно выполнять процесс на чистой системе.

Без шифрованного соединения платформа не позволит подключение к видеосессиям. Let's Encrypt позволяет получить бесплатный SSL-сертификат через встроенный скрипт, однако он работает только при корректной привязке домена и доступности порта 80.

После запуска можно ограничить круг участников, настроить авторизацию и отключить создание новых конференций без входа в систему. Это снизит риск использования платформы третьими лицами и минимизирует нагрузку.

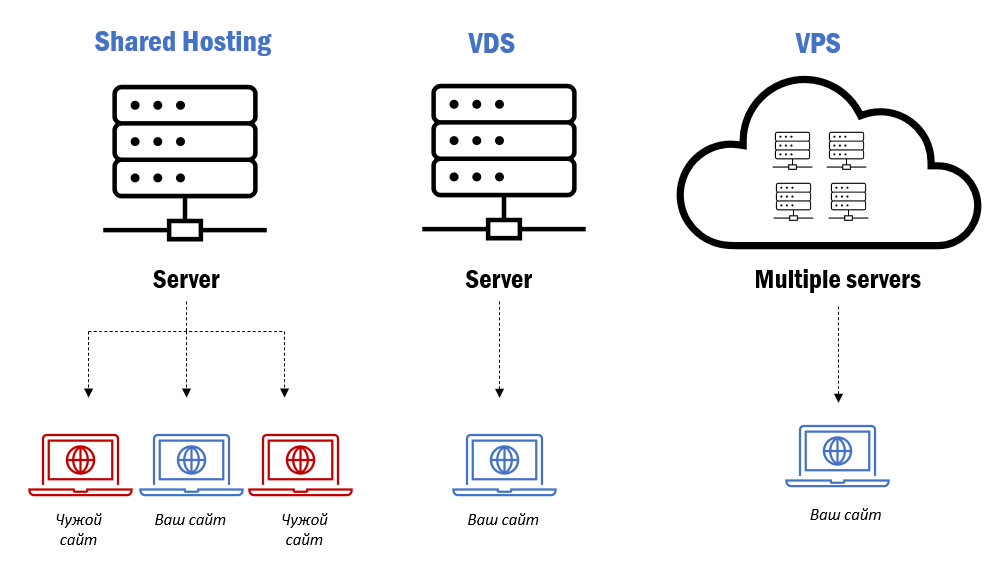

Выбор и подготовка VPS для установки Jitsi Meet

Минимальная конфигурация хостинга с виртуализацией KVM – 2 ядра CPU, 2 ГБ ОЗУ, 20 ГБ SSD. Для стабильной работы с несколькими участниками желательно увеличить объём оперативной памяти до 4 ГБ и использовать 4 ядра. Трафик – безлимитный или с высокой квотой, так как видеосвязь потребляет значительные объёмы данных.

Выбор операционной системы – Ubuntu 22.04 LTS. Более свежие версии могут быть несовместимы с зависимостями. Дистрибутив должен быть установлен без панелей управления, чтобы избежать конфликтов с портами и сервисами.

Подключение к машине – через SSH по ключу. Парольная авторизация отключается в настройках OpenSSH для повышения безопасности. После входа – обновление всех пакетов командой apt update && apt upgrade.

Имя хоста следует задать FQDN-формата, например video.example.com. Домен заранее должен указывать на IP-адрес инстанса. PTR-запись (обратная DNS) также должна быть настроена, особенно при последующем подключении электронной почты.

UFW – штатный брандмауэр Ubuntu. Разрешаются только нужные порты: 22 (SSH), 80 (HTTP), 443 (HTTPS), 10000/UDP (медиа-поток), 5349 (TURN). Команды: ufw allow 22,80,443,5349/tcp и ufw allow 10000/udp. Далее – ufw enable.

Часовой пояс синхронизируется командой timedatectl set-timezone. Убедитесь, что NTP включён: timedatectl status должен отображать “System clock synchronized: yes”.

Для корректной работы требуется swap-раздел, если оперативной памяти менее 4 ГБ. Создание: fallocate -l 2G /swapfile, затем установка прав и активация через chmod 600 /swapfile, mkswap /swapfile, swapon /swapfile.

Настройка DNS и привязка доменного имени к серверу

Для корректной работы платформы требуется подключение доменного имени к IP-адресу машины. Это необходимо как для доступности через браузер, так и для корректного взаимодействия компонентов системы.

1. Получение статического IP-адреса

Убедитесь, что вашему хосту присвоен фиксированный внешний IP. Если используется динамическое распределение адресов, может потребоваться настройка через провайдера или хостинг-панель.

2. Добавление записи в DNS-зоне

Зайдите в панель управления доменом у регистратора. В разделе управления зоной создайте A-запись:

Имя (Name): @ или поддомен (например, video)

Тип (Type): A

Значение (Value): внешний IP вашей машины

Если используется IPv6, добавьте AAAA-запись с соответствующим адресом.

3. Обновление PTR-записи (обратная зона)

Некоторые SIP-клиенты и почтовые сервисы требуют корректной обратной записи. Настраивается через провайдера IP-адреса.

4. Проверка доступности

После внесения изменений дождитесь распространения DNS-записей. Это может занять от нескольких минут до нескольких часов. Проверку можно выполнить через консоль командой:

dig +short your-domain.ru

или

nslookup your-domain.ru

5. Подключение имени в конфигурации

Имя хоста должно быть указано в параметре server_name в файле конфигурации веб-сервера (например, Nginx или Apache), обслуживающего платформу.

Корректная привязка имени необходима для работы шифрования (SSL), автоматического выпуска сертификатов через Let's Encrypt и доступа к веб-интерфейсу.

Jitsi Meet на удаленном сервере от ZSC – видеосвязь под полным контролем

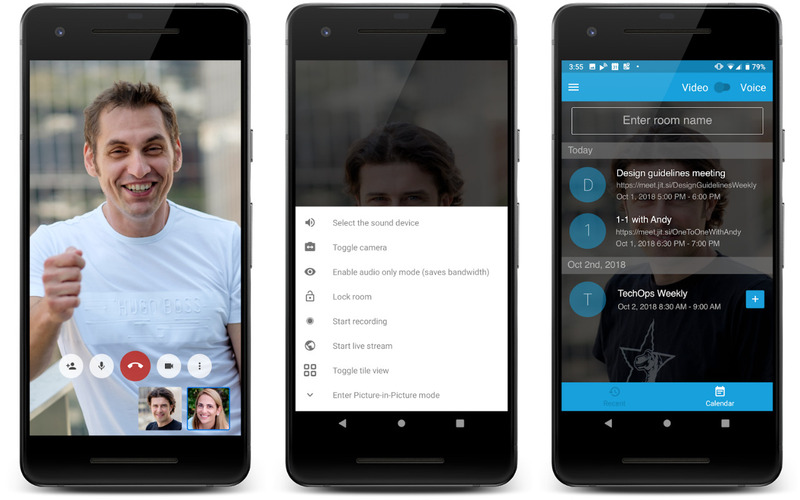

Компания ZSC предлагает развертывание и полное обслуживание системы видеоконференцсвязи Jitsi Meet на выделенном удаленном сервере. Это отличная альтернатива облачным сервисам, если вы хотите получить защищенную, автономную и масштабируемую платформу для видеозвонков и онлайн-встреч – без компромиссов по безопасности и зависимости от сторонних площадок.

Мы устанавливаем Jitsi Meet на удаленный сервер в дата-центре – российском или зарубежном, в зависимости от ваших требований. Настраиваем всё «под ключ»: серверные компоненты, безопасность соединений, доступ по HTTPS, запись встреч, авторизацию пользователей и интеграции с календарями или корпоративными системами. Весь трафик проходит через зашифрованные каналы, исключая утечку данных и посторонние подключения.

Сервис работает стабильно даже при высокой нагрузке — подходит как для командных видеосовещаний, так и для проведения онлайн-семинаров, консультаций и обучения. Мы обеспечиваем круглосуточную техподдержку, регулярные обновления и настройку резервного копирования. При необходимости реализуем возможность экстренного отключения доступа к серверу, как физически, так и виртуально через приложение.

Удаленный сервер Jitsi Meet от ZSC – это инструмент для эффективного и безопасного общения внутри компании или с внешними партнёрами, без ограничения по количеству участников и без лишних подписок.

Оставьте заявку – и мы развернем для вас профессиональный сервер Jitsi Meet, с которым видеосвязь станет действительно вашей.

Мы приготовили для вас готовые конфигурации удаленного сервера:

Воспользуйтесь нашим калькулятором и соберите свой удаленный сервер

Установка необходимых зависимостей и среды выполнения

Перед развертыванием видеоконференц-платформы потребуется подготовить систему и установить пакеты, обеспечивающие её функционирование.

- Обновите список пакетов и установите базовые утилиты:

sudo apt update && sudo apt upgrade -y

sudo apt install -y gnupg2 curl wget apt-transport-https software-properties-common

- Добавьте репозиторий Java и установите OpenJDK 11:

sudo apt install -y openjdk-11-jre-headless

- Убедитесь, что система использует правильную версию Java:

- Добавьте поддержку HTTPS-запросов и установите Nginx как прокси-сервер:

sudo apt install -y nginx

- Откройте порты 80 и 443 в фаерволе:

sudo ufw allow 'Nginx Full'

- Разрешите трафик на портах 10000/UDP, 4443/TCP, 5349/TCP, необходимых для передачи мультимедиа:

sudo ufw allow 10000/udp

sudo ufw allow 4443/tcp

sudo ufw allow 5349/tcp

- Установите GPG-ключ и добавьте источник пакетов платформы:

curl https://download.jitsi.org/jitsi-key.gpg.key | sudo gpg --dearmor -o /usr/share/keyrings/jitsi-keyring.gpg

echo "deb [signed-by=/usr/share/keyrings/jitsi-keyring.gpg] https://download.jitsi.org stable/" | sudo tee /etc/apt/sources.list.d/jitsi-stable.list

sudo apt update

Эти действия обеспечивают базовую подготовку окружения и загрузку необходимых компонентов из официальных источников.

Установка Jitsi Meet с помощью официального установщика

Перед началом требуется доменное имя, корректно указывающее на IP-адрес машины. Также следует позаботиться о наличии актуальной версии Ubuntu 22.04 и доступе с правами суперпользователя.

Добавьте репозиторий разработчиков:

sudo apt update

sudo apt install -y curl gnupg2

curl https://download.jitsi.org/jitsi-key.gpg.key | sudo gpg --dearmor -o /usr/share/keyrings/jitsi-keyring.gpg

echo "deb [signed-by=/usr/share/keyrings/jitsi-keyring.gpg] https://download.jitsi.org stable/" | sudo tee /etc/apt/sources.list.d/jitsi-stable.list

sudo apt update

Далее установите необходимый пакет:

sudo apt install -y jitsi-meet

Во время установки укажите доменное имя и выберите вариант получения TLS-сертификата – рекомендуется автоматическая генерация через Let's Encrypt.

Для корректной работы требуется открыть следующие порты:

Порт | Протокол | Назначение |

80 | TCP | |

443 | TCP | Основной трафик через HTTPS |

10000 | UDP | Передача медиа данных |

4443 | TCP | Резервный канал |

Если используется брандмауэр UFW, выполните:

sudo ufw allow 80/tcp

sudo ufw allow 443/tcp

sudo ufw allow 10000/udp

sudo ufw allow 4443/tcp

После завершения установки веб-интерфейс становится доступен по доменному имени. Автоматическое шифрование активируется сразу при подтверждении email-адреса в процессе генерации сертификата.

Настройка SSL-сертификата через Let's Encrypt

Перед активацией шифрованного соединения необходимо указать корректный DNS-запись доменного имени, привязанного к узлу с установленной платформой. Убедитесь, что A-запись домена указывает на актуальный IP-адрес машины.

Пакет certbot требуется для получения сертификатов. В системах на базе Debian его можно установить через:

apt install certbot

Для интеграции с веб-сервером, используемым по умолчанию – nginx, необходимо также установить модуль:

apt install python3-certbot-nginx

Далее выполняется автоматизированный запрос сертификата с привязкой к домену. Пример команды:

certbot --nginx -d example.com

После завершения процедуры создаётся конфигурация HTTPS. Проверить корректность можно через:

Продление сертификатов происходит автоматически. Для контроля установлен системный таймер:

systemctl list-timers | grep certbot

Рекомендуется протестировать автопродление вручную:

certbot renew --dry-run

Если используется нестандартный веб-сервер или обратный прокси, параметры нужно адаптировать под конкретную архитектуру узла.

Ограничение доступа и базовая настройка безопасности сервера

Отключите вход по паролю для root через SSH. Вместо этого используйте авторизацию по ключу. Это снизит риск автоматизированного перебора учетных данных. Файл /etc/ssh/sshd_config должен содержать строку PermitRootLogin no и PasswordAuthentication no.

Ограничьте доступ по SSH с помощью брандмауэра. Разрешите подключения только с определённых IP-адресов. Пример для ufw: ufw allow from 192.0.2.10 to any port 22. Все остальные подключения следует блокировать.

Установите fail2ban. Этот инструмент отслеживает неудачные попытки входа и временно блокирует IP-адреса, с которых поступает подозрительная активность. Файл /etc/fail2ban/jail.local должен включать активный [sshd] раздел с параметрами maxretry и bantime.

Обновите все установленные пакеты и активируйте автоматическую установку обновлений безопасности. Для систем на базе Debian добавьте пакет unattended-upgrades и настройте файл /etc/apt/apt.conf.d/50unattended-upgrades.

Разрешите вход в видеоконференции только авторизованным пользователям. Используйте модуль аутентификации через Prosody. В /etc/prosody/conf.avail/укажите authentication = "internal_hashed" для внутренней авторизации и создайте аккаунты через prosodyctl adduser.

Ограничьте доступ к компонентам видеоплатформы через nginx или Apache. Откройте только необходимые порты: 80, 443, 10000/UDP. Остальные закрываются через брандмауэр.

Периодически проверяйте журналы с помощью journalctl и fail2ban-client status. Это позволяет вовремя выявить подозрительную активность и принять меры до возникновения проблем.