Удаленный сервер для работы с CRM-системой

Содержание:

- Выбор типа удаленного сервера под требования CRM

- Настройка защищенного доступа к CRM через удаленный сервер

- Надежный сервер от ZSC для вашей CRM – контроль, скорость и безопасность клиентской базы

- Оптимизация производительности CRM на удалённой инфраструктуре

- Интеграция удалённого сервера с облачным хранилищем данных

- Резервное копирование CRM на удалённом сервере

- Мониторинг и поддержка стабильной работы CRM на удалённой платформе

При выборе подходящей платформы стоит учитывать пропускную способность канала, доступность резервного копирования, возможность масштабирования и уровень поддержки. Например, для установки 1C-Битрикс24 или аналогов потребуется не менее 4 ГБ оперативной памяти, SSD-накопитель и минимальная частота процессора от 2,4 ГГц. При нагрузке свыше 50 пользователей одновременно – от 8 ГБ ОЗУ и производительные ядра от 3 ГГц.

Перед развертыванием следует оценить не только технические параметры, но и вопросы лицензирования, совместимости с PostgreSQL или MySQL, требования к SSL-сертификатам и настройке брандмауэров. Желательно использовать решения с предустановленными компонентами – это ускоряет внедрение и снижает риск конфликтов при обновлениях.

Надёжная инфраструктура – это не только стабильность при высоких нагрузках, но и контроль доступа, аудит действий пользователей и автоматическое восстановление после сбоев. Использование внешних площадок с физическим размещением за пределами офиса также позволяет соответствовать требованиям по защите персональных данных в рамках ФЗ-152.

Выбор типа удаленного сервера под требования CRM

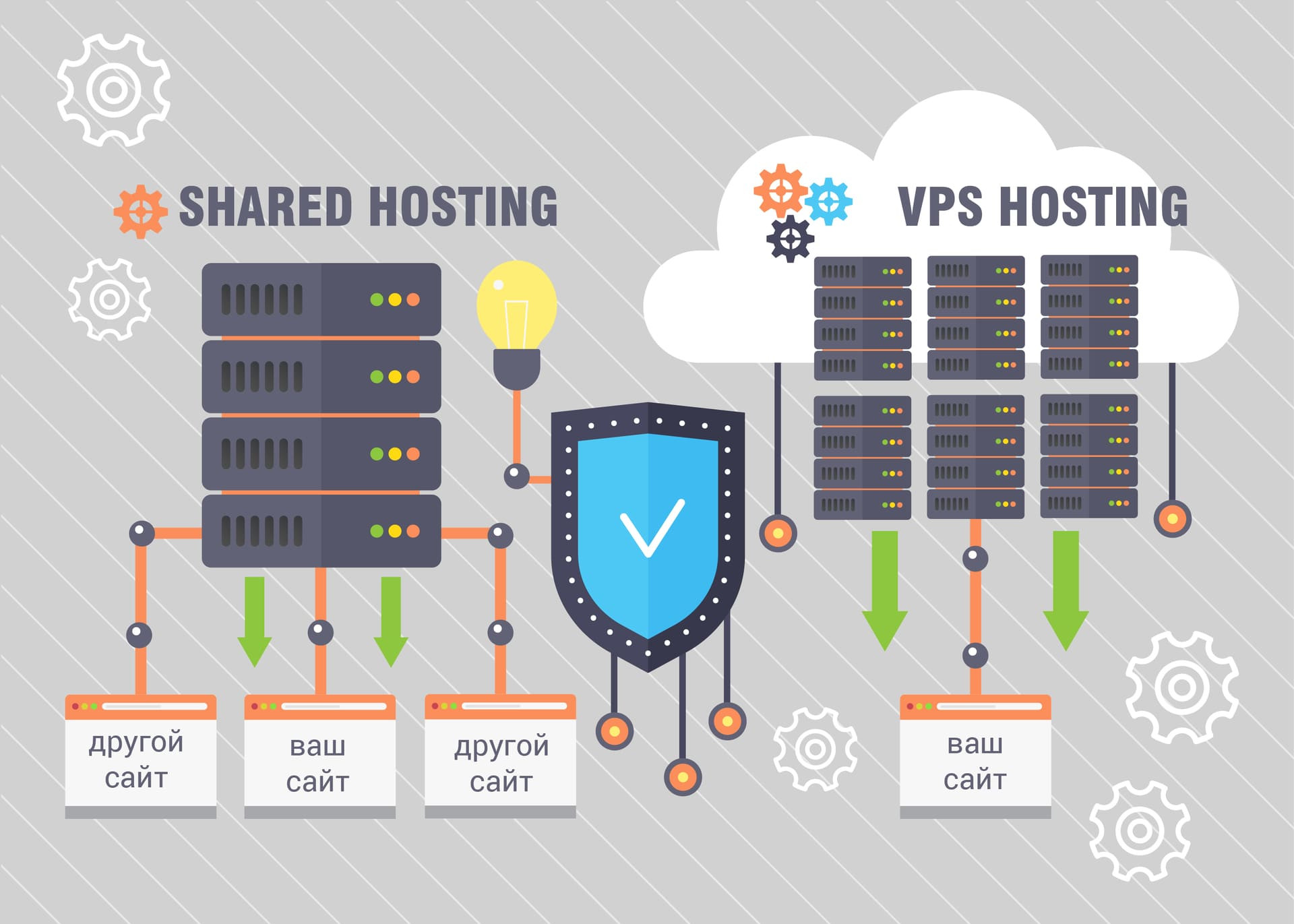

Виртуальные выделенные среды (VPS) подходят для небольших проектов с умеренной нагрузкой. Они предоставляют ограниченные ресурсы, но позволяют установить нужные компоненты и адаптировать окружение под конкретную архитектуру системы учета клиентов. При выборе VPS стоит учитывать объем оперативной памяти не менее 4 ГБ и SSD-хранилище от 40 ГБ с высокой скоростью чтения/записи (от 500 МБ/с).

Облачные инстансы удобны масштабируемостью. Например, Amazon EC2 или Yandex Compute Cloud позволяют увеличить вычислительную мощность без миграции данных. Это решение оправдано при нестабильной нагрузке, например, при пиковых обращениях пользователей. Оптимальный выбор – конфигурация с 2–4 vCPU и не менее 8 ГБ ОЗУ, поддержка сетевых SSD и балансировщиков нагрузки.

Физическая инфраструктура оправдана при жестких требованиях к производительности, контролю над средой и безопасности. Например, при интеграции с внутренними учетными системами или необходимости хранения персональных данных по требованиям 152-ФЗ. Конфигурация: процессор уровня Xeon Silver или AMD EPYC, 32–64 ГБ ОЗУ, RAID-массив на базе NVMe, выделенный канал от 100 Мбит/с с резервированием.

Контейнеризированные решения, такие как Docker, в связке с Kubernetes подходят при использовании микросервисной архитектуры. Это удобно при разнесении функциональных блоков: авторизация, база данных, API, логирование. Для таких целей потребуется хостинг с поддержкой k8s-кластера и сетевого хранилища (например, NFS или Ceph) объемом от 100 ГБ.

Выбор конфигурации зависит от количества активных пользователей, объема хранимой информации, характера запросов к базе и уровня интеграции с внешними сервисами. При штатной нагрузке до 30 пользователей подойдет VPS. При высоких требованиях – выделенные мощности или масштабируемые облачные решения с резервным копированием и системой мониторинга.

Настройка защищенного доступа к CRM через удаленный сервер

Первым шагом необходимо настроить туннелирование соединений по SSH с обязательной двухфакторной авторизацией. Приватный ключ должен храниться в зашифрованном виде, доступ к нему возможен только через локальный агент авторизации.

Следующий уровень – внедрение VPN-протоколов, поддерживающих шифрование не ниже AES-256. OpenVPN или WireGuard с запретом подключения по IP вне диапазона белого списка обеспечат минимизацию попыток внешнего вмешательства.

Все веб-доступы должны работать исключительно через HTTPS с использованием TLS 1.3 и сертификатов, выпущенных через автоматизированные центры сертификации. Самоподписанные сертификаты не допускаются в продуктивной среде.

Фаервол необходимо сконфигурировать на принятие соединений только по нужным портам – например, 443 и 22 – с блокировкой всего остального. Уровень правил межсетевого экрана должен включать гео-фильтрацию и лимитирование по количеству запросов в минуту.

Все попытки доступа регистрируются в логах с отправкой событий в систему мониторинга по протоколу Syslog или через агент безопасности. В случае превышения порога неудачных попыток – автоматическая блокировка IP через fail2ban или подобный инструмент.

Дополнительно рекомендуется настроить проксирование через обратный прокси (например, NGINX) с проверкой заголовков, фильтрацией по User-Agent и включённой защитой от межсайтовых атак. Поддержка HSTS – обязательное требование.

Для пользователей, подключающихся с мобильных устройств, необходимо реализовать политику контроля соответствия: отсутствие root-доступа, актуальные обновления системы, наличие антивируса. Устройства, не проходящие проверку, должны блокироваться на уровне авторизации.

Надежный сервер от ZSC для вашей CRM – контроль, скорость и безопасность клиентской базы

Компания ZSC предоставляет аренду и техническое сопровождение выделенных удалённых серверов, полностью адаптированных для работы с CRM-системами любого масштаба – от популярных решений вроде Битрикс24, amoCRM, Мегаплан до кастомных и корпоративных платформ.

Наши сервера разворачиваются в защищённых дата-центрах в России или за рубежом, в зависимости от требований клиента. Мы подбираем конфигурацию под конкретную CRM: с учётом нагрузки, количества пользователей, интеграций и хранения больших объёмов клиентской информации. Гарантируется стабильная работа, высокая скорость обработки запросов и надёжное соединение по защищённым VPN-каналам.

Специалисты ZSC обеспечивают полный цикл обслуживания: установка ПО, миграция данных, настройка окружения, резервное копирование, мониторинг и техническая поддержка. Также реализуем систему экстренного отключения сервера (по кнопке или с телефона), организуем безопасный обмен данными и масштабируем инфраструктуру по мере роста вашей команды и клиентской базы.

Удалённый сервер от ZSC – это надежная платформа, где ваша CRM работает быстро, стабильно и безопасно. Все – под полным контролем вашей компании, без зависимости от сторонних облачных ограничений.

Оставьте заявку – и мы подготовим для вас мощный и защищённый удалённый сервер для вашей CRM-системы.

Мы приготовили для вас готовые конфигурации удаленного сервера:

Воспользуйтесь нашим калькулятором и соберите свой удаленный сервер

Оптимизация производительности CRM на удалённой инфраструктуре

Низкая скорость отклика и нестабильная работа бизнес-платформы часто связаны с неправильной настройкой окружения. Повышение быстродействия возможно только при комплексном подходе к ресурсам, сетевым каналам и конфигурации программного стека.

- Аппаратные характеристики: выделите минимум 4 ядра процессора (с частотой не ниже 2.4 ГГц) и 8 ГБ оперативной памяти. Использование SSD-накопителей (NVMe) снижает время доступа к базе данных в 3–4 раза.

- Балансировка нагрузки: при большом числе одновременных подключений настройте reverse proxy (например, Nginx или HAProxy) с кешированием на уровне HTTP-запросов.

- Изоляция служб:разместите базу данных, бекенд и фронтенд в отдельных контейнерах (Docker), чтобы минимизировать конфликт доступа к ресурсам.

- Мониторинг ресурсов: установите Prometheus и Grafana. Настройка алертов позволяет отслеживать рост задержек при изменении нагрузки.

- Сетевая оптимизация: включите компрессию (GZIP/Brotli), настройте HTTP/2, уменьшите количество открытых TCP-соединений. Используйте VPN с минимальным overhead'ом или приватный туннель по WireGuard.

Отдельное внимание уделите конфигурации базы данных. Например, в PostgreSQL отключение автоматического сбора статистики на час пик снижает нагрузку на 18–22%. В MySQL – настройка параметра query_cache_type=1 и увеличение query_cache_size позволяет ускорить выборки до 30%.

Регулярное профилирование кода (Xdebug, Blackfire) помогает выявлять узкие места в логике обработки запросов. Результаты анализа позволяют устранить лишние JOIN'ы и неоптимальные циклы.

Производительность не зависит от одного компонента. Только согласованная настройка всех уровней инфраструктуры обеспечивает стабильную и быструю работу даже при пиковой нагрузке.

Интеграция удалённого сервера с облачным хранилищем данных

Связка хостинг-узла с облачной платформой хранения позволяет снизить нагрузку на локальные ресурсы и ускорить обработку запросов. Прямая синхронизация с облаком повышает отказоустойчивость инфраструктуры и ускоряет доступ к файлам, особенно при использовании геораспределённых команд.

Рекомендуется использовать REST API крупнейших провайдеров (например, Amazon S3, Google Cloud Storage или Яндекс Облако) через HTTPS с двухфакторной аутентификацией и ограничением по IP. Это минимизирует риски несанкционированного доступа.

При настройке обмена данными через облако важно учитывать скорость сети и стабильность канала. Для минимизации задержек желательно использовать CDN-сервисы, особенно при хранении медиаконтента. Также стоит активировать версионирование, чтобы отслеживать изменения в файлах и восстанавливать предыдущие состояния при необходимости.

Пример конфигурации S3-совместимого облачного хранилища с помощью CLI:

aws configure

aws s3 sync /data s3://название-бакета --delete

Для автоматизации синхронизации целесообразно внедрить cron-задачи с логированием ошибок и отправкой уведомлений через почтовый шлюз или Telegram-бота. Ниже – структура расписания:

Периодичность | Действие | Команда |

Каждые 6 часов | Синхронизация каталога | aws s3 sync /data s3://название-бакета --delete |

Раз в сутки | Проверка логов ошибок | grep -i error /var/log/s3sync.log | mail -s "S3 Errors" admin@домен |

Для повышения безопасности желательно использовать отдельные ключи доступа с минимальными правами и ограниченным сроком действия. Также необходимо регулярно проверять контрольные суммы загружаемых объектов (например, с помощью алгоритма SHA-256), чтобы исключить повреждение или подмену данных.

Резервное копирование CRM на удалённом сервере

Автоматическое копирование данных системы управления клиентами должно быть реализовано с учётом частоты изменений информации и объёма базы. Оптимальным считается создание инкрементных копий раз в 6–12 часов и полной – ежедневно или еженедельно, в зависимости от интенсивности использования платформы.

Для хранения резервов стоит использовать отдельное физическое или облачное хранилище, физически изолированное от основной инфраструктуры. Это исключает потерю архива при сбоях в основной системе. Применение шифрования на этапе создания архива, а также при передаче файлов – обязательная мера при работе с конфиденциальной информацией, включая персональные данные и коммерческую документацию.

Проверка целостности и восстановление из архива – регулярная процедура. Минимум раз в месяц следует тестировать восстановление на отдельной среде. Это помогает убедиться, что копии пригодны к использованию и не повреждены. Также стоит хранить не менее трёх предыдущих версий резервов, чтобы можно было вернуться к данным до момента возможного сбоя или заражения вредоносным ПО.

Все действия по копированию и восстановлению необходимо логировать. Журналы должны храниться не менее 90 дней. Это позволит отследить любые отклонения и своевременно реагировать на сбои. Настройка уведомлений о неудачных попытках создания архива обязательна: они должны приходить на электронную почту администратора в течение пяти минут после ошибки.

Мониторинг и поддержка стабильной работы CRM на удалённой платформе

Постоянное отслеживание состояния инсталляции достигается с помощью автоматизированных инструментов, таких как Zabbix, Prometheus и Grafana. Они фиксируют метрики нагрузки, время отклика, уровень использования ресурсов и аномалии в поведении приложений. Использование алерт-систем с интеграцией в мессенджеры (например, Telegram, Slack) позволяет оперативно реагировать на отклонения от нормы.

Рекомендуется настроить логику контроля отказоустойчивости: автоматический перезапуск процессов при сбоях, переключение на резервные узлы при недоступности основного хоста и регулярное тестирование системы восстановления. Желательно реализовать журналирование с ротацией логов и централизованным хранением с использованием Fluentd или Logstash, чтобы не допустить потери критической информации.

Для обеспечения предсказуемого функционирования необходимо ограничить количество одновременно обрабатываемых запросов и распределить нагрузку с помощью балансировщиков (например, HAProxy или NGINX в режиме reverse proxy). Регулярные стресс-тесты с использованием JMeter или Gatling позволяют выявить узкие места и заранее подготовить план масштабирования.

Обновление платформы и компонентов должно происходить строго по графику, с обязательным тестированием на стенде. Все изменения в конфигурации и коде фиксируются в системе контроля версий, что обеспечивает прозрачность и возможность отката при ошибках. Для автоматизации таких процессов применяются Ansible, Puppet или Terraform.

Необходимо вести мониторинг внешних интеграций: проверка доступности API сторонних сервисов, времени ответа и качества получаемых данных. Сбои в этом сегменте зачастую не связаны с внутренней инфраструктурой, но напрямую влияют на пользовательский опыт.