Обзор популярных средств удаленного сервера

Содержание:

- Обзор популярных средств удаленного администрирования серверов Windows

- Сравнение встроенных и сторонних средств удаленного доступа в Windows Server

- Удаленные серверы от ZSC – надежная основа для эффективной работы

- Настройка RDP для безопасного подключения к серверу Windows 10

- Использование Windows Admin Center для управления серверной инфраструктурой

- Работа с PowerShell Remoting: подключение и автоматизация задач

- Применение сторонних решений: AnyDesk, TeamViewer и Chrome Remote Desktop

- Ограничение и контроль удаленного доступа на уровне групповых политик

Среди решений для Windows стоит отметить Remote Desktop Services, позволяющий подключаться к целевым машинам с полной поддержкой GUI. Он интегрирован в систему и не требует установки стороннего ПО, что упрощает внедрение в корпоративную среду. Однако его возможности ограничены при масштабировании – для управления десятками или сотнями узлов потребуется разворачивать дополнительные роли и лицензии.

Альтернативой является PowerShell Remoting – инструмент для тех, кто предпочитает командную строку. Он обеспечивает доступ к функциям управления через скрипты и команды, поддерживает авторизацию по Kerberos и безопасен при работе в закрытых сетях. Такой подход повышает гибкость администрирования и позволяет автоматизировать типовые операции.

Для более наглядного мониторинга применяются решения вроде Dameware, AnyDesk или VNC. Они обеспечивают подключение к рабочему столу, передачу файлов, а также позволяют выполнять диагностику без использования командной строки. Стоит учитывать, что большинство из них требует настройки брандмауэров и учета рисков безопасности.

Выбор подходящего инструмента зависит от специфики задач, количества управляемых узлов и требований к безопасности. Важно учитывать совместимость с используемой версией Windows, поддержку политик доступа и наличие средств аудита действий администратора.

Обзор популярных средств удаленного администрирования серверов Windows

1. Remote Desktop Services (RDS) – встроенное решение Microsoft для подключения к Windows-хостам через протокол RDP. Поддерживает множественные сессии, управление группами и публикацию приложений. Используется на предприятиях с высокой плотностью пользователей и интегрируется с Active Directory.

2. PowerShell Remoting применяется для скриптового администрирования через WinRM. Позволяет выполнять команды на десятках машин одновременно, использовать модули, такие как PSReadLine или ActiveDirectory, и создавать автоматизированные сценарии обслуживания.

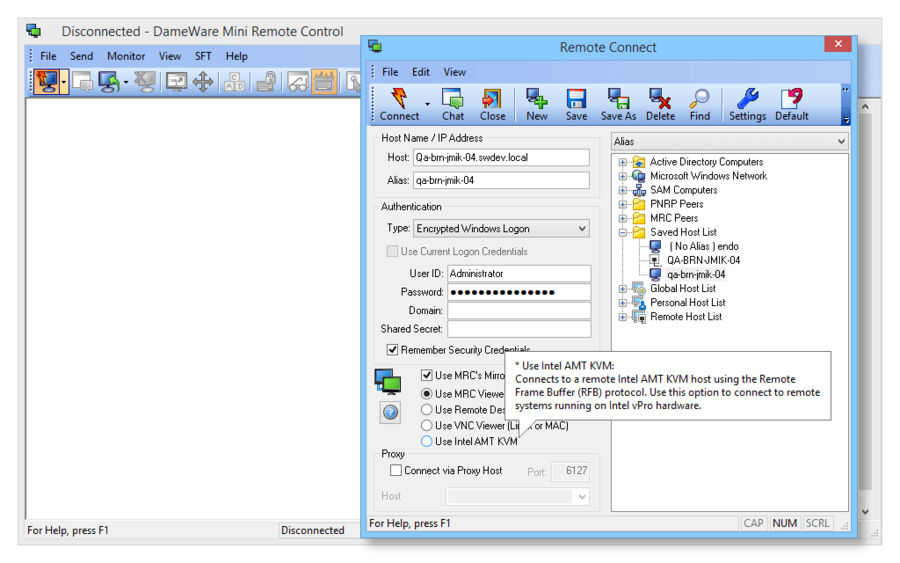

3. Dameware Remote Everywhere – коммерческое ПО с поддержкой управления через интернет, функциями передачи файлов, удаленного перезапуска и встроенным чатом. Предоставляет аудит подключений, авторизацию через двухфакторную схему и управление до 10 машин одновременно из единого интерфейса.

4. AnyDesk применяется для постоянного контроля рабочих станций и администрирования машин без физического доступа. Поддерживает список доверенных устройств, ограничение прав, а также журналирование действий. Работает стабильно при низкой пропускной способности канала.

5. TeamViewer Tensor – корпоративная платформа для обслуживания узлов с Windows. Включает централизованное управление разрешениями, MFA, совместимость с SIEM-системами и REST API для интеграции в службы поддержки.

6. SolarWinds Remote Monitoring & Managementохватывает до нескольких тысяч конечных точек. Предлагает инструменты автоматизации задач администрирования, мониторинг обновлений и управления политиками безопасности.

7. Chrome Remote Desktop – бесплатный вариант для базового взаимодействия с хостами на Windows. Простой в настройке, но не поддерживает расширенное управление пользователями и сетевые политики. Подходит для вспомогательных задач в ограниченном масштабе.

8. VNC Connect позволяет управлять хостами по протоколу VNC. Предлагает шифрование AES-256, поддержку кроссплатформенных подключений и журналирование действий администратора. Менее интегрирован с инфраструктурой Windows, но гибок в настройке.

9. ManageEngine Remote Access Plus – решение для администрирования инфраструктур до 10 000 узлов. Поддерживает удаленную оболочку, передачу файлов, контроль устройств USB и создание политик доступа на уровне ролей.

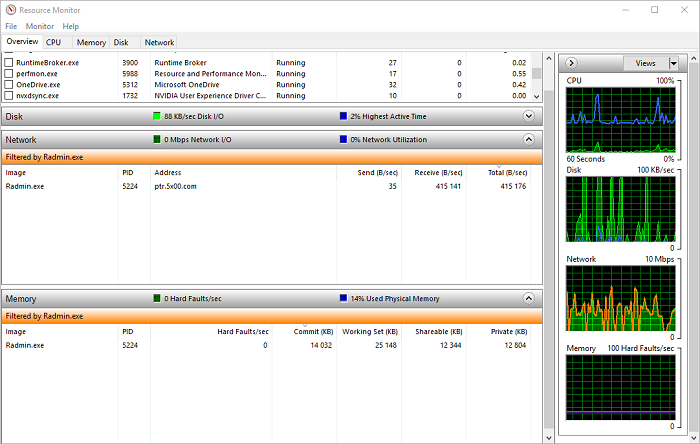

10. Radmin– низкоуровневая утилита с минимальной задержкой при подключении. Часто применяется в средах с ограниченным трафиком и высокими требованиями к стабильности. Не требует постоянного интернет-соединения, подходит для обслуживания изолированных систем.

Сравнение встроенных и сторонних средств удаленного доступа в Windows Server

В Windows Server предусмотрен протокол RDP, позволяющий подключаться к рабочему столу системы. Он активируется через настройки системы и поддерживает сетевую авторизацию по протоколу TLS. Преимущество – отсутствие необходимости в дополнительной установке компонентов и интеграция с групповой политикой. Недостаток – отсутствие расширенных функций аудита и контроля, что критично для среды с повышенными требованиями к безопасности.

Альтернативы от сторонних разработчиков, такие как AnyDesk, RustDesk и TeamViewer, предлагают больше возможностей для централизованного управления, мониторинга активности, передачи файлов без открытия портов и работы через NAT без настройки VPN. RustDesk, к примеру, позволяет развернуть собственный сервер авторизации, обеспечивая полный контроль над инфраструктурой подключения. AnyDesk поддерживает привязку к конкретным устройствам, запись сессий и тонкую настройку прав.

При администрировании более 10 узлов, особенно в гибридной инфраструктуре, RDP становится неудобен. Сторонние решения выигрывают за счет кроссплатформенности, встроенных средств аудита и REST API для автоматизации. Тем не менее, использование таких приложений требует оценки политики безопасности и соблюдения требований по защите персональных данных.

Для сценариев, где доступ осуществляется внутри закрытой корпоративной сети и важна интеграция с Active Directory, встроенные возможности Windows предпочтительнее. При необходимости подключения из-за периметра – сторонние клиенты предоставляют больше гибкости и функционала, особенно при масштабировании.

Удаленные серверы от ZSC – надежная основа для эффективной работы

Компания ZSC предлагает готовые решения на базе удаленных серверов для тех, кто ценит стабильность, гибкость и безопасность. Это оптимальный способ организовать рабочие процессы, обеспечить доступ к необходимым ресурсам и сохранить контроль над всей ИТ-инфраструктурой – без привязки к конкретному месту или оборудованию.

Мы берем на себя весь процесс: от выбора подходящей серверной конфигурации и первичной установки до переноса информации, настройки среды и последующего обслуживания. Все системы работают централизованно, данные хранятся в надежных дата-центрах, а доступ к ним осуществляется только авторизованными пользователями.

Серверы функционируют в круглосуточном режиме, проходят регулярное резервное копирование и мониторинг, а также сопровождаются технической поддержкой. При необходимости мы можем внедрить функцию экстренного отключения, чтобы вы могли моментально приостановить работу системы.

Решения от ZSC позволяют сократить издержки, минимизировать риски и обеспечить бесперебойную работу бизнеса в любых условиях.

Свяжитесь с нами – и мы предложим вам персональное серверное решение с профессиональным сопровождением.

Мы приготовили для вас готовые конфигурации удаленного сервера:

Воспользуйтесь нашим калькулятором и соберите свой удаленный сервер

Настройка RDP для безопасного подключения к серверу Windows 10

Для управления Windows 10 через RDP необходимо провести корректную конфигурацию, исключающую риски несанкционированного доступа. Настройки выполняются через консоль «Система» или групповые политики.

- Откройте «Панель управления» → «Система и безопасность» → «Система» → «Удаленные параметры».

- Включите разрешение подключений по RDP, выбрав «Разрешить подключения только с компьютеров, использующих проверку подлинности на уровне сети».

Настройка firewall:

- Перейдите в «Защитник Windows» → «Дополнительные параметры» → «Правила для входящих подключений».

- Убедитесь, что правило «Удаленный рабочий стол (TCP-In)» активно и применимо к нужным профилям сети.

Для усиления безопасности рекомендуется:

- Отключить возможность подключения по RDP для учетных записей с паролем по умолчанию.

- Настроить двухфакторную аутентификацию через сторонние решения (например, Duo Security).

- Ограничить IP-диапазон, с которого разрешены подключения. Это делается через политику ограничений или на уровне маршрутизатора.

- Изменить стандартный порт 3389 на нестандартный через реестр: HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber.

Также целесообразно создать отдельную группу пользователей для удаленного администрирования, предоставив доступ только проверенным учетным записям. Используйте осмысленные имена пользователей и сложные пароли, не совпадающие с именами компьютеров или стандартными шаблонами.

Для отслеживания активности включите аудит событий входа: «Локальная политика безопасности» → «Политика аудита» → «Аудит входа в систему» (успешные и неудачные попытки).

Использование Windows Admin Center для управления серверной инфраструктурой

Windows Admin Center (WAC) предоставляет интерфейс для централизованного администрирования серверных компонентов на базе Windows Server. Решение позволяет контролировать рабочие узлы без необходимости использовать RDP или MMC-консоли, обеспечивая прямой доступ через браузер.

Панель управления поддерживает управление машинами с Windows Server 2012 и новее, а также интеграцию с Azure-услугами. Это делает WAC инструментом для администрирования как локальных, так и облачных ресурсов.

С помощью WAC можно:

Подключение осуществляется по HTTPS, а доступ можно ограничивать через Azure AD или локальные группы. Для настройки достаточно 10 минут: загрузка инсталлятора, выбор нужного режима (локальный или шлюзовый) и добавление узлов.

WAC снижает зависимость от дополнительных инструментов и упрощает повседневные задачи системного администратора. Особенно полезен он в инфраструктурах с несколькими экземплярами Windows Server, где требуется централизованный подход без дополнительных затрат.

Работа с PowerShell Remoting: подключение и автоматизация задач

PowerShell Remoting позволяет администраторам Windows запускать команды и скрипты на других компьютерах через сеть. Для активации удаленного выполнения команд необходимо включить службу WinRM. Это делается через команду Enable-PSRemoting -Force на управляемом узле.

Подключение осуществляется с помощью команды Enter-PSSession для интерактивной работы или Invoke-Command для выполнения задач в фоновом режиме. Пример: Enter-PSSession -ComputerName SERVER01 -Credential (Get-Credential). Альтернатива – выполнение нескольких команд на 10 машинах одновременно: Invoke-Command -ComputerName (Get-Content .\hosts.txt) -ScriptBlock { Get-Service } -Credential (Get-Credential).

Для сценариев администрирования целесообразно использовать New-PSSession и сохранять сеансы в переменных. Это уменьшает задержки при многократных вызовах. Пример: $sess = New-PSSession -ComputerName PC01, затем Invoke-Command -Session $sess -ScriptBlock { Restart-Service wuauserv }.

Полезно настроить доверенные хосты, особенно при работе вне домена: Set-Item WSMan:\localhost\Client\TrustedHosts -Value "*" . Также требуется корректное управление политиками безопасности: Set-ExecutionPolicy RemoteSigned.

Для автоматизации рекомендуется использовать модуль PSScheduledJob, который позволяет создавать задания, выполняющиеся по расписанию. Пример задания для проверки обновлений: Register-ScheduledJob -Name CheckUpdates -ScriptBlock { Get-WindowsUpdateLog } -Trigger (New-JobTrigger -Daily -At 3am).

PowerShell Remoting – стабильный инструмент для управления 10 и более машин под Windows, особенно в задачах массового администрирования, обновления программного обеспечения, аудита и мониторинга процессов.

Применение сторонних решений: AnyDesk, TeamViewer и Chrome Remote Desktop

Для администрирования рабочих станций и платформ на базе Windows вне локальной сети часто применяются готовые инструменты удаленного управления. Среди них выделяются AnyDesk, TeamViewer и Chrome Remote Desktop благодаря стабильной работе, простоте настройки и функциональности.

- AnyDesk предлагает минимальную задержку и адаптивный кодек DeskRT, оптимизированный для передачи изображения в реальном времени. Поддерживает установку как службы, что особенно удобно при администрировании без физического доступа. Разрешения на подключение гибко настраиваются, включая блокировку входящих запросов, списки доверенных ID и разграничение прав.

- TeamViewerинтегрируется с Active Directory, поддерживает многофакторную аутентификацию и позволяет централизованно управлять сессиями через Management Console. Режим «без наблюдения» упрощает плановое обслуживание рабочих станций и серверных машин. Встроенный файловый менеджер ускоряет доставку обновлений и скриптов.

- Chrome Remote Desktop базируется на инфраструктуре Google и не требует настройки портов или внешнего IP. Простой интерфейс делает его подходящим для быстрой диагностики. Однако отсутствует расширенное управление и аудит действий, что ограничивает применение в корпоративной среде.

Для системных администраторов на Windows эти приложения позволяют выполнять настройку, обновление и устранение неисправностей без физического присутствия, что особенно полезно при обслуживании распределенных офисов или удаленных рабочих мест. При выборе подходящего решения стоит учитывать требования к безопасности, удобству подключения и возможностям по управлению доступом.

Ограничение и контроль удаленного доступа на уровне групповых политик

Групповые политики в Windows предоставляют точечные инструменты для настройки параметров доступа к удаленным рабочим столам и административным ресурсам. С помощью редактора локальных или доменных политик можно задать конкретные правила для пользователей и компьютеров, ограничивая права подключения по протоколу RDP, SSH и другим протоколам администрирования.

Для контроля доступа рекомендуется использовать параметр "Разрешить подключение через удаленный рабочий стол" (Allow log on through Remote Desktop Services), ограничив его только нужными группами безопасности. Удаление из этого списка учетных записей с избыточными правами снижает риск несанкционированных входов.

Настройка политики "Ограничение по времени для сеансов удаленного администрирования" позволяет автоматически завершать неактивные соединения, что минимизирует возможность длительного незаметного присутствия на системе. В Windows 10 данная функция настраивается через раздел "Администрирование > Политики безопасности > Локальные политики > Назначение прав пользователя".

Реализация фильтрации входящих подключений по IP-адресам также доступна на уровне групповых политик с использованием правил брандмауэра. Включение контроля по источнику соединения помогает изолировать управляемые узлы и повысить безопасность инфраструктуры.

Инструменты администрирования для Windows обеспечивают централизованное внедрение политик, что упрощает массовую конфигурацию рабочих станций и серверов. Регулярный аудит настроек и применение обновлений политик предотвращают появление уязвимостей, связанных с избыточным доступом.

Читайте также:

- Причины ошибки при подключении к удаленному серверу

- Удаленный доступ к серверу 1С через интернет

- Удаленный SQL сервер для хранения и обработки данных

- Цены на аренду удаленного сервера в 2025 году