Как подключить ЛВС к интернету: схемы, оборудование и ключевые этапы

Содержание:

- Подключение ЛВС к сети интернет

- Выбор типа интернет-подключения для локальной сети

- Настройка маршрутизатора для доступа в Интернет

- Распределение пропускной способности между устройствами

- Настройка брандмауэра и фильтрации трафика

- Создание и управление локальными IP-адресами

- Мониторинг сети и устранение неисправностей

- Вопрос-ответ

Следующий этап – настройка программного обеспечения. Современные прошивки включают инструменты фильтрации трафика, защиту от атак и возможность создания гостевых подключений. Если требуется разграничение прав доступа, используются виртуальные подсети (VLAN) и политики межсетевого экрана.

Дополнительный уровень безопасности обеспечивают VPN-технологии. Они позволяют передавать данные в зашифрованном виде, защищая информацию от перехвата. Важно учитывать, что некоторые протоколы, например PPTP, устарели и не обеспечивают должного уровня защиты. Лучше отдать предпочтение OpenVPN или WireGuard, которые используют более надежные алгоритмы шифрования.

При организации доступа к глобальной инфраструктуре также необходимо учитывать политику провайдера. Некоторые компании ограничивают скорость или блокируют определенные сервисы. Перед выбором тарифного плана стоит уточнить параметры подключения, поддержку статических и динамических IP-адресов, а также возможность использования IPv6, что особенно актуально в условиях нехватки адресов IPv4.

Подключение ЛВС к сети интернет

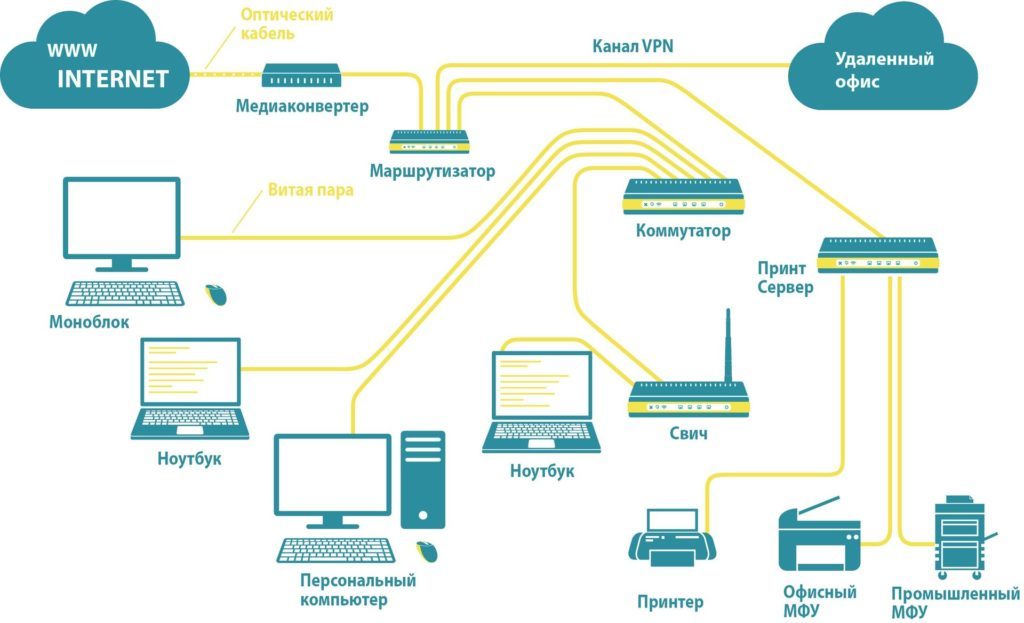

Для выхода рабочих станций на глобальные ресурсы необходимо использовать маршрутизатор, обеспечивающий трансляцию адресов (NAT) и защиту от несанкционированного доступа. Оптимальный вариант – устройство с поддержкой VLAN и аппаратным шифрованием.

Соединение с провайдером осуществляется через выделенную линию (оптика, xDSL, 4G/LTE). Скорость и стабильность зависят от типа подключения, качества оборудования и пропускной способности канала. Для устойчивости рекомендуется резервирование, например, с использованием нескольких операторов.

Внутренняя инфраструктура строится на основе коммутаторов уровня 2 и 3. Если требуется сегментация, применяются управляемые модели с настройкой VLAN. Это снижает нагрузку, повышает безопасность и упрощает администрирование.

Безопасность обеспечивается межсетевыми экранами и системами обнаружения атак (IDS/IPS). Важно использовать актуальные политики фильтрации, ограничивать доступ к критическим ресурсам и применять VPN для удаленного соединения.

Для контроля нагрузки и диагностики используются инструменты мониторинга. Они позволяют выявлять перегруженные узлы, анализировать трафик и предотвращать сбои.

Настройки DNS-серверов определяют скорость обработки запросов. Оптимально комбинировать локальный кэширующий сервер и публичные службы, такие как Google DNS или Cloudflare.

Выбор типа интернет-подключения для локальной сети

Оптимальный вариант выхода во внешнюю среду зависит от требований к скорости, стабильности и бюджету. Рассмотрим основные технологии.

- Оптоволоконные линии (FTTH, GPON)– лучший выбор для задач, где важны высокая пропускная способность и минимальные задержки. Скорости достигают 1 Гбит/с и выше, а потери сигнала минимальны даже при удалённости от узла провайдера.

- Ethernet (PON, MetroEthernet) – подходит для корпоративных решений, где критична низкая латентность. Предоставляет симметричные каналы связи и стабильную полосу пропускания, что важно для серверов, VoIP и видеоконференций.

- Мобильные технологии (4G, 5G) – актуальны для резервных каналов и удалённых объектов без проводных коммуникаций. 5G обеспечивает скорость до нескольких гигабит в секунду, но зона покрытия ограничена.

- xDSL (ADSL, VDSL) – используется там, где нет оптики. Скорости до 100 Мбит/с возможны при небольшом расстоянии до АТС, но качество связи снижается с увеличением длины линии.

- Спутниковая передача данных– вариант для труднодоступных районов. Современные системы (Starlink и аналоги) позволяют получать до 250 Мбит/с, но зависимость от погодных условий и высокая задержка остаются проблемой.

При выборе технологии важно учитывать не только скорость, но и надёжность, доступность в регионе и стоимость обслуживания. Для критически важных узлов рекомендуется использовать резервные каналы связи.

Настройка маршрутизатора для доступа в Интернет

Для корректной работы необходимо правильно задать параметры соединения. Ошибки в настройках могут привести к отсутствию выхода во внешнюю среду.

- Подключение кабеля. Входящий кабель вставляется в порт WAN маршрутизатора, а устройства внутри локального пространства – в LAN-разъемы.

- Авторизация в панели управления. В браузере вводится адрес (обычно 192.168.1.1 или 192.168.0.1). Логин и пароль указаны на наклейке устройства или в инструкции.

- Выбор типа соединения. Провайдер использует один из форматов:

- Настройка MAC-адреса. Если провайдер привязывает доступ к конкретному устройству, потребуется либо клонировать MAC-адрес с предыдущего оборудования, либо сообщить новый.

- Настройки беспроводного режима.

- Имя сети (SSID) – задается вручную.

- Пароль – рекомендуется WPA2-PSK или WPA3-PSK, длина – не менее 12 символов.

- Канал – лучше выбирать автоматически, но в случае помех можно задать вручную.

- Сохранение и перезагрузка. После внесения изменений маршрутизатор перезапускается для их применения.

После выполнения этих шагов устройства смогут обмениваться данными с внешними ресурсами.

Распределение пропускной способности между устройствами

Маршрутизаторы с поддержкой Quality of Service (QoS) позволяют устанавливать приоритеты. Например, можно выделить больше ресурсов для видеоконференций и VoIP-звонков, а загрузки файлов ограничить. Это предотвращает ситуации, когда один компьютер загружает канал, мешая другим устройствам.

Ручное ограничение пропускной способности на уровне MAC-адресов или IP-диапазонов помогает справляться с высокой нагрузкой. В некоторых моделях оборудования доступна настройка лимитов по скорости приема и передачи, что полезно для балансировки нагрузки между пользователями.

Дополнительно можно настроить приоритезацию протоколов. Например, игровой трафик и потоковое видео можно обработать в первую очередь, а фоновые обновления программ отнести к менее важным.

Программные решения, такие как прокси-серверы или брандмауэры, позволяют контролировать использование ресурсов на программном уровне. Они обеспечивают детальную настройку ограничений, позволяя гибко управлять потреблением пропускной способности.

При больших объемах передаваемых данных рекомендуется анализировать статистику загрузки и при необходимости корректировать политику распределения. Современные устройства предоставляют подробные отчеты, которые помогают выявить узкие места и настроить балансировку для повышения стабильности работы.

Настройка брандмауэра и фильтрации трафика

Брандмауэр играет ключевую роль в защите инфраструктуры, ограничивая нежелательные соединения и контролируя потоки данных. Грамотная настройка позволяет минимизировать угрозы и предотвратить несанкционированный доступ.

Базовая конфигурация

- Разрешить только необходимые входящие соединения (SSH, RDP, VPN, HTTP/HTTPS и другие, в зависимости от задач).

- Закрыть все порты, кроме используемых сервисами.

- Ограничить доступ к административным интерфейсам, например, разрешив его только с доверенных IP-адресов.

- Заблокировать ICMP-запросы извне, если диагностика недоступности не требуется.

Фильтрация исходящего трафика

- Запретить соединения с подозрительными или нежелательными ресурсами.

- Ограничить доступ сотрудников к нерабочим веб-ресурсам.

- Ограничить или запретить использование P2P и анонимайзеров.

- Настроить контроль загрузки файлов, ограничив скачивание исполняемых программ.

Глубокая проверка пакетов

- Анализировать содержимое передаваемых данных на предмет вредоносного кода.

- Использовать правила для блокировки подозрительных вложений в почтовом трафике.

- Ограничить передачу данных, содержащих конфиденциальную информацию.

Журналирование и оповещения

- Настроить логирование всех попыток доступа к закрытым портам.

- Использовать системы оповещения о попытках взлома.

- Регулярно анализировать журналы событий для выявления подозрительных активностей.

Автоматизация и обновления

- Применять актуальные списки вредоносных IP-адресов.

- Автоматизировать обновления сигнатур и политик безопасности.

- Настроить реакцию на аномальную активность, например, временное блокирование атакующих IP.

Продуманная настройка исключает лишние риски, предотвращая угрозы до их реализации.

Создание и управление локальными IP-адресами

Выбор диапазона адресов

Для изолированной адресации используются диапазоны, зарезервированные стандартом RFC 1918:

- 10.0.0.0 – 10.255.255.255 (маска 255.0.0.0);

- 172.16.0.0 – 172.31.255.255 (маска 255.240.0.0);

- 192.168.0.0 – 192.168.255.255 (маска 255.255.0.0).

Выбор диапазона зависит от количества устройств: чем больше планируемая структура, тем шире требуется адресное пространство.

Настройка вручную

В операционной системе задаются параметры:

- Адрес устройства;

- Маска подсети для определения границ адресного пространства;

- Основной шлюз для передачи пакетов за пределы локального пространства;

- Серверы DNS, если необходимо разрешение имен.

В Windows параметры изменяются через свойства сетевого адаптера. В Linux – через конфигурационные файлы или команду ip addr add.

Автоматическая раздача адресов

Для динамического распределения используется DHCP-сервер. Он назначает параметры подключающимся устройствам, что исключает конфликты адресов. Ключевые настройки:

- Диапазон доступных адресов;

- Время аренды;

- Список зарезервированных значений для критически важных узлов.

Контроль и диагностика

Для просмотра текущих значений в Windows применяется ipconfig, в Linux – ip a. Проверить доступность можно командой ping, выявить конфликты – arp -a. При использовании DHCP логирование помогает отследить проблемы назначения.

Мониторинг сети и устранение неисправностей

Стабильная передача данных требует постоянного контроля за параметрами инфраструктуры и оперативного устранения возникающих ошибок. Отслеживание состояния каналов, анализ логов и использование диагностических инструментов позволяют минимизировать простои.

Метод | Назначение | Инструменты |

Анализ трафика | Обнаружение перегрузок, задержек, подозрительных активностей | Wireshark, tcpdump, ntop |

Мониторинг узлов | Контроль доступности, загрузки процессора, объема переданных данных | |

Диагностика соединений | Выявление потерь пакетов, разрывов, замедлений | Ping, Traceroute, MTR |

Анализ журналов | Поиск ошибок в протоколах обмена, аномалий, несанкционированных действий | Graylog, ELK Stack, Syslog |

При обнаружении нестабильности необходимо определить источник сбоя: проверить нагрузку на магистральные сегменты, протестировать физические соединения, проанализировать статистику задержек. Использование SNMP-агентов и систем оповещения помогает оперативно реагировать на критические события.

Для предотвращения повторных неисправностей важно фиксировать причины инцидентов, обновлять программное обеспечение активного оборудования и оптимизировать алгоритмы маршрутизации. Регулярное тестирование, настройка пороговых значений и аудит конфигураций помогают поддерживать работоспособность всей инфраструктуры.

Вопрос-ответ

Какие способы подключения локальной сети к интернету наиболее распространены?

Наиболее часто используются три варианта подключения: через выделенную линию провайдера (оптоволокно, Ethernet), с помощью маршрутизатора, подключенного к оператору связи (DSL, GPON, 4G/5G), и через VPN-туннель, если доступ к сети организуется удаленно. Выбор зависит от требований к скорости, стабильности соединения и безопасности.

Что нужно для подключения локальной вычислительной сети (ЛВС) к сети Интернет?

Для подключения ЛВС к сети Интернет требуется несколько элементов. Во-первых, необходимо наличие модема или маршрутизатора, который будет выполнять роль шлюза между локальной сетью и Интернетом. Во-вторых, провайдер Интернета должен предоставить подключение, которое обеспечит доступ в глобальную сеть (например, оптоволоконный кабель, DSL или 4G/5G). Далее, следует настроить оборудование, чтобы оно могло корректно обмениваться данными с интернет-поставщиком. Важно также иметь правильно настроенные IP-адреса и маршрутизацию. В случае с Wi-Fi, потребуется беспроводной маршрутизатор для подключения устройств без проводов.

Читайте также:

- Монтаж локально-вычислительных сетей: этапы, требования и оборудование

- Сколько стоит монтаж ЛВС: обзор цен, факторов и типовых расчетов

- Прокладка кабелей ЛВС: методы, нормы и практические рекомендации

- Подключение к локальной сети (ЛВС): порядок, оборудование и настройки

- Проектирование локально-вычислительных сетей: принципы, этапы и типовые решения

- Проектирование ЛВС для школы: требования, этапы и особенности образовательной инфраструктуры