Как настроить удаленный сервер: шаг за шагом

Содержание:

- Выбор хостинга и операционной системы для удаленного сервера

- Установка и настройка удаленного доступа по протоколу SSH

- Удаленные серверы от ZSC – все под ключ: настройка, перенос, обслуживание

- Создание пользователя и настройка прав доступа

- Ограничение входа по паролю и настройка авторизации по ключу

- Настройка брандмауэра и базовая защита сервера

- Подключение к удаленному серверу с Windows, macOS и Linux

Подготовка машины к подключению включает создание учётной записи с заданными правами, конфигурацию брандмауэра, настройку NAT (если требуется доступ через роутер) и проверку, активен ли нужный сетевой демон. Например, в случае SSH – служба `sshd` должна быть запущена и прослушивать входящие подключения на нужном порту (обычно 22).

Проверка соединения осуществляется через терминал или специализированный клиент, в зависимости от выбранного протокола. При первом подключении желательно удостовериться в подлинности удалённой машины с помощью цифрового отпечатка ключа или сертификата. Это исключает перехват соединения и обеспечивает сохранность передаваемых данных.

Дополнительная защита достигается с помощью ограничений по IP, двухфакторной аутентификации и автоматической блокировки при подозрительной активности. Такой подход минимизирует риски при работе с критически важными ресурсами и корпоративными системами.

Выбор хостинга и операционной системы для удаленного сервера

Среди надёжных поставщиков:

- Hetzner – высокое соотношение цены и производительности, минимальные простои;

- Timeweb – простой интерфейс, поддержка на русском языке;

- OVH – защита от DDoS, богатая линейка конфигураций;

- Yandex Cloud – ближе по географии, быстрый отклик с российских пк.

Операционная система напрямую влияет на архитектуру и методы взаимодействия. Для целей с минимальными затратами и высокой степенью контроля подойдёт Linux. Среди дистрибутивов:

- Ubuntu – частые обновления, большая база инструкций, удобно для новичков;

- Debian – акцент на стабильность, минимум предустановленного ПО;

- AlmaLinux или Rocky Linux – альтернатива CentOS, поддержка корпоративных решений.

Если требуется запуск специфического софта, совместимого только с Windows, то выбирается версия Server. Поддержка RDP, совместимость с .NET и другими корпоративными решениями делают такую настройку удобной для бизнес-среды, но затраты возрастают.

Перед покупкой проверяется наличие доступа к консоли и возможность перезапуска через панель управления. Это позволит быстрее устранить ошибки в конфигурации без обращения в техподдержку. Обязательно – резервное копирование данных. Надёжный провайдер предлагает функцию снапшотов или ежедневный бэкап.

Подбирая сочетание провайдера и ОС, следует учитывать: цель использования, частоту подключения, опыт администратора и бюджет. Это ключевой этап, от которого зависит стабильность будущей работы и простота последующей настройки.

Установка и настройка удаленного доступа по протоколу SSH

Для подключения к машине на базе Linux через SSH потребуется установленный пакет OpenSSH. Убедитесь, что на ПК уже есть доступ к терминалу и запущена система с root-правами.

Установка сервиса происходит командой:

apt install openssh-server – для Debian/Ubuntu,

yum install openssh-server – для CentOS/Red Hat.

После установки проверьте, активен ли демон:

systemctl status ssh

Если статус "inactive", выполните:

systemctl enable ssh

systemctl start ssh

Чтобы обеспечить подключение из внешней сети, необходимо убедиться, что порт 22 проброшен на маршрутизаторе, если оборудование находится за NAT. Проверьте наличие правил в фаерволе:

ufw allow 22/tcp – для UFW

firewall-cmd --permanent --add-port=22/tcp

firewall-cmd --reload – для Firewalld

Редактирование параметров доступа производится в файле /etc/ssh/sshd_config. Для повышения безопасности стоит изменить порт по умолчанию, отключить логин под root-пользователем и включить вход только по ключам:

Примеры параметров:

Port 2222

PermitRootLogin no

PasswordAuthentication no

PubkeyAuthentication yes

Создание пары ключей на клиентской машине выполняется через:

ssh-keygen -t rsa -b 4096

Публичную часть копируйте на машину назначения:

ssh-copy-id -p 2222 user@IP_адрес

ssh -p 2222 user@IP_адрес

Если доступ не устанавливается, проверьте журнал:

journalctl -u ssh

После корректной настройки соединение между ПК будет происходить без ввода пароля, а попытки подбора сведений авторизации через сеть будут заблокированы.

Удаленные серверы от ZSC – все под ключ: настройка, перенос, обслуживание

Компания ZSC предоставляет удалённые серверы с полным комплексом работ – от первого этапа до постоянного сопровождения. Мы берём на себя абсолютно всё: подбираем оптимальную конфигурацию, настраиваем сервер, переносим все ваши данные и программное обеспечение, создаём рабочую среду для сотрудников и обеспечиваем техническую поддержку на каждом этапе.

Вам не придется погружаться в технические детали – мы полностью разворачиваем серверную инфраструктуру и обеспечиваем её стабильную и безопасную работу. Всё работает сразу после подключения: доступ к данным, нужные программы, удалённые рабочие места – всё готово к использованию.

По мере необходимости мы продолжаем обслуживать сервер: следим за производительностью, делаем резервное копирование, обновляем систему и оперативно решаем любые технические вопросы.

Удалённый сервер от ZSC – это не просто аренда мощности, а готовое решение с профессиональной настройкой и надёжным сопровождением.

Оставьте заявку – и мы создадим для вас рабочую ИТ-среду, которая просто работает.

Мы приготовили для вас готовые конфигурации удаленного сервера:

Воспользуйтесь нашим калькулятором и соберите свой удаленный сервер

Создание пользователя и настройка прав доступа

В терминале пк выполните команду adduser имя_пользователя. Укажите пароль и при необходимости заполните поля, либо оставьте их пустыми, нажав Enter. Новый аккаунт будет добавлен в систему с собственным домашним каталогом.

Для предоставления прав суперпользователя используйте: usermod -aG sudo имя_пользователя. Это действие добавляет пользователя в группу с расширенными полномочиями.

Чтобы запретить прямое подключение под root, откройте конфигурационный файл доступа: nano /etc/ssh/sshd_config. Найдите строку PermitRootLogin и замените значение на no. Сохраните изменения и перезапустите ssh-службу: systemctl restart sshd.

Создайте файл ~/.ssh/authorized_keys в домашнем каталоге нового пользователя. Вставьте туда публичный ключ с клиентского пк для доступа без пароля. Установите корректные права доступа: chmod 700 ~/.ssh и chmod 600 ~/.ssh/authorized_keys.

Удалите ненужные учетные записи: deluser имя, если они не используются. Это снижает риск внешнего проникновения в систему.

Проверяйте активные сессии и группы с помощью команд who, groups имя_пользователя и id. Это позволяет контролировать, кто и с какими возможностями работает на узле.

Ограничение входа по паролю и настройка авторизации по ключу

После первоначального доступа к машине по SSH, первым делом необходимо отключить вход с использованием пароля. Это снижает риск перебора логинов и паролей, особенно при постоянном соединении с публичной сетью. Для начала потребуется создать пару ключей на локальном ПК с помощью команды:

ssh-keygen -t ed25519 -C "доступ к системе"

Полученный открытый ключ (обычно файл ~/.ssh/id_ed25519.pub) копируется на хост с помощью:

ssh-copy-id пользователь@IP

Если команда недоступна, используйте ручную передачу содержимого в файл ~/.ssh/authorized_keys на машине. Убедитесь, что права на каталог .ssh – 700, а на сам файл – 600.

Затем требуется изменить настройки демона OpenSSH. Откройте файл /etc/ssh/sshd_config с правами суперпользователя и задайте следующие параметры:

PubkeyAuthentication yes

PasswordAuthentication no

PermitRootLogin no

После внесённых изменений примените их перезапуском службы:

systemctl restart sshd

Теперь доступ осуществляется только по открытому ключу. Если вход не работает – проверьте лог /var/log/auth.log или используйте флаг -v при соединении для диагностики:

ssh -v пользователь@IP

Для управления несколькими машинами рекомендуется использовать файл ~/.ssh/config, где можно задать алиасы и ключи для разных подключений. Это упростит управление доступом без хранения паролей.

Настройка брандмауэра и базовая защита сервера

Первым делом необходимо ограничить доступ к системным портам. Для этого применяется `ufw` – простой интерфейс к iptables. Установить его можно через пакетный менеджер: apt install ufw. После активации командой ufw enable блокируются все подключения, кроме разрешённых вручную.

Для удалённого подключения по SSH потребуется разрешить входящий трафик на порт 22: ufw allow 22/tcp. Если используется нестандартный порт, указывается нужное значение. Например: ufw allow 2222/tcp.

Ограничить диапазон IP-адресов, с которых возможен доступ, можно так: ufw allow from 192.168.0.0/24 to any port 22 proto tcp. Это минимизирует риск сканирования со стороны внешних сетей.

После настройки проверяется текущий статус: ufw status numbered. При необходимости конкретное правило удаляется по номеру: ufw delete 1.

Помимо фильтрации трафика, обязательно отключаются неиспользуемые службы: systemctl disable service-name. Это уменьшает количество точек входа.

Для защиты от перебора паролей устанавливается Fail2Ban: apt install fail2ban. В конфигурации указываются порог срабатывания и действие при нарушении – например, временная блокировка IP.

Регулярно обновляется система командой apt update && apt upgrade. Обновления закрывают обнаруженные уязвимости.

Если ПК используется как точка входа к удалённым ресурсам, доступ извне ограничивается только необходимыми протоколами. Все прочие соединения блокируются по умолчанию.

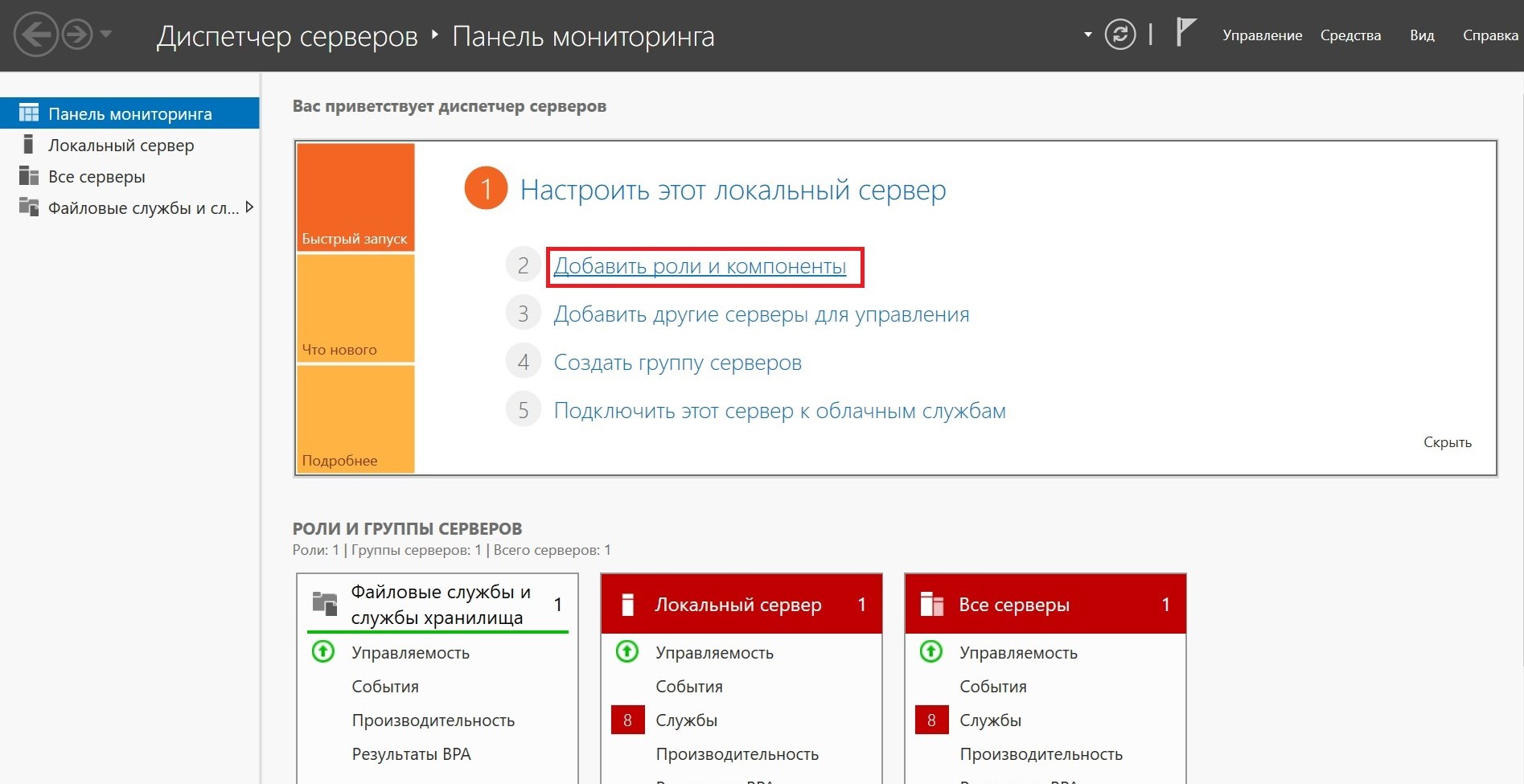

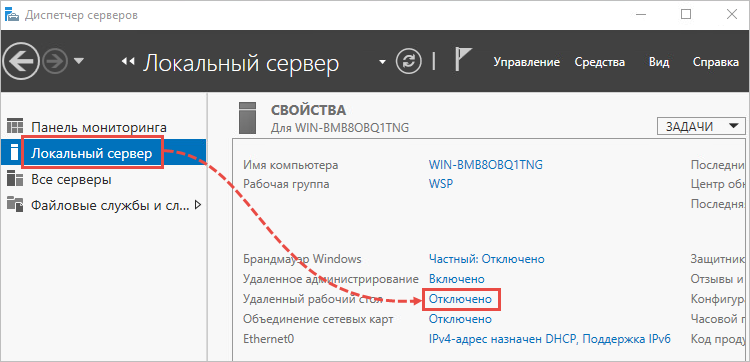

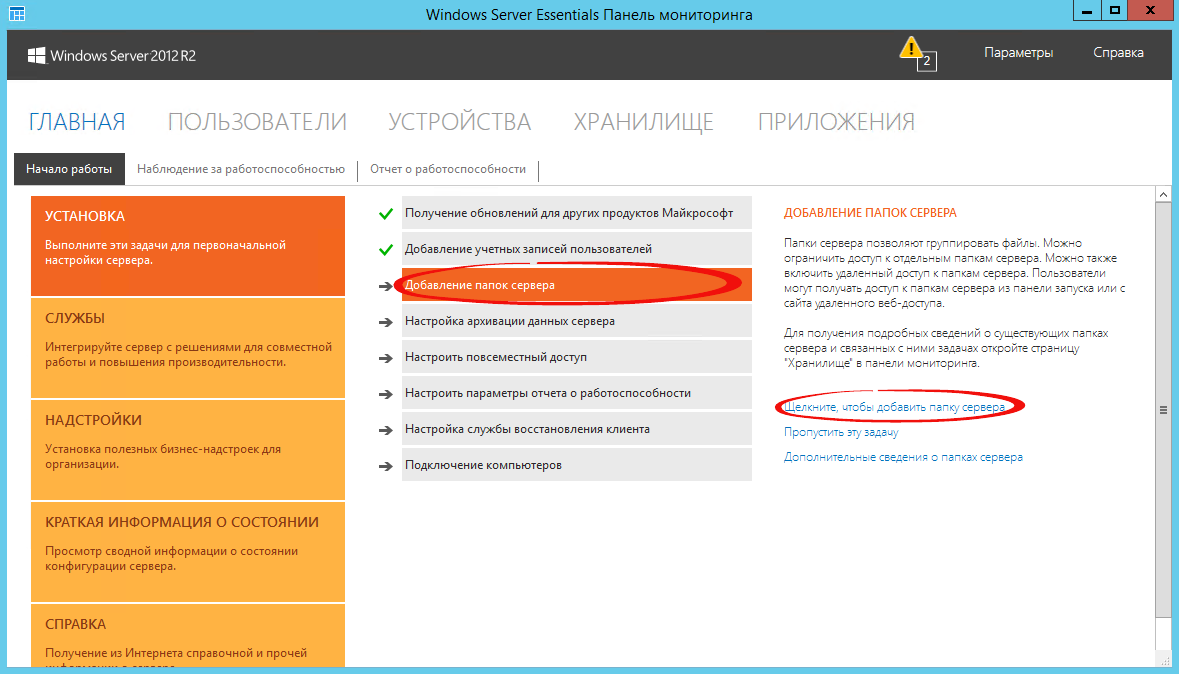

Подключение к удаленному серверу с Windows, macOS и Linux

Для получения доступа с ПК под управлением Windows используется встроенное приложение «Подключение к удалённому рабочему столу». Введите IP-адрес целевой машины, логин, пароль. Если соединение осуществляется впервые, подтвердите ключ безопасности. Убедитесь, что на хосте разрешён RDP-протокол, а в фаерволе открыт порт 3389.

На macOS рекомендуется использовать Microsoft Remote Desktop из App Store. После установки введите параметры подключения: адрес узла, имя учётной записи, при необходимости – домен. В настройках желательно отключить принудительное масштабирование и включить сохранение данных авторизации. Это ускорит повторный вход.

В Linux для подключения по SSH удобно применять терминал. Команда вида ssh имя_пользователя@ip_адрес инициирует соединение. Если ключи аутентификации отсутствуют, потребуется ввод пароля. Для автоматизации используйте связку с публичным ключом (ssh-keygen и ssh-copy-id). Проверка порта 22 и разрешения на вход производится через sshd_config.

Чтобы избежать проблем с доступом, стоит проверить маршруты, DNS, настройки NAT и ограничения провайдера. При использовании VPN или туннелирования следует задать постоянный маршрут, исключив локальный трафик.

Читайте также:

- Удаленные сервера для работы и совместных проектов

- Как подключиться к удаленному серверу MySQL

- Как настроить удаленный сервер на Windows 10

- Аренда удаленного сервера для бизнеса и проектов