Настройка и защита серверов

Содержание:

- Настройка защиты серверов от угроз

- Обновление и патчинг операционной системы

- Обеспечение безопасности данных на сервере

- Шифрование и резервное копирование информации

- Настройка брандмауэра для сервера

- Создание и управление правилами доступа

- Аутентификация и авторизация пользователей

- Настройка многофакторной аутентификации

- Вопрос-ответ

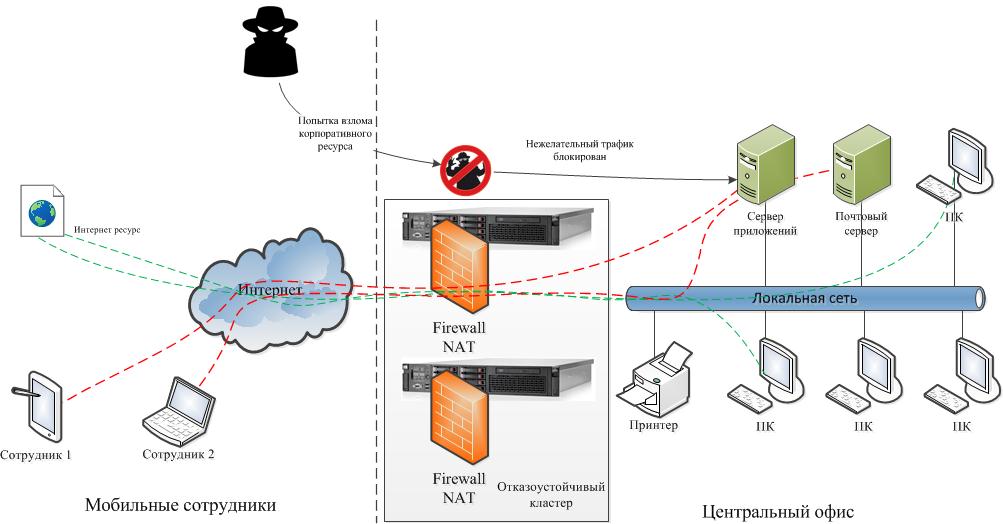

Современные вычислительные системы требуют особого внимания к своей безопасности. В условиях растущих угроз и уязвимостей, важно не только поддерживать высокий уровень производительности, но и обеспечивать надежную защиту данных. Этот раздел посвящен методам и подходам, которые помогут вам сделать ваш сервер менее уязвимым и более устойчивым к возможным атакам.

Современные вычислительные системы требуют особого внимания к своей безопасности. В условиях растущих угроз и уязвимостей, важно не только поддерживать высокий уровень производительности, но и обеспечивать надежную защиту данных. Этот раздел посвящен методам и подходам, которые помогут вам сделать ваш сервер менее уязвимым и более устойчивым к возможным атакам.

В ходе эксплуатации серверных систем, необходимо тщательно продумывать каждую деталь. Вопросы настройки безопасности начинают играть ключевую роль, начиная с выбора операционной системы и заканчивая конфигурацией сетевого оборудования. Целью данного руководства является предоставление комплексного понимания процессов, которые помогут вам усилить уровень защищенности вашего сервера.

Серверы, обеспечивающие работу критически важных приложений и сервисов, требуют применения различных мер для защиты информации и ресурсов. Здесь вы найдете практические советы и проверенные методы, которые помогут вам в улучшении безопасности вашего сервера. Мы рассмотрим как базовые, так и более продвинутые техники, которые позволят минимизировать риски и обеспечить стабильную работу системы в любых условиях.

Помните, что обеспечение безопасности серверных систем – это непрерывный процесс. Постоянное обновление и мониторинг системы, а также внедрение новых технологий и подходов, являются залогом успеха. Наше руководство поможет вам сделать первые шаги в этом направлении и настроить защиту сервера на высоком уровне.

Настройка защиты серверов от угроз

При обеспечении надежности серверных систем необходимо уделить внимание не только аспектам безопасности, но и тщательно настроенным параметрам, регулирующим доступ и функционирование. Эффективные меры по повышению безопасности серверов включают в себя не только установку соответствующих программных решений, но и аккуратное настройка различных параметров, способствующих предотвращению потенциальных угроз.

Оптимизация системы безопасности

Для обеспечения надежной защиты серверов необходимо акцентировать внимание на настройке компонентов, ответственных за противодействие различным видам атак. Это включает в себя установку и правильную конфигурацию программных инструментов, а также настройку прав доступа к серверным ресурсам.

Регулярное обновление параметров безопасности

Для эффективной защиты серверов необходимо регулярно обновлять и адаптировать настройки безопасности в соответствии с изменяющейся угрозовой средой. Это включает в себя мониторинг новых уязвимостей и обновление конфигураций, чтобы минимизировать риски возможных атак.

Многоуровневая стратегия безопасности

Подход к настройке защиты серверов должен быть многоуровневым, включая как технические, так и организационные меры. Это помогает создать комплексную систему защиты, которая способна эффективно предотвращать различные виды угроз и минимизировать их воздействие.

Обновление и патчинг операционной системы

Обновление операционной системы необходимо рассматривать как важную часть процесса настройки сервера. Этот этап включает в себя не только установку последних версий программного обеспечения, но и применение критических патчей для устранения известных уязвимостей. Правильно выполненное обновление и патчинг операционной системы способствует повышению степени защиты сервера от потенциальных атак и несанкционированного доступа.

- Проверка наличия обновлений и патчей;

- Установка критических обновлений для повышения безопасности;

- Регулярное обновление операционной системы согласно установленному графику;

- Автоматизация процесса обновления для минимизации рисков и временных затрат.

Тщательное следование процедурам обновления и патчинга операционной системы является неотъемлемой частью обеспечения безопасности серверов. Этот процесс помогает предотвратить множество потенциальных угроз и минимизировать риск возникновения проблем в будущем.

Обеспечение безопасности данных на сервере

Конфиденциальность данных – это ключевой аспект безопасности, который подразумевает защиту информации от несанкционированного доступа. Мы рассмотрим методы шифрования, механизмы аутентификации и авторизации, которые позволяют предотвратить утечку конфиденциальной информации.

Целостность данных – обеспечивает гарантию того, что данные остаются неизменными и не подвергаются незаконным модификациям. В этом контексте мы рассмотрим методы контроля целостности данных и техники обнаружения и предотвращения внедрения вредоносного кода.

Доступность данных – это важный аспект, обеспечивающий непрерывный доступ к информации для авторизованных пользователей. Мы изучим методы резервного копирования данных, а также настройки, направленные на обеспечение высокой доступности сервера.

Шифрование и резервное копирование информации

При реализации настроек безопасности сервера необходимо уделить особое внимание процессу шифрования данных. Это позволит защитить информацию от несанкционированного доступа, так как данные будут преобразованы в непонятный для посторонних вид. Кроме того, резервное копирование информации играет важную роль в обеспечении безопасности, позволяя восстановить данные в случае их утраты или повреждения.

- Организация регулярного шифрования данных для защиты конфиденциальности.

- Установка соответствующих настроек безопасности для предотвращения несанкционированного доступа.

- Планирование и проведение регулярных процедур резервного копирования для обеспечения сохранности информации.

- Использование надежных алгоритмов шифрования для максимальной защиты данных.

Шифрование и резервное копирование информации являются неотъемлемой частью обеспечения безопасности сервера. Правильная настройка этих механизмов позволит минимизировать риски утечки или потери ценных данных, обеспечивая надежную защиту информации.

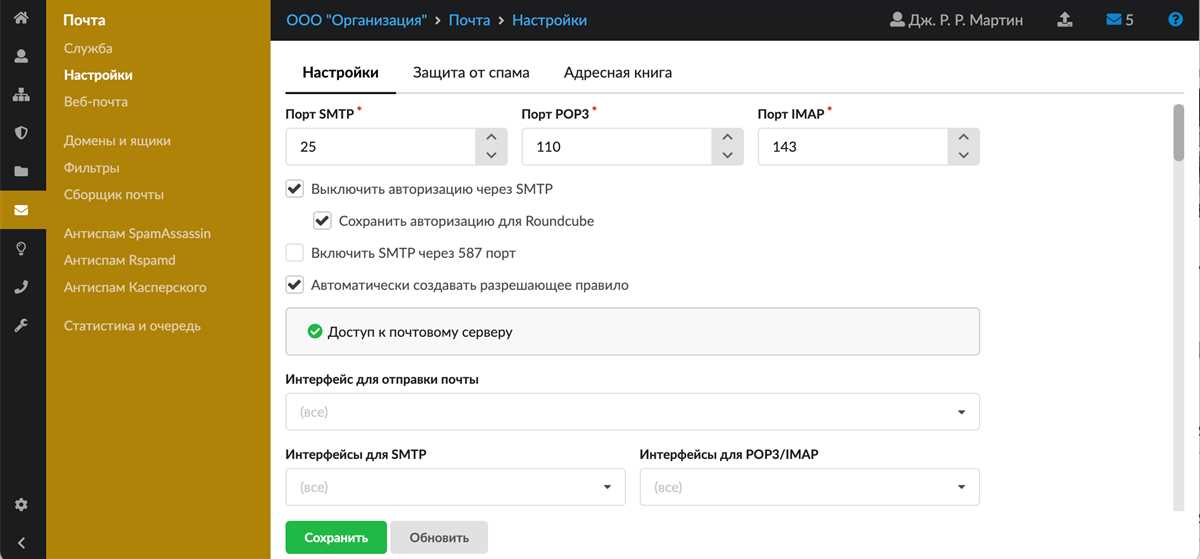

Настройка брандмауэра для сервера

Для обеспечения безопасности сервера, настройка брандмауэра требует внимательного и индивидуального подхода в зависимости от специфики сервисов, хранимых данных и потенциальных угроз. Методы и правила фильтрации трафика должны быть выбраны и сконфигурированы с учётом уникальных потребностей организации и уровня критичности защищаемых данных.

- Определение допустимых типов трафика и его источников.

- Конфигурация правил доступа с учётом принципа минимальных привилегий.

- Мониторинг и анализ сетевого трафика для выявления аномалий и потенциальных атак.

- Регулярное обновление и адаптация правил брандмауэра в соответствии с изменяющимися условиями и угрозами.

Безусловно, настройка брандмауэра для сервера – это лишь одно из многочисленных звеньев в общей цепи обеспечения безопасности. Однако правильно сконфигурированный брандмауэр является надёжным стражем, который помогает предотвратить множество потенциальных угроз и обеспечить целостность и конфиденциальность данных на сервере.

Создание и управление правилами доступа

| Функция | Описание |

|---|---|

| Установка правил | Позволяет определить, какие пользователи или группы пользователей имеют доступ к различным ресурсам на сервере и с какими ограничениями. |

| Редактирование правил | Предоставляет возможность вносить изменения в существующие правила доступа, адаптируя их к изменяющимся требованиям безопасности. |

| Мониторинг доступа | Позволяет отслеживать активность пользователей и анализировать их действия с целью выявления потенциальных угроз безопасности. |

Правильная настройка правил доступа к серверу способствует обеспечению целостности и конфиденциальности данных, а также предотвращает несанкционированный доступ и потенциальные атаки на серверную инфраструктуру.

Аутентификация и авторизация пользователей

Аутентификация - это процесс верификации идентичности пользователя, подтверждение того, что он является тем, за кого себя выдаёт. Этот этап необходим для обеспечения безопасности системы и защиты от несанкционированного доступа. Авторизация же позволяет определить, какие действия и данные может использовать аутентифицированный пользователь. Эффективная настройка этих процессов на сервере позволяет обеспечить безопасность и удобство использования защищаемого ресурса.

Один из методов аутентификации - использование уникальных учетных записей и паролей, которые вводят пользователи при доступе к системе. Этот процесс подразумевает проверку предоставленных учетных данных на сервере и, в случае успешного сопоставления, предоставление доступа к ресурсам. Кроме того, существуют более сложные методы аутентификации, такие как двухфакторная аутентификация или биометрические средства идентификации.

Авторизация, в свою очередь, определяет, какие ресурсы и действия может выполнять аутентифицированный пользователь. Настройка прав доступа позволяет гибко управлять этими правами, разграничивая доступ к различным частям защищаемого ресурса в зависимости от ролей пользователей или других параметров. Это существенно для обеспечения безопасности и предотвращения утечки или неправомерного использования данных.

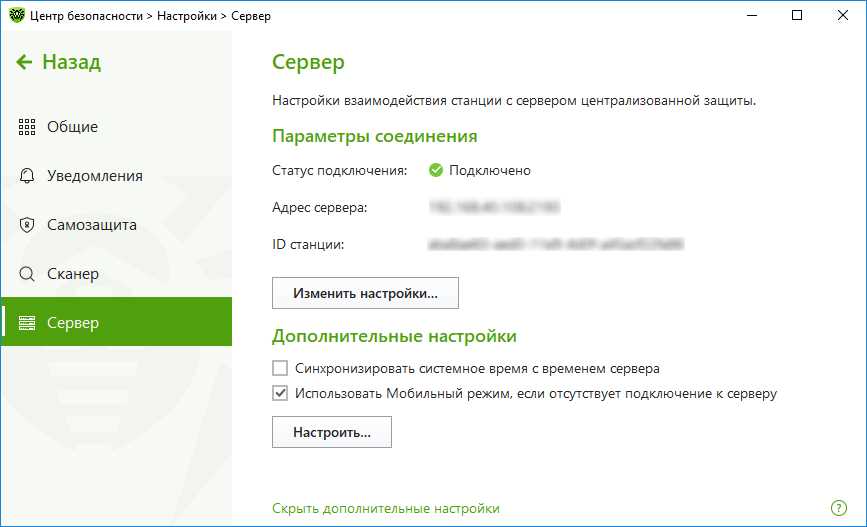

Настройка многофакторной аутентификации

Подготовка к настройке: Прежде чем приступить к конфигурации многофакторной аутентификации, необходимо провести анализ текущих уровней безопасности и определить наиболее подходящие методы для защиты. Это включает в себя рассмотрение сильных и слабых сторон существующих механизмов аутентификации и возможности их дополнения.

Выбор методов: Для эффективной защиты ресурса необходимо выбрать комбинацию различных факторов аутентификации, которые будут использоваться в процессе проверки подлинности пользователей. Это могут быть факторы, основанные на знаниях (например, пароль), на владении (например, ключ или устройство) и на биометрических данных.

Процесс настройки: После выбора подходящих методов необходимо выполнить их интеграцию в систему защиты. Это включает в себя установку и настройку специализированных программных и аппаратных компонентов, а также обеспечение их взаимодействия с существующими системами безопасности.

Тестирование и обновление: После завершения настройки необходимо провести тестирование многофакторной аутентификации на различных этапах работы с защищаемым ресурсом. Также важно регулярно обновлять используемые методы аутентификации и адаптировать их к изменяющимся угрозам безопасности.

Вопрос-ответ

Какие основные принципы настройки защиты сервера?

Основные принципы настройки защиты сервера включают в себя установку и регулярное обновление антивирусного программного обеспечения, настройку брандмауэра для фильтрации сетевого трафика, использование сложных паролей и их периодическое изменение, а также регулярное резервное копирование данных для предотвращения потери информации в случае атаки или сбоя.

Какие меры безопасности можно применить для защиты сервера от внешних угроз?

Для защиты сервера от внешних угроз можно применить ряд мер, включая настройку брандмауэра для фильтрации входящего и исходящего трафика, установку системы обнаружения вторжений (IDS) для мониторинга сетевой активности и выявления подозрительных действий, а также использование виртуальных частных сетей (VPN) для защищенного удаленного доступа к серверу.

Какие основные настройки безопасности сервера следует провести после его установки?

После установки сервера необходимо провести ряд основных настроек безопасности, включая отключение неиспользуемых сервисов и портов, установку обновлений операционной системы и уязвимых программ, настройку доступа к серверу по протоколу SSH с использованием ключей аутентификации вместо паролей, а также создание ограниченных учетных записей пользователей с минимальными привилегиями.

Какие инструменты можно использовать для сканирования сервера на уязвимости?

Для сканирования сервера на уязвимости можно использовать различные инструменты, включая открытые и коммерческие сканеры безопасности, такие как Nessus, OpenVAS, Qualys и Acunetix. Эти инструменты автоматически анализируют конфигурацию сервера и обнаруживают потенциальные уязвимости, позволяя администраторам быстро принять меры по их устранению.

Каким образом можно настроить регулярное резервное копирование данных на сервере?

Для настройки регулярного резервного копирования данных на сервере можно использовать различные методы, включая создание расписаний резервного копирования с использованием утилит, таких как rsync или облачных сервисов резервного копирования, например, Amazon S3 или Google Cloud Storage. Также важно убедиться, что резервные копии хранятся в безопасном месте и регулярно проверяются на целостность данных.

Читайте также:

– Настройка RAID массива на сервере

– Настройка файлового сервера Windows 2016

– Где находятся настройки сервера