Установка и подключение контроллера СКУД

Содержание:

- Выбор и подготовка места для установки контроллера

- Требования к электропитанию и проводке

- Подключение считывателей и исполнительных устройств

- Настройка параметров связи и обмена данными

- Конфигурирование пользователей и прав доступа

Перед началом работ необходимо определить характеристики оборудования: количество точек доступа, тип идентификаторов (карты, брелоки, биометрия), протоколы обмена данными (Wiegand, RS-485, Ethernet) и параметры электропитания. Неверный выбор кабелей или блоков питания может привести к нестабильной работе.

Следующий этап – интеграция с существующей инфраструктурой. Если система управляется через ПО, важно установить драйверы, корректно задать IP-адреса и проверить совместимость с сервером. При использовании облачных решений потребуется настройка сетевых параметров и безопасность каналов связи.

Финальная проверка включает тестирование всех режимов работы: добавление и удаление пользователей, журналирование событий, реакции на отказ в доступе и работу аварийного питания. После завершения этих процедур система будет функционировать стабильно и безопасно.

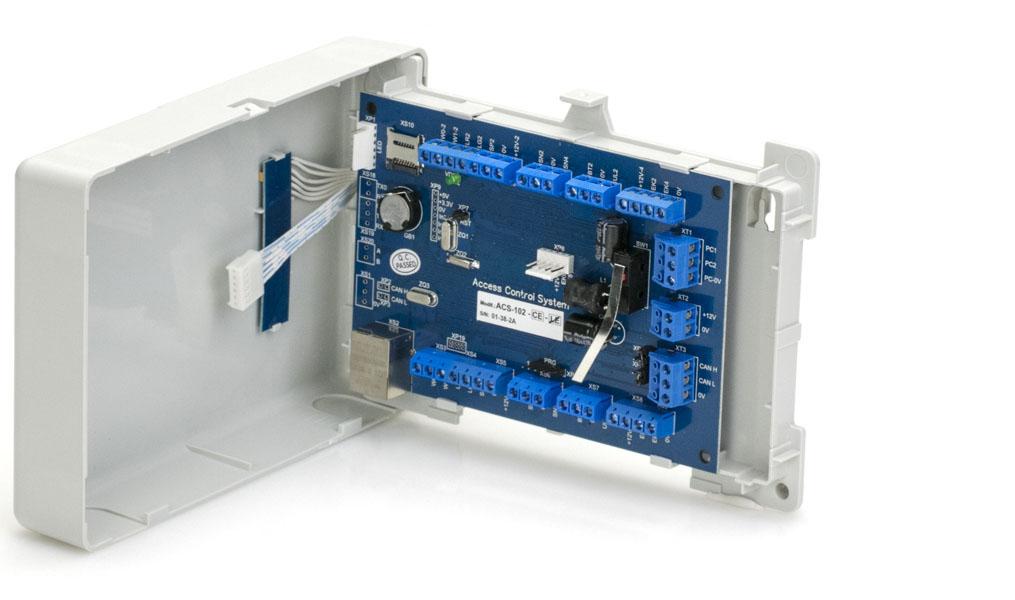

Выбор и подготовка места для установки контроллера

Размещение устройства управления доступом влияет на надежность всей системы. Неудачный выбор точки монтажа может привести к проблемам с питанием, связью и защитой от несанкционированного вмешательства.

Для грамотного подбора учитываются несколько параметров:

После определения подходящего участка проводится разметка, учитываются размеры крепежных элементов. При необходимости выполняется прокладка кабельных каналов. Финальным этапом становится подготовка поверхности для надежной фиксации.

Требования к электропитанию и проводке

Электропитание устройств должно соответствовать требованиям производителя. Чаще всего применяются блоки с выходным напряжением 12 В или 24 В, стабильность которых критически важна. Недопустимы скачки напряжения и помехи, способные привести к сбоям в работе.

Рекомендуется использовать источники бесперебойного питания (ИБП), обеспечивающие защиту от кратковременных отключений сети. Для расчета емкости аккумуляторов учитывается общий потребляемый ток всех компонентов и желаемое время автономной работы.

Кабели питания прокладываются с учетом максимально допустимой потери напряжения. Для линий длиной до 10 метров подходит провод сечением 1,5 мм², для более длинных – от 2,5 мм². Использование экранированных кабелей снижает влияние внешних электромагнитных наводок.

Линии связи не должны пересекаться с силовыми кабелями, чтобы исключить наводки. При параллельной прокладке минимальное расстояние – 30 см. При необходимости пересечения используется экранирование или металлические лотки.

Монтаж распределительных коробок выполняется в местах с легким доступом для обслуживания. Все соединения должны быть надежно заизолированы, а клеммные соединения – затянуты с учетом требований крутящего момента.

При настройке системы важно проверить целостность проводки и уровень напряжения на всех точках подключения. Несоответствие номиналам может указывать на высокое сопротивление соединений или перегрузку линии.

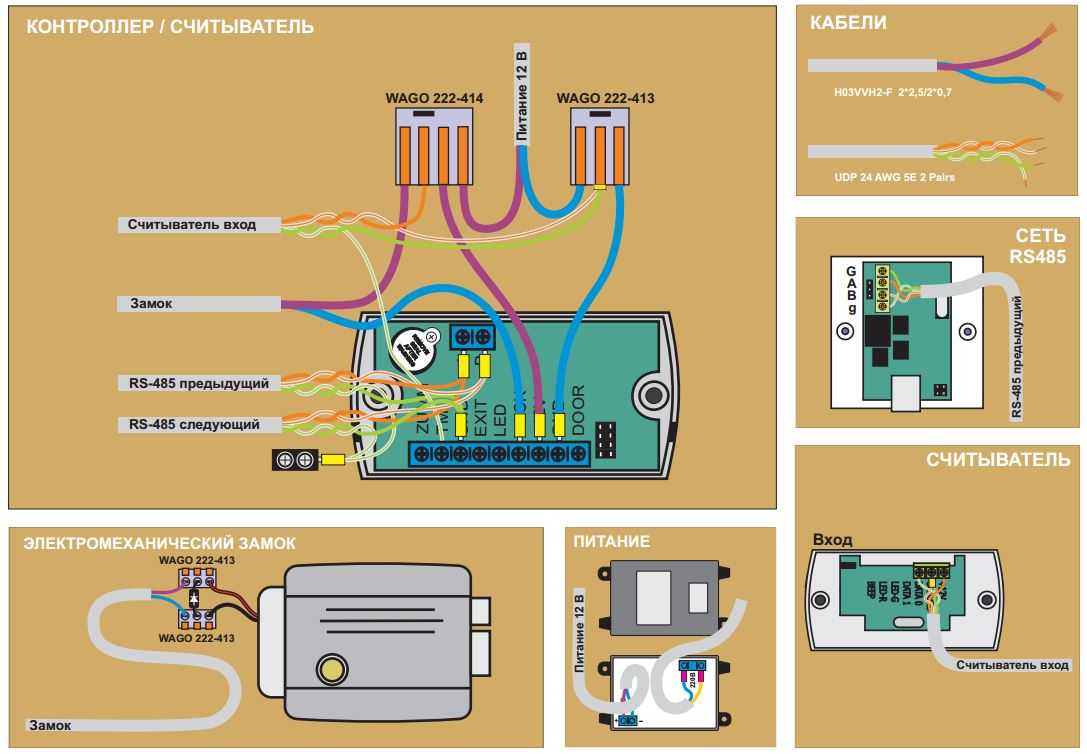

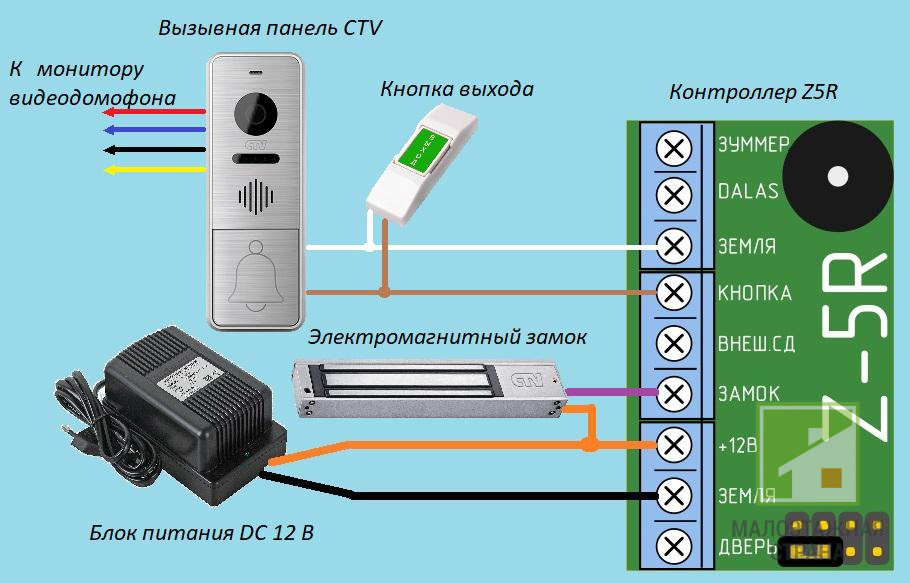

Подключение считывателей и исполнительных устройств

Для корректной работы системы контроля доступа важно учитывать характеристики используемых устройств. Электропитание, интерфейсы связи и логика работы замков, турникетов и датчиков должны соответствовать параметрам оборудования.

Считывателиразличаются по типу передачи данных: Wiegand, RS-485, UART. При соединении по Wiegand следует учитывать количество поддерживаемых бит. Если используется RS-485, подключение выполняется по двухпроводной шине с параллельным подключением всех устройств.

Для предотвращения помех длина кабеля не должна превышать 100 метров, а экранированная витая пара минимизирует наводки. Питание считывателей, работающих от 12 В, лучше организовать отдельной линией с защитой от переполюсовки.

Исполнительные механизмы включают электромеханические и электромагнитные замки, турникеты, шлагбаумы. Их управление осуществляется по релейным выходам, с учетом полярности питания и максимального коммутируемого тока. Для электромагнитных замков важно контролировать время подачи напряжения, исключая перегрев.

При работе с турникетами рекомендуется использовать сухие контакты, согласуя импульсы с логикой работы привода. Датчики состояния дверей подключаются к дискретным входам, что позволяет фиксировать факт открытия и своевременно формировать сигналы тревоги.

Для обеспечения бесперебойной работы исполнительных узлов используется резервное питание. В случае отключения основного источника питания аккумуляторная батарея поддерживает работу критически важных компонентов.

Настройка параметров связи и обмена данными

Для корректного функционирования системы необходимо задать параметры соединения, обеспечивающие надежную передачу информации. В первую очередь следует определить тип интерфейса: RS-485, Ethernet или Wi-Fi. Выбор зависит от удаленности оборудования и особенностей объекта.

При использовании проводного соединения через RS-485 важно учитывать длину линии и необходимость установки терминаторов сопротивления. Скорость передачи данных должна соответствовать характеристикам оборудования, чаще всего применяется 9600, 19200 или 115200 бод. Разные устройства могут требовать настройки четности и количества стоп-битов, что следует уточнить в документации.

Ethernet-соединение требует указания IP-адреса, маски подсети и шлюза. При динамической раздаче адресов через DHCP необходимо убедиться, что сервер корректно назначает параметры. При статическом IP важно исключить конфликты адресов в сети. Также стоит проверить настройки порта связи и протокола, например, TCP или UDP.

При использовании беспроводной передачи данных следует задать параметры Wi-Fi: SSID, тип шифрования и пароль. Важно убедиться, что сигнал сети стабилен, а оборудование поддерживает выбранный стандарт связи. При наличии помех рекомендуется сменить канал сети или использовать усилители сигнала.

После настройки необходимо протестировать связь, отправив тестовые команды и проверив отклик. В журналах работы можно выявить возможные ошибки, такие как потеря пакетов или таймауты соединения. Если возникают проблемы, следует проверить правильность конфигурации и при необходимости скорректировать параметры.

Конфигурирование пользователей и прав доступа

Перед добавлением новых учетных записей необходимо определить категории пользователей и их привилегии. Это позволит ограничить доступ к зонам и ресурсам в зависимости от должностных обязанностей.

Создание профилей начинается с ввода основных данных: ФИО, идентификатора (карта, код, биометрия) и временных рамок доступа. При необходимости добавляются дополнительные параметры, такие как уровень безопасности и запреты на вход в определенные периоды.

Для групповой настройки создаются шаблоны с едиными параметрами. Это сокращает время на обработку данных и исключает ошибки. Разграничение прав реализуется путем привязки сотрудников к заранее созданным категориям.

При изменении структуры предприятия требуется пересмотр политик пропуска. Внесение корректировок в профили выполняется централизованно, с автоматическим обновлением информации на всех точках контроля.

Для контроля используется журнал событий, в котором фиксируются все попытки входа. Анализ этих данных позволяет выявлять нарушения и оптимизировать схему ограничений.

Читайте также:

- Этапы установки систем контроля и управления доступа

- Монтаж СКУД на предприятии: особенности, этапы и важные нюансы

- Монтаж СКУД в бизнес-центре

- Монтаж СКУД в деловом центре