Сетевые проблемы безопасности оборудования и возможные угрозы

Содержание:

- Уязвимости сетевых интерфейсов оборудования

- Незащищенные порты и их опасности

- Последствия слабого шифрования данных

- Проблемы удаленного доступа и взломов

- Риски обновления прошивок через сеть

- Ненадежные протоколы связи и их уязвимости

- Вопрос-ответ

Современные устройства, взаимодействующие друг с другом через различные каналы связи, подвержены множеству вызовов. Важно понимать, что нарушение их корректной работы может привести к серьезным последствиям. В этой статье мы рассмотрим различные аспекты уязвимостей, связанных с технологическими системами, и определим, как эти риски могут повлиять на функционирование устройств.

Современные устройства, взаимодействующие друг с другом через различные каналы связи, подвержены множеству вызовов. Важно понимать, что нарушение их корректной работы может привести к серьезным последствиям. В этой статье мы рассмотрим различные аспекты уязвимостей, связанных с технологическими системами, и определим, как эти риски могут повлиять на функционирование устройств.

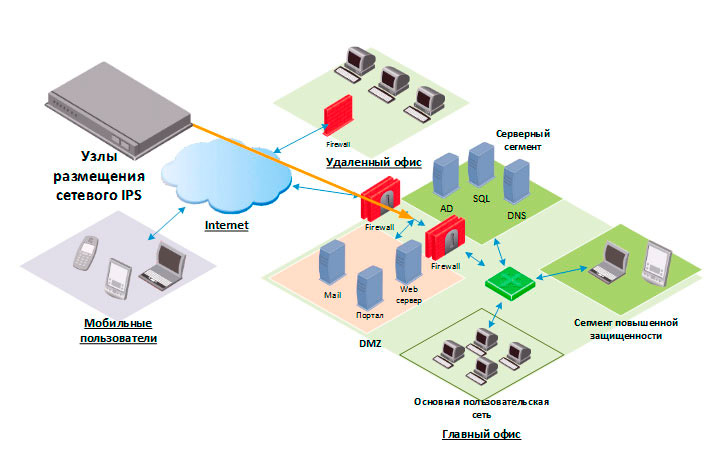

Необеспеченная защита информации в системах открывает доступ для несанкционированного вмешательства. Это может привести к сбоям, утечке данных и потере контроля над критически важными процессами. Особенно подвержены угрозам те системы, которые работают в составе сложных инфраструктур с большим количеством точек доступа и взаимосвязанных элементов.

Важно не только осознавать, какие сценарии атак могут быть реализованы, но и принимать меры для их предотвращения. Ведь даже одна уязвимость в устройстве может стать причиной массовых нарушений в работе всей системы.

Уязвимости сетевых интерфейсов оборудования

Уязвимости сетевых интерфейсов оборудования представляют собой слабые места в программной и аппаратной части сетевых устройств (маршрутизаторов, коммутаторов, сетевых карт и точек доступа), которые могут быть использованы злоумышленниками для компрометации безопасности сети, получения несанкционированного доступа или нарушения её работы. Вот основные уязвимости, связанные с сетевыми интерфейсами:

1. Неправильная конфигурация и настройки

Сетевые интерфейсы часто уязвимы из-за неправильных или недостаточно безопасных настроек. Это может включать использование стандартных паролей, некорректную настройку протоколов маршрутизации или отсутствие шифрования данных. Такие ошибки могут дать злоумышленникам возможность проникнуть в сеть или изменить её конфигурацию.

2. Отсутствие обновлений программного обеспечения

Прошивки сетевых устройств, содержащие баги или уязвимости, нередко становятся целью атак. Злоумышленники могут использовать известные уязвимости старых версий программного обеспечения для проникновения в систему. Регулярное обновление прошивок и патчей безопасности может значительно снизить этот риск.

3. Атаки на интерфейсы управления (CLI, веб-интерфейсы)

Сетевое оборудование обычно имеет интерфейсы управления, такие как веб-интерфейсы или командная строка (CLI), для настройки и мониторинга. Эти интерфейсы могут стать мишенью для атак, если они не защищены. Использование слабых паролей, отсутствие шифрования (HTTPS) и уязвимости в веб-интерфейсах могут привести к захвату контроля над устройством.

4. Уязвимости в протоколах передачи данных

Некоторые протоколы передачи данных, такие как Telnet или FTP, не обеспечивают шифрование, что делает передаваемую информацию, включая пароли, доступной для перехвата (атака «человек посередине»). Современные протоколы, такие как SSH или SFTP, должны использоваться для обеспечения безопасности данных, передаваемых через сетевые интерфейсы.

5. DDoS-атаки и перегрузка интерфейсов

Сетевые интерфейсы могут стать уязвимыми к перегрузкам, особенно в случае DDoS-атак. Злоумышленники могут направить большой объем трафика на устройство, что приведёт к его перегрузке, отказу в обслуживании и нарушению работы сети.

6. Недостаточная защита от фальсификации MAC-адресов

Некоторые устройства и сети могут быть подвержены атакам, связанным с фальсификацией MAC-адресов. Злоумышленник может изменять свой MAC-адрес для получения доступа к защищенным ресурсам или для обхода механизмов фильтрации.

7. Атаки на беспроводные интерфейсы

Беспроводные сети, такие как Wi-Fi, также уязвимы через свои сетевые интерфейсы. Проблемы с шифрованием (например, использование устаревших стандартов безопасности, таких как WEP или слабых паролей для WPA2) могут позволить злоумышленникам перехватить трафик или получить несанкционированный доступ к сети.

8. Отсутствие мониторинга и журналирования

Если сетевое оборудование не настроено на ведение журналов (логов) и мониторинг активности, это усложняет выявление попыток атак или несанкционированных действий. Своевременное обнаружение аномалий в трафике или поведении сетевых интерфейсов помогает предотвратить атаки.

Для минимизации рисков уязвимостей сетевых интерфейсов необходимо соблюдать передовые практики безопасности: регулярно обновлять программное обеспечение устройств, использовать сложные пароли, шифровать данные, активно мониторить активность сетевых интерфейсов и настраивать протоколы безопасности в соответствии с современными стандартами.

Незащищенные порты и их опасности

Открытые порты на устройствах могут стать слабым местом, если они не контролируются должным образом. Злоумышленники часто используют такие уязвимости для доступа к информации или манипуляций с системой. Оставленные без внимания порты становятся точками входа, через которые внедряются вредоносные программы или осуществляется несанкционированное проникновение в сеть.

Особая угроза исходит от портов, которые остаются открытыми по умолчанию или используются для незащищенных протоколов. Это позволяет злоумышленникам без труда обнаружить их и воспользоваться для атаки. Без должного контроля и мониторинга такие порты представляют реальную опасность для информационных систем и данных.

Чтобы избежать таких рисков, необходимо регулярно проверять состояние портов и закрывать те, которые не используются. Актуальные настройки позволяют ограничить доступ к критически важной информации и данным.

Последствия слабого шифрования данных

Первый риск заключается в утечке конфиденциальной информации. При использовании устаревших или слабых методов шифрования злоумышленники могут расшифровать данные и получить к ним доступ. Это может коснуться личных данных, финансовых сведений или корпоративных тайн.

Вторым следствием является возможность изменения передаваемых данных. Если шифрование недостаточно защищено, злоумышленники могут не только перехватить, но и изменить содержимое сообщения, что может привести к серьезным последствиям для деловых операций или общения.

Наконец, слабая защита данных может привести к утрате доверия клиентов и партнеров. Компании, которые не обеспечивают должную защиту, теряют репутацию, что может негативно сказаться на их дальнейшей деятельности и доходах.

Проблемы удаленного доступа и взломов

С развитием технологий удаленного управления, перед компаниями встали новые вызовы, связанные с обеспечением надежности и защиты конфиденциальной информации. Системы, позволяющие удаленный доступ, подвержены множеству угроз, которые способны нарушить их работу и поставить под угрозу данные пользователей.

Удаленный доступ часто используется для мониторинга и администрирования оборудования, что делает его удобным инструментом для сотрудников. Однако, злоумышленники могут использовать уязвимости для проникновения в системы, что приводит к краже информации или нарушению функционирования устройств. Следовательно, необходимы меры, чтобы снизить риски проникновения и обеспечить защиту от потенциальных атак.

Проблема | Описание | Риски | Решения |

Использование слабых паролей | Пользователи часто выбирают простые или одинаковые пароли для удалённого доступа. | Угрозы взлома через подбор пароля (brute force) или использование украденных учётных данных. | Внедрение сложных паролей и двухфакторной аутентификации (2FA). Регулярная смена паролей. |

Отсутствие шифрования данных | Использование небезопасных соединений (например, Telnet) без шифрования данных. | Перехват данных (включая пароли и конфиденциальную информацию) через атаки типа "человек посередине". | Использование шифрованных протоколов (SSH, SSL/TLS, VPN) для защиты передаваемой информации. |

Неправильная настройка VPN | Ошибки в конфигурации VPN могут привести к уязвимостям, позволяющим злоумышленникам получить доступ. | Неавторизованный доступ к корпоративным сетям и ресурсам, утечка конфиденциальной информации. | Правильная настройка VPN, регулярное обновление программного обеспечения и аудит безопасности. |

Устаревшее программное обеспечение | Использование устаревших версий программ для удалённого доступа. | Уязвимости, которые могут быть использованы для взлома или выполнения удалённого кода. | Регулярное обновление ПО, прошивок и своевременное применение патчей безопасности. |

Социальная инженерия | Злоумышленники могут убедить пользователей предоставить доступ или пароли через обман. | Получение несанкционированного доступа к системе через манипуляции и фишинговые атаки. | Обучение сотрудников кибергигиене, повышение осведомлённости о методах социальной инженерии. |

Атаки через RDP (Удалённый рабочий стол) | Взлом через незащищённые соединения RDP, особенно если используется слабая аутентификация. | Угроза полного доступа к системе и захвата контроля над сетевыми ресурсами компании. | Отключение RDP, если не требуется, использование VPN для доступа, защита паролей и 2FA. |

Доступ к удалённым ресурсам может быть предоставлен с любых IP-адресов, включая небезопасные. | Повышенный риск атак из разных регионов, включая взлом с использованием бот-сетей и анонимных IP. | Ограничение доступа по IP (белые списки), использование гео-блокировок и фильтрации IP. | |

Доступ без мониторинга | Удалённый доступ предоставляется без ведения журналов или отслеживания действий пользователей. | Отсутствие возможности обнаружить или предотвратить злоупотребление доступом или взлом. | Внедрение систем журналирования (логирование) и мониторинг активности пользователей в режиме реального времени. |

Угрозы через публичные Wi-Fi сети | Удалённый доступ может быть скомпрометирован при использовании открытых или небезопасных сетей Wi-Fi. | Повышенный риск перехвата трафика и несанкционированного доступа через незащищённые соединения. | Использование VPN при доступе через публичные сети, отключение автоматических подключений к Wi-Fi. |

Мобильные устройства и BYOD (Bring Your Own Device) | Удалённый доступ с личных или незащищённых устройств сотрудников. | Угроза утечек данных и взломов через скомпрометированные устройства без адекватной защиты. | Внедрение политики безопасности BYOD, шифрование данных на устройствах, контроль доступа и MDM (Mobile Device Management). |

Эти меры помогут снизить риски при удаленном доступе и защитить сеть от взломов и утечек данных.

Риски обновления прошивок через сеть

Обновление прошивок через сеть – важная часть поддержки сетевых устройств, позволяющая исправлять ошибки, закрывать уязвимости и добавлять новые функции. Однако этот процесс сопряжен с рядом рисков, которые могут повлиять на работу всей инфраструктуры, если к нему не подойти внимательно.

Одним из главных рисков является возможность повреждения устройства в случае сбоя во время обновления. Если обновление прошивки прерывается, например, из-за потери питания или сетевого соединения, это может привести к тому, что устройство перестанет функционировать, и его восстановление будет возможно только через физическое вмешательство, что особенно проблематично для удалённых устройств.

Еще один серьезный риск связан с безопасностью передачи данных. Обновления прошивок, загружаемые через сеть, могут быть подвержены атакам, если не используются надёжные механизмы шифрования и проверки подлинности. В случае, если злоумышленник перехватит или подменит прошивку, он может внедрить вредоносный код, который предоставит ему доступ к управлению устройством или всей сетью.

Кроме того, существует риск несовместимости новой прошивки с текущей конфигурацией или программным обеспечением, что может привести к сбоям в работе сети или функциональности устройства. Некорректно обновлённое устройство может потерять возможность взаимодействовать с другими элементами сети, вызывая проблемы с подключением и нарушая стабильность.

Также существует вероятность того, что обновление может содержать ошибки или уязвимости, которые не были выявлены до выпуска прошивки. В этом случае, вместо решения проблем, новое обновление может создать новые риски для безопасности и стабильности системы.

Для минимизации этих рисков важно тщательно планировать процесс обновления прошивок: использовать резервные копии, тестировать обновления на отдельном устройстве перед массовым внедрением и обеспечивать шифрование данных на всех этапах обновления

Ненадежные протоколы связи и их уязвимости

Ненадежные протоколы связи – это сетевые протоколы, которые не обеспечивают должного уровня безопасности и могут стать точкой уязвимости для всей системы. Они часто используются по историческим причинам или в условиях ограниченных ресурсов, однако в современных сетях их использование подвергает системы серьёзным рискам.

Одним из наиболее известных ненадежных протоколов является Telnet. Этот протокол используется для удалённого управления устройствами, но все данные, включая пароли и команды, передаются в незашифрованном виде. Это позволяет злоумышленникам перехватить информацию через методы, такие как атака «человек посередине» (MITM), что делает Telnet крайне уязвимым.

Еще один ненадежный протокол – это FTP (File Transfer Protocol). Он широко применялся для передачи файлов между устройствами. Однако, как и Telnet, FTP передаёт данные и учётные записи в открытом виде, что делает его лёгкой целью для перехвата и подмены данных. Современные альтернативы, такие как SFTP или FTPS, предлагают шифрование, что значительно повышает безопасность.

HTTP– еще один широко используемый протокол, который работает без шифрования. Когда пользователи вводят данные (например, логины или номера кредитных карт) через HTTP, злоумышленники могут перехватить эту информацию. Для предотвращения таких рисков используется протокол HTTPS, который добавляет SSL/TLS шифрование, обеспечивая защиту передаваемых данных.

SNMP (Simple Network Management Protocol), особенно его ранние версии (v1 и v2c), также представляет угрозу безопасности. Этот протокол используется для управления сетевыми устройствами, но в ранних версиях пароли (community strings) передаются в открытом виде, что позволяет злоумышленникам легко получить доступ к настройкам сети. Более защищённая версия SNMPv3 исправляет эти недостатки, вводя шифрование и улучшенную аутентификацию.

SMTP (Simple Mail Transfer Protocol), используемый для отправки электронной почты, также изначально не поддерживал шифрование. Это позволяло злоумышленникам перехватывать электронные письма и их содержимое. Современные механизмы, такие как STARTTLS, обеспечивают шифрование трафика SMTP, однако его использование зависит от правильной настройки.

И, наконец, TFTP (Trivial File Transfer Protocol) — облегчённая версия FTP, которая использует минимальные ресурсы и не обеспечивает шифрование или аутентификацию. Этот протокол особенно уязвим для атак, так как позволяет перехватывать передаваемые файлы или подменять их.

Использование ненадежных протоколов создаёт риск утечек данных, атак с перехватом трафика и несанкционированного доступа к системам. Чтобы минимизировать эти угрозы, рекомендуется переходить на более современные протоколы с поддержкой шифрования и аутентификации, такие как SSH, SFTP, HTTPS и SNMPv3

Вопрос-ответ

Какие основные сетевые угрозы могут возникнуть при использовании офисного оборудования?

Основные сетевые угрозы для офисного оборудования включают атаки на сетевые устройства, такие как маршрутизаторы, принтеры и камеры видеонаблюдения. Эти устройства часто становятся целью хакеров, так как их прошивки и программное обеспечение могут содержать уязвимости. Другие распространенные угрозы — это вредоносное ПО, перехват данных (например, через незашифрованные соединения) и атаки типа «отказ в обслуживании» (DDoS), которые могут привести к отключению устройств или замедлению работы всей сети.

Как злоумышленники могут использовать уязвимости сетевого оборудования?

Злоумышленники могут использовать уязвимости сетевого оборудования для различных целей, включая удаленное управление устройствами, кражу данных, изменение настроек сети или перехват сетевого трафика. Уязвимые устройства могут стать частью ботнетов, которые хакеры используют для атак на другие цели. Примером может быть использование взломанных маршрутизаторов для распространения вредоносного ПО по всей сети.

Как обеспечить безопасность сетевого оборудования в офисе?

Для обеспечения безопасности сетевого оборудования в офисе важно регулярно обновлять прошивки и программное обеспечение, использовать сложные и уникальные пароли для каждого устройства, а также включать шифрование сетевого трафика. Следует отключать ненужные функции на устройствах и ограничивать доступ к ним с помощью списков контроля доступа (ACL). Использование сетевых экранов и систем обнаружения вторжений также помогает выявлять и предотвращать потенциальные атаки.

Почему беспроводные устройства более подвержены сетевым угрозам?

Беспроводные устройства более подвержены сетевым угрозам, поскольку они могут быть уязвимы для перехвата данных через незащищенные или плохо защищенные Wi-Fi-сети. Также такие устройства часто работают в домашних или офисных сетях с недостаточной защитой, где злоумышленники могут использовать уязвимости, такие как слабое шифрование или устаревшие протоколы безопасности. Чтобы снизить риски, необходимо использовать современные стандарты шифрования, такие как WPA3, и регулярно обновлять прошивки устройств.

Какие ошибки часто совершаются при настройке сетевого оборудования?

Одна из самых распространенных ошибок – это использование стандартных паролей по умолчанию, которые легко угадываются злоумышленниками. Кроме того, пользователи часто забывают обновлять прошивки устройств, что оставляет их уязвимыми перед новыми угрозами. Неправильная настройка брандмауэров и систем контроля доступа также может привести к тому, что устройства окажутся открытыми для атак. Использование устаревших протоколов безопасности или недостаточная сегментация сети также могут создать серьезные риски для безопасности.

Читайте также:

- Что делать, если сервис временно недоступен, и как быстро решить проблему

- Угрозы для сетевого оборудования и методы защиты

- Как выбрать сетевое оборудование для вашего бизнеса

- Настройка активного сетевого оборудования для оптимизации сети

- Правила эффективного обслуживания сетевого оборудования

- Основные уязвимости сетевого оборудования и методы их устранения

- Отключение сетевого оборудования: что это значит и как это исправить

- Резервирование сетевого оборудования для повышения надежности и отказоустойчивости

- Все о трафике Wi-Fi роутера