Как интегрировать видеонаблюдение с системой контроля доступа и СКУД

Содержание:

- Выбор точек установки камер для контроля зон прохода

- Синхронизация видеопотока с событиями системы контроля доступа

- Использование единой базы идентификации для камер и СКУД

- Интеграция видеонаблюдения и СКУД для комплексной безопасности бизнеса от ZSC

- Настройка сценариев автоматической реакции на инциденты

- Интеграция видеозаписей в отчёты по доступу

- Обеспечение кибербезопасности при объединении систем

При настройке связки оборудования важно учитывать характеристики каналов передачи данных, скорость обработки видеопотока и синхронизацию журналов. Оптимально, когда изображение прикрепляется к записи о проходе и хранится в общей базе, что исключает спорные ситуации и ускоряет внутренние проверки.

Практика показывает, что совместное использование камер и точек прохода особенно ценно на объектах с разветвленной инфраструктурой: офисные комплексы, склады, производственные площадки. Здесь благодаря единому интерфейсу оператор может быстро выявить попытки прохода по чужому пропуску, контролировать очереди и оперативно реагировать на нестандартные события.

Рекомендуется заранее определить правила хранения архива: минимальный срок, качество видеозаписей, уровень резервирования. Дополнительное внимание стоит уделить выбору программного обеспечения, поддерживающего автоматическую выгрузку отчетов, интеграцию с биометрическими модулями и возможность масштабирования при расширении объекта.

Выбор точек установки камер для контроля зон прохода

Камеру необходимо располагать так, чтобы в кадр попадало лицо человека в момент предъявления идентификатора. Для этого оптимальной считается высота 1,6–1,8 м от пола, с углом наклона не более 15°. Такое размещение исключает искажения изображения и позволяет фиксировать черты лица без пересветов.

При проектировании входных зон следует учитывать направление движения. Камеры размещают по ходу потока, а не сбоку, иначе возрастает вероятность частичного закрытия лица рукой, одеждой или сумкой. Если турникет двусторонний, требуется установка минимум двух устройств – по каждому направлению прохода.

Сильные перепады яркости часто возникают у входов с улицы. Чтобы не терять детализацию, рекомендуется размещать камеры под углом к источнику естественного света или устанавливать их чуть глубже в помещении, где освещённость стабильнее. Дополнительно помогает использование моделей с широким динамическим диапазоном.

Для распознавания группы людей при одновременном проходе стоит выбирать широкоугольные объективы, но при этом следить, чтобы расстояние до ближайшей точки зоны контроля не превышало 2–3 метров. В противном случае детали лиц теряются.

В местах с высоким трафиком желательно дублировать обзор: одна камера фиксирует общий план очереди, вторая – крупный план в момент предъявления карты или кода. Это повышает надёжность фиксации событий и снижает вероятность ошибок при идентификации.

Синхронизация видеопотока с событиями системы контроля доступа

Точная привязка кадров к отметкам времени из журнала проходов позволяет анализировать действия персонала без длительного поиска. При срабатывании считывателя, турникета или замка автоматически фиксируется временная метка, которая синхронизируется с кадрами камеры. Это обеспечивает возможность мгновенного перехода к нужному фрагменту.

Для корректной работы необходимо использовать единый сервер времени (NTP). Несовпадение часов даже на несколько секунд делает поиск по архиву затруднительным, особенно при высокой плотности событий.

Оптимальным считается хранение связки «событие–видеофрагмент» в базе данных. Вместо полного потока можно сохранять лишь 10–15 секундные отрезки до и после момента срабатывания. Это снижает нагрузку на хранилище и ускоряет просмотр.

Практика показывает, что использование метаданных значительно повышает удобство. Например, при попытке входа с недействительной картой оператор сразу получает ссылку на соответствующий фрагмент видео. При расследовании инцидента это экономит часы анализа.

Для критичных объектов рекомендуется использовать двухуровневую привязку: первичная синхронизация по времени и дополнительная – по уникальному идентификатору события. Такая схема исключает расхождения при сбоях в сети или задержках записи.

Использование единой базы идентификации для камер и СКУД

Единый реестр персональных идентификаторов позволяет объединять данные из камер и электронных проходных точек в одном хранилище. Это устраняет дублирование карточек, биометрических шаблонов и учетных записей.

- Оператор видит не только факт открытия турникета, но и подтверждение личности по изображению в тот же момент времени.

- При изменении статуса сотрудника (увольнение, перевод, ограничение прав) корректировка вносится один раз и синхронно распространяется на все узлы.

- Для подрядчиков и гостей можно назначать временные ключи, которые автоматически деактивируются после истечения срока действия.

При построении такой базы стоит учитывать:

- Использование единого идентификатора: чаще всего это персональный код, связанный с биометрией и пропуском одновременно.

- Хранение фотоизображений в зашифрованном виде с разграничением прав доступа к просмотру.

- Поддержку журналов изменений, где фиксируется, кто и когда редактировал учетные данные.

- Совместимость с существующими форматами карт (MIFARE, HID и др.), чтобы не пришлось заменять всё оборудование сразу.

На практике единая база упрощает аудит: при расследовании инцидента достаточно выбрать событие из журнала, и сразу отображаются сведения о входе, фотофиксация и история перемещений конкретного человека.

Интеграция видеонаблюдения и СКУД для комплексной безопасности бизнеса от ZSC

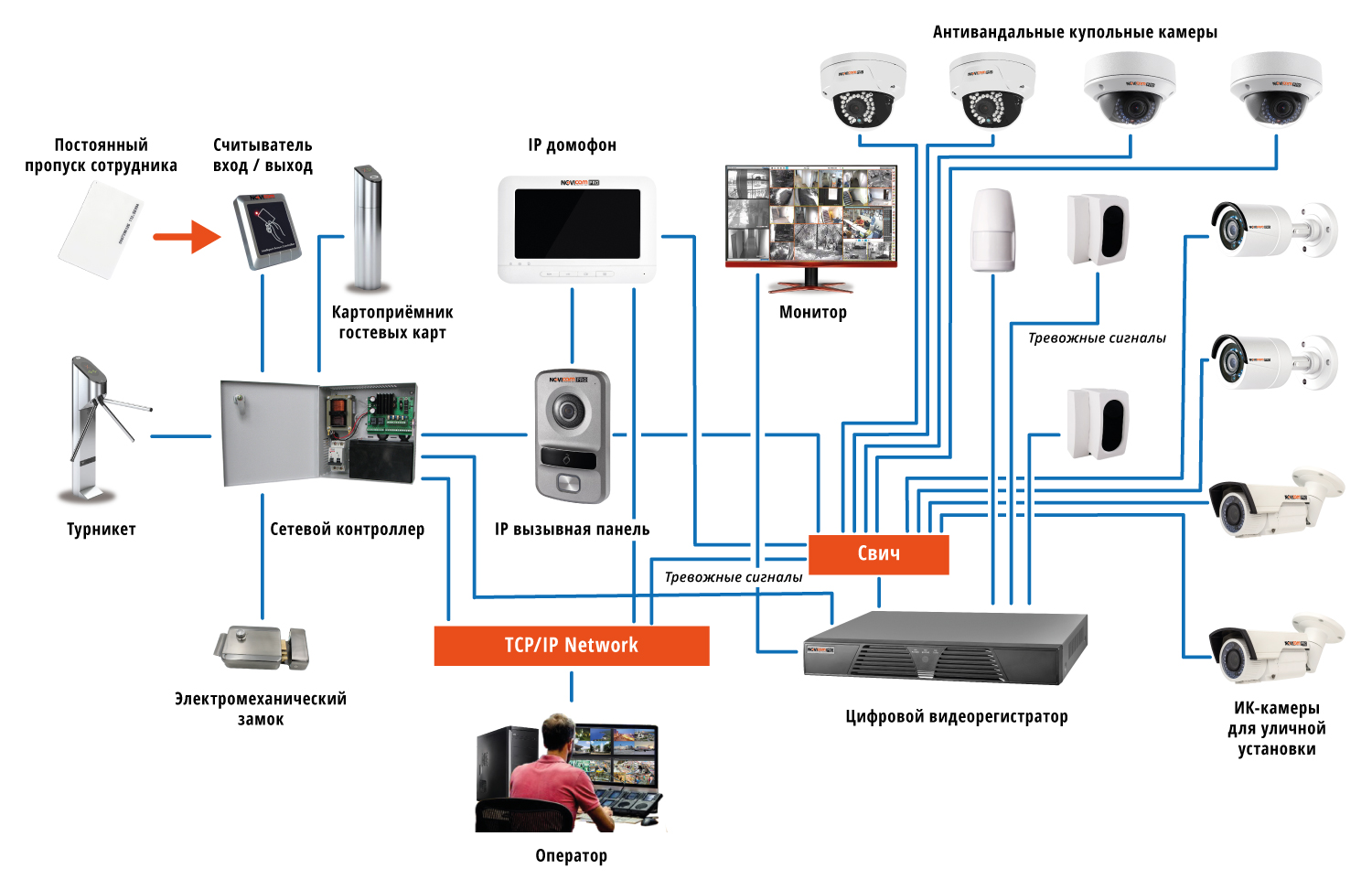

Сегодня одной лишь системы видеонаблюдения или контроля доступа недостаточно для обеспечения полной безопасности предприятия. Максимальную эффективность даёт их интеграция: когда видеонаблюдение работает в связке с системой контроля и управления доступом (СКУД), бизнес получает единую интеллектуальную инфраструктуру безопасности.

Компания ZSC реализует проекты по интеграции видеонаблюдения и СКУД «под ключ». Такой подход позволяет не только фиксировать факты входа и выхода сотрудников или посетителей, но и моментально сопоставлять их с видеозаписями. В результате повышается уровень контроля, исключаются возможности несанкционированного проникновения, а также упрощается расследование любых инцидентов.

Мы подбираем оборудование и программное обеспечение, которое максимально соответствует задачам конкретного объекта: от офисных зданий до промышленных комплексов. Система работает централизованно: руководитель получает удобный инструмент для мониторинга, анализа и управления безопасностью, а все данные надёжно сохраняются в архиве.

Наши специалисты выполняют полный цикл работ — от проектирования и монтажа до настройки и обслуживания. В итоге заказчик получает современный комплекс безопасности, который легко масштабируется и интегрируется с другими IT-решениями.

Обратитесь в ZSC – и мы создадим для вашего бизнеса систему видеонаблюдения, полностью интегрированную со СКУД, которая обеспечит надежную защиту сотрудников, имущества и процессов.

Настройка сценариев автоматической реакции на инциденты

Программирование действий при нештатных ситуациях позволяет исключить задержку между событием и ответными мерами. Логика реакции строится на связке датчиков, замков, камер и серверного ПО, где каждое событие может инициировать конкретное действие.

Примеры базовых сценариев:

Событие | |

Попытка пройти по чужой карте | Блокировка турникета, сохранение видеокадра, уведомление на мобильное приложение охраны |

Неправильный ввод PIN более 3 раз | Включение сирены в зоне, отправка сообщения ответственному администратору |

Открытая дверь вне рабочего времени | Запуск записи на ближайших камерах, передача оповещения в диспетчерский центр |

Обнаружение движения в закрытой зоне | Автоматическое включение прожекторов, активация записи с привязкой к журналу событий |

Для настройки сценариев рекомендуется использовать поэтапный подход: сначала определить приоритетные зоны (серверные, архивы, склады), затем описать перечень рисков для каждой зоны и только после этого связать их с конкретными действиями. Ошибкой считается создание универсальных реакций «на все случаи», так как это снижает точность и увеличивает количество ложных срабатываний.

Практика показывает, что оптимальное количество автоматических правил – от 5 до 15 для одного объекта. Большее число усложняет администрирование и повышает вероятность конфликтов между условиями. Для проверки корректности логики необходимо регулярно проводить тестирование с имитацией инцидентов и фиксировать результаты в журнале.

Интеграция видеозаписей в отчёты по доступу

Включение видеофрагментов в журналы проходов позволяет не ограничиваться сухими строками с датой, временем и идентификатором карты. Такой формат отчётности помогает связать каждое событие с визуальным подтверждением, что особенно полезно при анализе спорных ситуаций.

- При формировании отчёта фиксируется кадр с камеры в момент предъявления пропуска, что исключает использование чужой карты.

- К каждому событию может прикладываться короткий ролик (5–10 секунд), охватывающий время до и после операции.

- Вместо хранения всех видеоотрывков в полном объёме достаточно сохранять только те, что привязаны к конкретным точкам прохода, что снижает нагрузку на сервер.

Для удобства анализа рекомендуется:

- Формировать отчёты с возможностью фильтрации по сотруднику, дате, зоне, а также по наличию видеоприложения.

- Использовать автоматическое распознавание лиц и сравнивать результат с данными владельца карты прямо в отчёте.

- Организовать экспорт в форматы PDF или XLSX с активными ссылками на ролики, хранящиеся в архиве.

Практика показывает, что отчёты с видеофрагментами значительно ускоряют внутренние проверки, упрощают разбор конфликтов и повышают прозрачность работы предприятия.

Обеспечение кибербезопасности при объединении систем

При совместной работе охранных платформ возрастает риск несанкционированного вмешательства через уязвимые каналы передачи данных. Для минимизации угроз необходимо применять сегментацию сети и изолировать устройства наблюдения от корпоративного трафика, используя отдельные VLAN.

Шифрование потоков должно выполняться не только при передаче видеосигнала, но и при обмене командами между контроллерами дверей и сервером. Рекомендуется использовать TLS 1.3 и регулярное обновление сертификатов.

Аутентификация администраторов и операторов должна быть двухфакторной: сочетание пароля с аппаратным токеном или мобильным OTP снижает риск компрометации учетной записи.

Журналы событий обязаны храниться централизованно и защищаться от изменений. Это позволяет оперативно выявлять подозрительные действия, такие как множественные попытки входа или отключение камер.

Особое внимание стоит уделять обновлению прошивок: задержки в установке патчей часто становятся причиной эксплуатации известных уязвимостей. Автоматизация проверки версии ПО снижает вероятность человеческой ошибки.

Для защиты от атак через IoT-устройства применяется ограничение прав на уровне межсетевых экранов: камеры и считыватели должны иметь доступ только к тем сервисам, которые заданы явно.

Регулярное проведение пентестов и моделирование атак помогают выявить слабые места до того, как их обнаружат злоумышленники.

Читайте также:

- Как использовать видеонаблюдение для анализа клиентского поведения в магазине

- Безопасность видеосистем – как защитить видеонаблюдение от хакерских атак

- Как видеонаблюдение помогает при расследовании происшествий на предприятии

- Как правильно выбрать видеонаблюдение для небольшого офиса