Эффективная защита от DDoS атак с помощью Firewall

Содержание:

- Основные принципы работы Firewall против DDoS-атак

- Преимущества использования Firewall для защиты сетей

- Методы блокировки DDoS с помощью Firewall

- Комплексная система от DDoS-атак с компанией ZSC

- Настройка правил фильтрации для предотвращения атак

- Влияние DDoS-атак на производительность системы

- Современные решения для борьбы с DDoS угрозами

- Вопрос-ответ

Ключевая задача, стоящая перед IT-специалистами, состоит в разработке и внедрении надёжных механизмов, которые смогут распознавать и предотвращать подобные попытки воздействия. Использование специализированных инструментов позволяет оперативно реагировать на угрозы и минимизировать их последствия, обеспечивая бесперебойную работу критически важных систем.

Эффективные меры защиты включают в себя не только распознавание признаков аномальной активности, но и принятие превентивных действий, направленных на блокировку вредоносных запросов. Такой подход обеспечивает безопасность информационной инфраструктуры, сохраняя её устойчивость даже в условиях высокой нагрузки.

Основные принципы работы Firewall против DDoS-атак

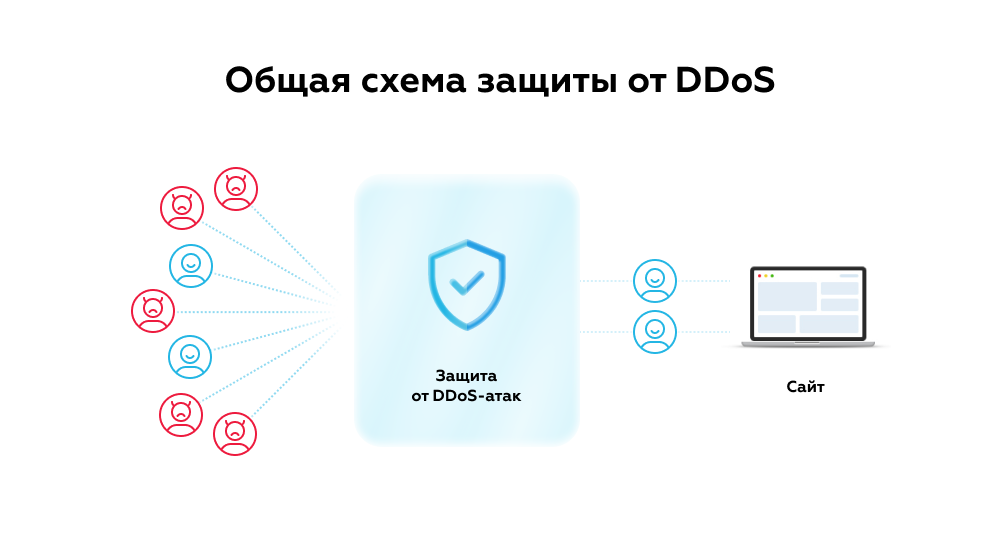

- Фильтрация пакетов: один из базовых методов защиты, который основывается на анализе и блокировке нежелательных пакетов данных на основе заранее заданных правил. Это помогает предотвратить доступ вредоносного трафика к целевым ресурсам.

- Контроль доступа: ограничение доступа к системам по IP-адресам, портам и протоколам. Такая избирательность позволяет исключить нелегитимные соединения.

- Ограничение частоты запросов: внедрение механизма, ограничивающего количество запросов от одного источника за определенный период времени. Это позволяет снизить нагрузку на серверы.

- Анализ поведения: мониторинг активности пользователей и их взаимодействия с системой для выявления аномалий. Подозрительные действия, такие как резкое увеличение числа запросов, могут быть заблокированы автоматически.

- Гибкость настроек: возможность адаптировать защиту в зависимости от текущих угроз. Это включает в себя настройку правил и политик в реальном времени, обеспечивая максимальную безопасность без ущерба для производительности.

Эти методы, в совокупности, обеспечивают надежную защиту сети, минимизируя риски и обеспечивая бесперебойную работу ресурсов в условиях растущих киберугроз.

Преимущества использования Firewall для защиты сетей

Основные преимущества использования данных решений:

Преимущество | Описание |

Блокировка вредоносного трафика | Технология способна фильтровать подозрительные пакеты данных, предотвращая проникновение вредоносного кода в сеть. |

Защита от несанкционированного доступа | Реализуется проверка всех входящих и исходящих подключений, что позволяет контролировать, кто и что может взаимодействовать с сетью. |

Сокращение риска атак | Уменьшает вероятность успешного проведения атак благодаря анализу и ограничению подозрительных действий. |

Централизованное управление | Позволяет администратору управлять политиками безопасности всей сети из одного места, что упрощает контроль и оперативное реагирование на угрозы. |

Логирование и отчетность | Сбор и анализ информации о сетевой активности позволяет выявлять аномалии и своевременно принимать меры. |

Методы блокировки DDoS с помощью Firewall

Эффективная защита от сетевых атак требует применения различных подходов, которые могут предотвратить перегрузку ресурсов и минимизировать негативные последствия для системы. Ниже перечислены основные методики, которые позволяют ограничить нежелательный трафик и обезопасить инфраструктуру от угроз.

- Фильтрация пакетов. Анализ сетевого трафика и его отбраковка по заданным критериям позволяет не допустить вредоносные запросы до конечных сервисов.

- Ограничение скорости. Регулировка скорости поступающего трафика помогает предотвратить перегрузку, ограничивая количество соединений и объем данных, принимаемых системой за определенное время.

- Черные и белые списки. Управление доступом к ресурсам путем создания списков доверенных и заблокированных IP-адресов способствует снижению нагрузки от подозрительных источников.

- Анализ поведения. Мониторинг активности пользователей и автоматическая блокировка подозрительных действий позволяет оперативно реагировать на аномалии в трафике.

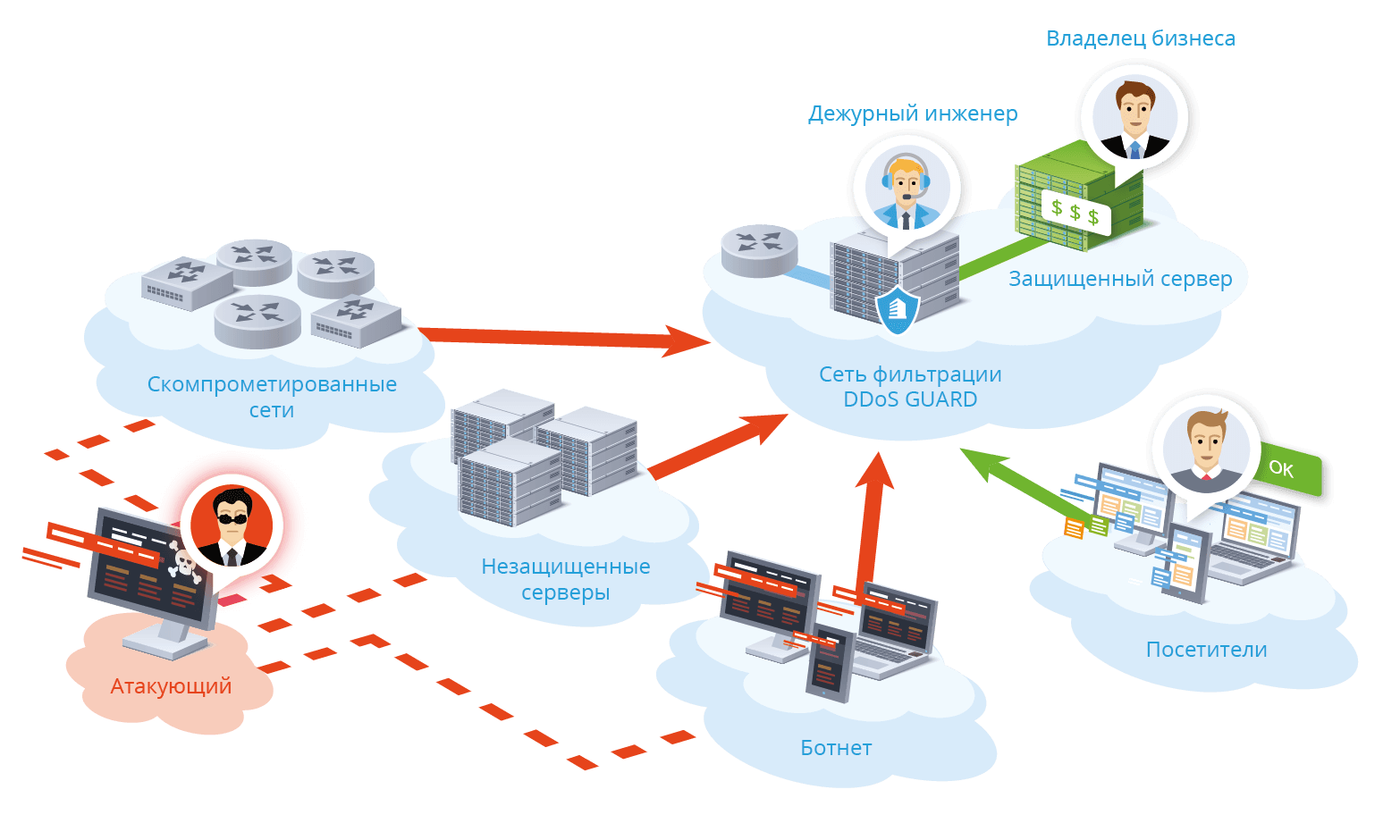

- Интеграция с внешними системами защиты. Взаимодействие с облачными сервисами и специализированными решениями помогает повысить устойчивость к масштабным атакам, перенаправляя вредоносный трафик на внешние фильтры.

Комплексная система от DDoS-атак с компанией ZSC

Современные компании все чаще сталкиваются с такими серьезными угрозами, как DDoS-атаки, мошенничество, взломы и блокировка корпоративной информации. Эти проблемы приводят к огромным финансовым потерям, которые могут исчисляться миллионами рублей. Компания ZSC предлагает своим клиентам комплексную систему IT-безопасности, которая обеспечивает надёжную защиту от всех возможных угроз.

Наш подход к безопасности основывается на следующих принципах:

- Предотвращение несанкционированного доступа: мы блокируем любые попытки проникновения из внешней сети в корпоративную, защищая её от неавторизованных пользователей и данных.

В состав нашего IT-комплекса входят:

- Запрет на подключение из внешней сети без защищённых VPN-каналов.

- Полный аудит существующих правил доступа для выявления и устранения уязвимостей.

- Тонкая настройка Firewall для эффективного управления и защиты сетевого трафика.

- Интеллектуальная балансировка интернет-каналов для обеспечения стабильной работы сети.

- Автоматизация обновления сетевого оборудования и чёткое разграничение прав доступа.

Если вам нужна надёжная защита от внешних IT-угроз, обращайтесь в ZSC. Мы предложим лучшее решение для полной безопасности вашего бизнеса.

Все подробности безопасности, которую можете получить, читайте статью «Безопасный доступ в сеть».

Настройка правил фильтрации для предотвращения атак

Защита информационных систем требует тщательной настройки фильтров, которые ограничивают нежелательный трафик и предотвращают вредоносные действия. Основная задача таких мер – минимизировать вероятность несанкционированного доступа к ресурсам, снижая риски, связанные с избыточной нагрузкой на сеть.

Для эффективного контроля за входящим и исходящим потоком данных необходимо придерживаться следующих рекомендаций:

- Определите перечень доверенных источников, разрешая доступ только с определённых IP-адресов.

- Ограничьте количество запросов от одного пользователя за определённый промежуток времени.

- Настройте фильтры для блокировки подозрительных пакетов данных, таких как нестандартные или необычно большие запросы.

- Используйте временные ограничения, чтобы запретить доступ в определённые периоды, когда атаки более вероятны.

- Анализируйте логи активности, чтобы своевременно обнаруживать и реагировать на попытки злоупотребления ресурсами.

Эти меры помогут снизить риски и поддерживать работоспособность системы даже при повышенных нагрузках.

Влияние DDoS-атак на производительность системы

Внешние угрозы способны нанести значительный ущерб работоспособности серверов и сетевых инфраструктур. Массовые запросы, направленные на перегрузку ресурсов, могут привести к их полному или частичному отказу. Снижение быстродействия и сбои в доступе к сервисам негативно сказываются на пользователях, что в конечном итоге отражается на репутации компании и ее финансовых показателях.

Перегрузка каналов связичасто становится первой и самой заметной проблемой. Большие объемы трафика переполняют пропускную способность сети, что приводит к замедлению работы систем и их возможному отключению.

Избыточное использование вычислительных ресурсов – еще один аспект проблемы. Запросы, поступающие в огромных количествах, могут полностью занять процессорное время и память, что не позволяет системе выполнять свои основные функции.

Нестабильность приложений и частые сбои в работе сервисов– типичные последствия перегрузки. В результате пользователи сталкиваются с невозможностью получить доступ к нужным данным или выполнить необходимые операции.

Системы, подвергшиеся подобным атакам, нуждаются в восстановлении, что требует дополнительных затрат времени и ресурсов, а также увеличивает риски повторных сбоев в будущем.

Современные решения для борьбы с DDoS угрозами

В условиях возросших киберугроз современные компании вынуждены использовать новейшие технологии для защиты своих цифровых активов. Специальные инструменты и сервисы помогают своевременно обнаруживать и нейтрализовывать атаки, минимизируя риски простоя и финансовых потерь.

Машинное обучение стало одним из ключевых элементов в обнаружении подозрительных действий. Системы на базе искусственного интеллекта способны анализировать огромное количество данных, выявляя аномалии, которые могут указывать на начало вредоносной активности.

Также важную роль играют глобальные сети распределения трафика, которые могут значительно снизить нагрузку на инфраструктуру. Перенаправление подозрительных запросов на специализированные узлы позволяет локализовать атаку и уменьшить её воздействие.

Не менее эффективными являются системы раннего предупреждения, которые обеспечивают оповещение о возможных угрозах. Такие решения позволяют администраторам заблаговременно подготовиться и принять необходимые меры для защиты своих ресурсов.

Вопрос-ответ

Чем отличается обычный фаервол от фаервола, защищающего от DDoS-атак?

Обычный фаервол служит для фильтрации входящего и исходящего трафика на основе заранее установленных правил, таких как IP-адреса, порты и протоколы. Он защищает от множества угроз, включая несанкционированный доступ. Фаервол, защищающий от DDoS, имеет более сложные функции: он анализирует поведение трафика, определяет аномалии, характерные для DDoS-атак, и использует методы, такие как ограничение скорости, чтобы минимизировать ущерб от перегрузки.

Какие типы DDoS-атак может предотвратить фаервол?

Фаерволы, защищающие от DDoS-атак, могут противостоять различным типам атак. Атаки уровня сети (Network Layer Attacks): такие как SYN Flood, UDP Flood и ICMP Flood, которые нацелены на перегрузку полосы пропускания сети. Атаки на прикладном уровне (Application Layer Attacks). Например, HTTP Flood, где злоумышленники отправляют множество запросов к веб-серверу, перегружая его. Атаки с использованием протоколов (Protocol-based Attacks): такие как атака на таблицу состояний фаервола, где злоумышленники пытаются исчерпать ресурсы, удерживая активные соединения. Фаерволы используют разнообразные техники для предотвращения этих атак, включая аномальную фильтрацию трафика и распределение нагрузки.

Может ли DDoS-атака преодолеть защиту фаервола?

К сожалению, ни один фаервол не может обеспечить 100% защиту от всех видов DDoS-атак, особенно если атака очень масштабная и длительная. Однако современные фаерволы значительно снижают риск успешного проведения таких атак, замедляя их влияние, блокируя вредоносный трафик и защищая критически важные ресурсы. В идеале, фаерволы должны использоваться в сочетании с другими мерами безопасности, такими как системы обнаружения и предотвращения вторжений (IDS/IPS) и распределенными сетями доставки контента (CDN).

Читайте также:

- Защита WiFi-сети от DDoS-атак

- Защита от DDoS-атак на Ubuntu с помощью эффективных методов

- Эффективная защита от DDoS-атак с помощью прокси

- Эффективные средства защиты от DDoS атак

- Эффективные методы защиты от DOS и DDoS атак

- Как защитить Windows от DDoS атак

- Эффективные методы защиты от DDoS атак на IP-адреса

- Как защититься от DDoS-атаки по IP-адресу

- Как защитить сервер от DDoS атак