Защита от DDoS-атак на Ubuntu с помощью эффективных методов

Содержание:

- Эффективные способы защиты Ubuntu от DDoS-атак

- Комплексная система IT-безопасности от ZSC

- Настройка брандмауэра для предотвращения DDoS

- Ограничение сетевого трафика в системе

- Мониторинг и анализ подозрительной активности в системе

- Использование облачных сервисов для защиты от атак

- Инструменты для обнаружения и устранения угроз

- Вопрос-ответ

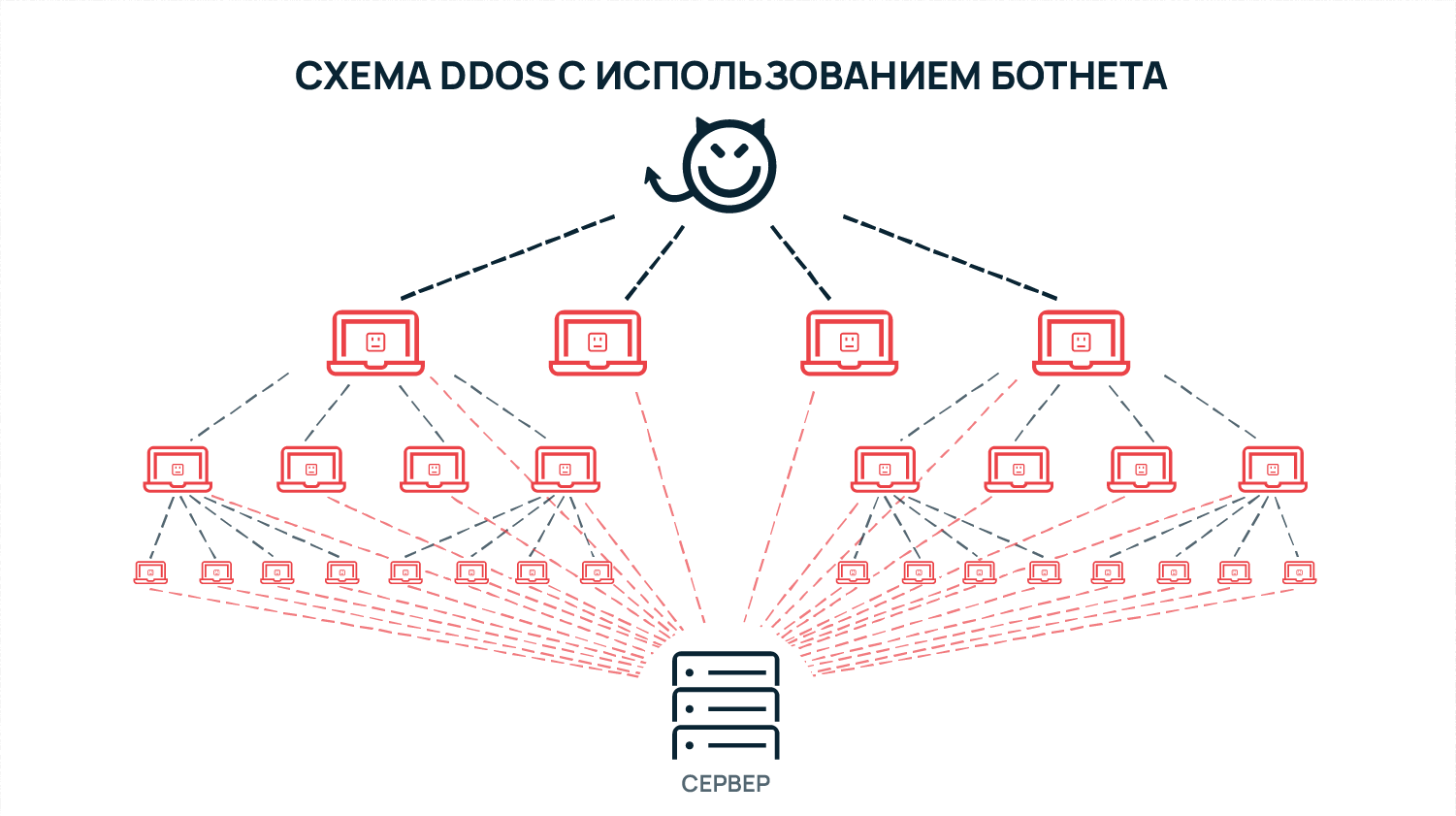

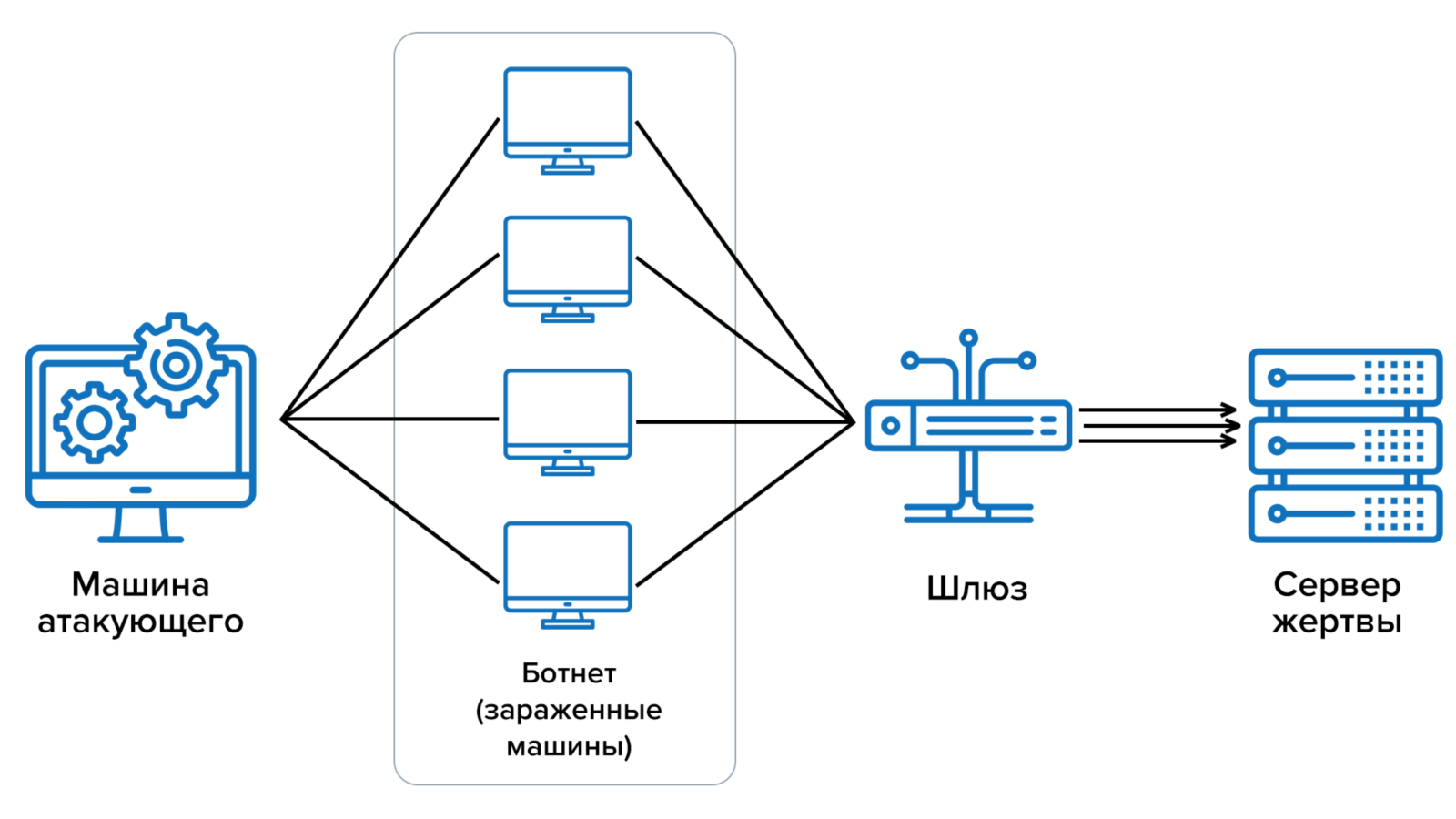

Современные серверные инфраструктуры часто становятся мишенями злоумышленников, стремящихся нарушить работу сервисов и ресурсов. Одна из наиболее распространенных угроз – это атаки, нацеленные на перегрузку и парализацию систем. Эти агрессивные методы могут привести к серьёзным последствиям, включая сбои в работе и утрату доступа к важным данным.

Современные серверные инфраструктуры часто становятся мишенями злоумышленников, стремящихся нарушить работу сервисов и ресурсов. Одна из наиболее распространенных угроз – это атаки, нацеленные на перегрузку и парализацию систем. Эти агрессивные методы могут привести к серьёзным последствиям, включая сбои в работе и утрату доступа к важным данным.

На серверах с операционной системой Linux, администраторы могут применять различные способы для защиты от таких угроз. Грамотно настроенная система способна эффективно противостоять перегрузкам, обеспечивая стабильность и безопасность работы. В этом разделе рассмотрим методы и инструменты, которые помогут минимизировать риски и обеспечить надежную работу серверов.

Эффективные способы защиты Ubuntu от DDoS-атак

Первым шагом на пути к защите является применение фильтрации трафика. Это позволяет отсеивать подозрительные пакеты данных и уменьшить нагрузку на сеть. Следующий метод связан с ограничением числа одновременных подключений, что позволяет избежать переполнения системы запросами. Также важно регулярно обновлять все компоненты системы, чтобы закрывать уязвимости, которые могут быть использованы для нанесения ущерба.

Не менее эффективным способом является использование специализированного программного обеспечения, которое отслеживает аномалии в сети и оперативно реагирует на подозрительные действия. Настройка сетевого экрана и внедрение политики отказа в обслуживании по IP-адресам с подозрительной активностью также помогут уменьшить вероятность перегрузки сервера.

Комплексная система IT-безопасности от ZSC

Сегодня бизнес сталкивается с серьёзными вызовами: DDoS-атаки, мошеннические действия, взломы и блокировка корпоративных данных становятся причиной многомиллионных убытков. В ответ на эти угрозы мы предлагаем нашим клиентам передовую систему IT-безопасности, построенную на основе современных решений и инновационных технологий.

Основная задача нашей системы — надёжная защита вашей корпоративной сети от несанкционированного доступа из внешних источников. Мы блокируем любые попытки проникновения неавторизованных пользователей и данных, которые не должны попасть внутрь вашей инфраструктуры.

Наш комплекс IT-решений включает:

- Запрет на подключение к корпоративной сети без использования защищённых VPN-каналов.

- Полный аудит всех существующих правил доступа, чтобы устранить любые потенциальные уязвимости.

- «Тонкую» настройку Firewall для эффективного фильтрации и управления трафиком.

- Интеллектуальную балансировку интернет-каналов для повышения стабильности и скорости работы сети.

- Автоматическое обновление сетевого оборудования и строгую сегментацию прав доступа.

Если ваш бизнес нуждается в надежной защите от внешних IT-угроз, обращайтесь в ZSC, и мы предложим решение, которое обеспечит максимальную безопасность вашей компании.

Все подробности безопасности, которую можете получить, читайте статью «Безопасный доступ в сеть».

Настройка брандмауэра для предотвращения DDoS

Для начала необходимо определить набор правил, которые будут контролировать входящие и исходящие соединения. Эти правила должны быть направлены на ограничение доступа к определённым портам, разрешение только доверенного трафика и блокирование подозрительных IP-адресов.

- Шаг 1: определите, какие порты действительно необходимы для работы вашего сервера, и закройте все остальные. Это минимизирует возможные точки входа для атакующих.

- Шаг 2: настройте лимиты подключения на один IP-адрес. Это поможет предотвратить перегрузку сервера из-за множества одновременных запросов.

- Шаг 3: включите мониторинг трафика в реальном времени для своевременного обнаружения подозрительной активности. При необходимости изменяйте правила брандмауэра на основе анализа поступающих данных.

- Шаг 4: используйте фильтрацию по географическому положению. Если ваш сервер не требует подключения из определённых регионов, заблокируйте доступ для соответствующих IP-адресов.

Эти шаги помогут вам создать надежную защиту, которая минимизирует риски и обеспечит стабильную работу сервера даже при попытках перегрузки.

Ограничение сетевого трафика в системе

Для обеспечения стабильной работы сети и защиты от нежелательных нагрузок необходимо ограничивать объемы данных, поступающих и исходящих из вашей системы. Это позволяет управлять пропускной способностью, снижать риск перегрузок и улучшать общую производительность.

Одним из эффективных способов регулирования трафика является настройка квот и правил для сетевых интерфейсов. Рассмотрим основные методы, которые позволяют внедрить подобные ограничения.

- Использование утилиты tc: эта команда позволяет задать правила для управления трафиком, включая ограничения скорости, приоритизацию пакетов и создание очередей.

- Настройка фильтров iptables: с помощью iptables можно блокировать или перенаправлять трафик, а также задавать лимиты на количество подключений или объем данных.

- Установка лимитов на уровне приложения: для отдельных сервисов и приложений можно задать ограничения по количеству запросов или объему данных, что позволяет детально контролировать использование ресурсов.

Эти методы позволяют гибко управлять сетевой активностью, предотвращая возможные угрозы и улучшая стабильность работы системы в условиях высокой нагрузки.

Мониторинг и анализ подозрительной активности в системе

Поддержание безопасности серверной среды требует постоянного наблюдения за происходящими в системе процессами и их своевременного анализа. Это позволяет вовремя выявлять подозрительные действия, которые могут свидетельствовать о нежелательных вмешательствах. Регулярный мониторинг позволяет оперативно реагировать на потенциальные угрозы и минимизировать риски.

Для эффективного анализа системных событий важно собирать и обрабатывать данные, отражающие активность процессов, сетевых соединений и изменения в файловой системе. Ниже приведена таблица, описывающая основные аспекты, на которые следует обращать внимание при мониторинге.

Аспект мониторинга | Описание |

Процессы | Отслеживание всех активных процессов, их потребление ресурсов и соответствие установленным правилам. |

Сетевые соединения | Анализ входящих и исходящих соединений, их частота и необычные паттерны трафика. |

Изменения в файловой системе | Контроль за модификациями системных файлов и ключевых директорий, включая появление новых файлов и изменение прав доступа. |

Логи событий | Регулярный анализ логов для выявления попыток несанкционированного доступа или других аномалий. |

Эффективный мониторинг требует использования специализированных инструментов, которые могут автоматизировать сбор и анализ данных, предоставляя администратору своевременные оповещения и отчеты.

Использование облачных сервисов для защиты от атак

Современные угрозы в сети становятся всё более сложными и опасными, и традиционные методы обеспечения безопасности уже не всегда справляются. В таких условиях всё больше организаций переходят на использование облачных сервисов, которые предлагают широкий спектр инструментов для предотвращения и нейтрализации вредоносных воздействий.

Облачные решения обладают рядом преимуществ:

- Масштабируемость. Облачные платформы легко адаптируются под текущие нужды компании, что позволяет оперативно увеличивать или уменьшать ресурсы в зависимости от уровня угроз.

- Высокая производительность. Благодаря использованию мощных дата-центров и глобальных сетей, облачные сервисы способны эффективно справляться даже с самыми интенсивными угрозами.

- Гибкость. Облачные провайдеры предлагают разнообразные инструменты для мониторинга и анализа трафика, что позволяет своевременно обнаруживать подозрительные активности и принимать меры по защите.

Использование облачных сервисов также снижает затраты на собственные инфраструктурные решения, так как весь функционал защиты обеспечивается провайдером. Это позволяет компаниям сконцентрироваться на своих ключевых задачах, не отвлекая ресурсы на поддержание безопасности сети.

Таким образом, облачные сервисы становятся неотъемлемой частью современной стратегии кибербезопасности, обеспечивая высокий уровень защиты и оперативное реагирование на возникающие угрозы.

Инструменты для обнаружения и устранения угроз

Эффективная защита требует наличия средств, способных выявлять аномальные активности и предотвращать негативные последствия. Такие инструменты позволяют своевременно реагировать на угрозы, обеспечивая безопасность и стабильность систем.

- Системы мониторинга трафика: отслеживают входящие и исходящие данные, выявляя подозрительные потоки. Они помогают в выявлении атак на ранних стадиях.

- Анализаторы логов: эти инструменты сканируют журналы событий и операций, чтобы выявить необычные действия. Они полезны для ретроспективного анализа и обнаружения незамеченных угроз.

- Защитные межсетевые экраны: фильтруют сетевой трафик, блокируя потенциально опасные соединения. Настройка правил позволяет адаптировать защиту под специфические требования.

- Интегрированные системы обнаружения вторжений: эти системы комбинируют анализ трафика и данных журналов, автоматически реагируя на выявленные угрозы. Подходят для комплексной защиты инфраструктуры.

Выбор и настройка таких инструментов играют ключевую роль в обеспечении безопасности и стабильной работы систем.

Вопрос-ответ

Как защитить сервер Ubuntu от DDoS-атак?

Для защиты сервера Ubuntu от DDoS-атак, рекомендуется использовать комбинацию нескольких методов. Во-первых, настройте брандмауэр (например, UFW) для ограничения доступа к важным портам. Во-вторых, используйте инструменты для обнаружения аномального трафика, такие как Fail2Ban или IPTables с модулями для защиты от DDoS. Третье, рассмотрите возможность использования облачных сервисов по защите от DDoS, например Cloudflare, которые могут фильтровать трафик до его достижения вашего сервера. Наконец, важно регулярно обновлять все пакеты и системы для минимизации уязвимостей.

Какие инструменты для защиты от DDoS наиболее эффективны на Ubuntu?

Существует несколько эффективных инструментов для защиты от DDoS на Ubuntu. Fail2Ban помогает автоматически блокировать IP-адреса, которые ведут себя подозрительно. IPTables позволяет настраивать более сложные правила фильтрации трафика. Также можно использовать сетевой модуль Limit, который ограничивает количество подключений в секунду от одного IP-адреса. В качестве дополнительной меры можно настроить использование сервиса Cloudflare для фильтрации трафика до того, как он достигнет вашего сервера.

Могу ли я настроить автоматическое обнаружение и блокировку DDoS-атак на Ubuntu?

Да, на Ubuntu можно настроить автоматическое обнаружение и блокировку DDoS-атак с помощью инструментов, таких как Fail2Ban и IPTables. Fail2Ban анализирует журналы доступа к серверу и может автоматически блокировать IP-адреса, которые проявляют подозрительную активность, например, пытаются произвести большое количество запросов за короткий период. IPTables, в свою очередь, позволяет настраивать сложные правила, ограничивающие количество подключений от одного IP-адреса, а также позволяет блокировать известные вредоносные IP-адреса.

Может ли VPN помочь в защите от DDoS на Ubuntu?

VPN может быть полезен как часть стратегии защиты от DDoS на Ubuntu, но он не является панацеей. Использование VPN может скрыть реальный IP-адрес сервера, что затруднит злоумышленникам возможность нацелить атаку на конкретный сервер. Однако VPN сам по себе не защищает от большого объема трафика, который может привести к перегрузке сервера. Для комплексной защиты необходимо использовать VPN в сочетании с другими методами защиты, такими как брандмауэр, настройки IPTables, и специализированные DDoS-защитные решения.

Читайте также:

- Защита WiFi-сети от DDoS-атак

- Эффективная защита от DDoS-атак с помощью прокси

- Эффективные средства защиты от DDoS атак

- Эффективные методы защиты от DOS и DDoS атак

- Как защитить Windows от DDoS атак

- Эффективные методы защиты от DDoS атак на IP-адреса

- Как защититься от DDoS-атаки по IP-адресу

- Эффективная защита от DDoS атак с помощью Firewall

- Как защитить сервер от DDoS атак