Эффективная защита от DDoS-атак с помощью прокси

Содержание:

- Что такое DDoS Proxy?

- Основные виды и методы DDoS-атак

- Роль прокси-серверов в DDoS-атаках

- Принципы работы и преимущества защиты от распределенных атак

- Меры защиты от DDoS-атак

- Полная система IT-безопасности от ZSC

- Как правильно использовать прокси для безопасности?

- Вопрос-ответ

Понимание работы и применения этих инструментов становится необходимым для каждого специалиста в сфере информационной безопасности. Мы подробно рассмотрим принципы работы и виды инструментов, используемых для сохранения работоспособности систем под значительной нагрузкой. Такой подход позволит более эффективно защищать инфраструктуру от ненужных и потенциально вредных сетевых вызовов.

Следуя современным стандартам безопасности, использование различных методов контроля трафика и фильтрации становится неотъемлемой частью управления сетями. Рассмотрение данного механизма на практике покажет, как он может помочь избежать потерь и обеспечить стабильную работу инфраструктуры в любой ситуации.

Что такое DDoS Proxy?

Роль посредника заключается в защите от распределенных атак, которые могут парализовать работу целевых систем. Благодаря возможностям этих посредников злоумышленники сталкиваются с преградой, которая значительно усложняет их усилия по нарушению нормальной работы ресурсов. Система таким образом становится более устойчивой к внешним воздействиям.

Основная цель подобной архитектуры – обеспечение безопасности и доступности критических сервисов. С использованием таких технологий компании и организации могут снизить риски, связанные с отказами в обслуживании, и обеспечить непрерывную работу своих ресурсов даже в условиях усиленных атак.

Основные виды и методы DDoS-атак

Действия злоумышленников, направленные на выведение из строя информационных систем, могут сильно варьироваться по своим способам и последствиям. Такие атаки, нацеленные на перегрузку ресурсов, разрабатываются с использованием различных техник, каждая из которых имеет свои особенности и способы реализации. Понимание их механизма позволяет лучше защищать сети и службы от возможных угроз.

Одним из распространенных методов является атака на уровне сетевого протокола, которая задействует огромные объемы трафика, направленного на конкретную цель. Этот вид нападений истощает доступную пропускную способность сети, вызывая сбои в работе серверов. Другие типы атак фокусируются на истощении вычислительных мощностей сервера, заставляя его обрабатывать большое количество фиктивных запросов, что приводит к значительному замедлению или полному отказу в обслуживании.

Кроме того, применяются техники, нацеленные на приложения, которые эксплуатируют уязвимости в программном обеспечении, вызывая аномальное поведение и потенциальную недоступность сервиса для легитимных пользователей. Различные подходы требуют тщательного анализа и ответных мер, чтобы предотвратить последствия и обеспечить бесперебойную работу системы.

Роль прокси-серверов в DDoS-атаках

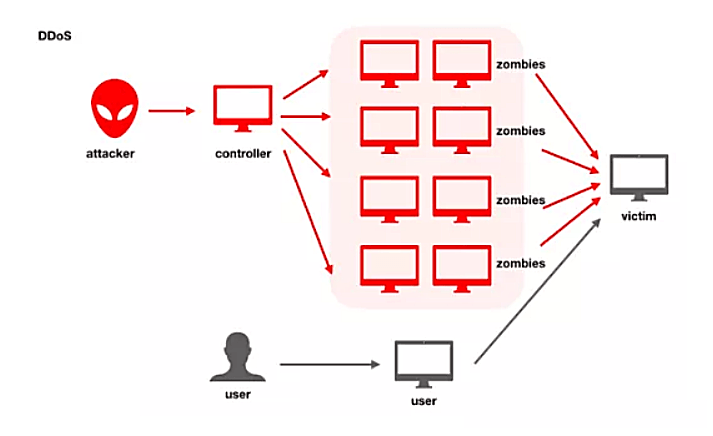

Многие кибератаки, в том числе и те, которые направлены на отказ в обслуживании, часто задействуют сторонние узлы для усиления своего воздействия. Этот подход подразумевает использование промежуточных серверов для перенаправления и увеличения трафика, что позволяет злоумышленникам скрыть истинное происхождение атаки и более эффективно перегрузить целевые системы.

Промежуточные узлы играют ключевую роль в эскалации атаки за счет перенаправления запросов. Они служат своеобразным фильтром, искажающим реальный источник атаки. При этом злоумышленники могут генерировать огромные объемы трафика, используя такие сервера как «щит» для своей активности. Это позволяет им оставаться анонимными и затрудняет отслеживание.

Кроме того, эти серверы помогают злоумышленникам обойти географические и сетевые ограничения, тем самым усложняя задачу защиты от подобных угроз. Поэтому понимание принципов их работы и методов противодействия является важной частью современной кибербезопасности.

Принципы работы и преимущества защиты от распределенных атак

В современном мире, где на киберпространство возлагается все больше нагрузок, важность механизмов, защищающих от распределенных сетевых атак, становится очевидной. Устройства и программные решения, направленные на это, позволяют предотвратить и смягчить последствия подобных угроз. Защитные технологии играют ключевую роль в сохранении доступности и стабильности интернет-ресурсов.

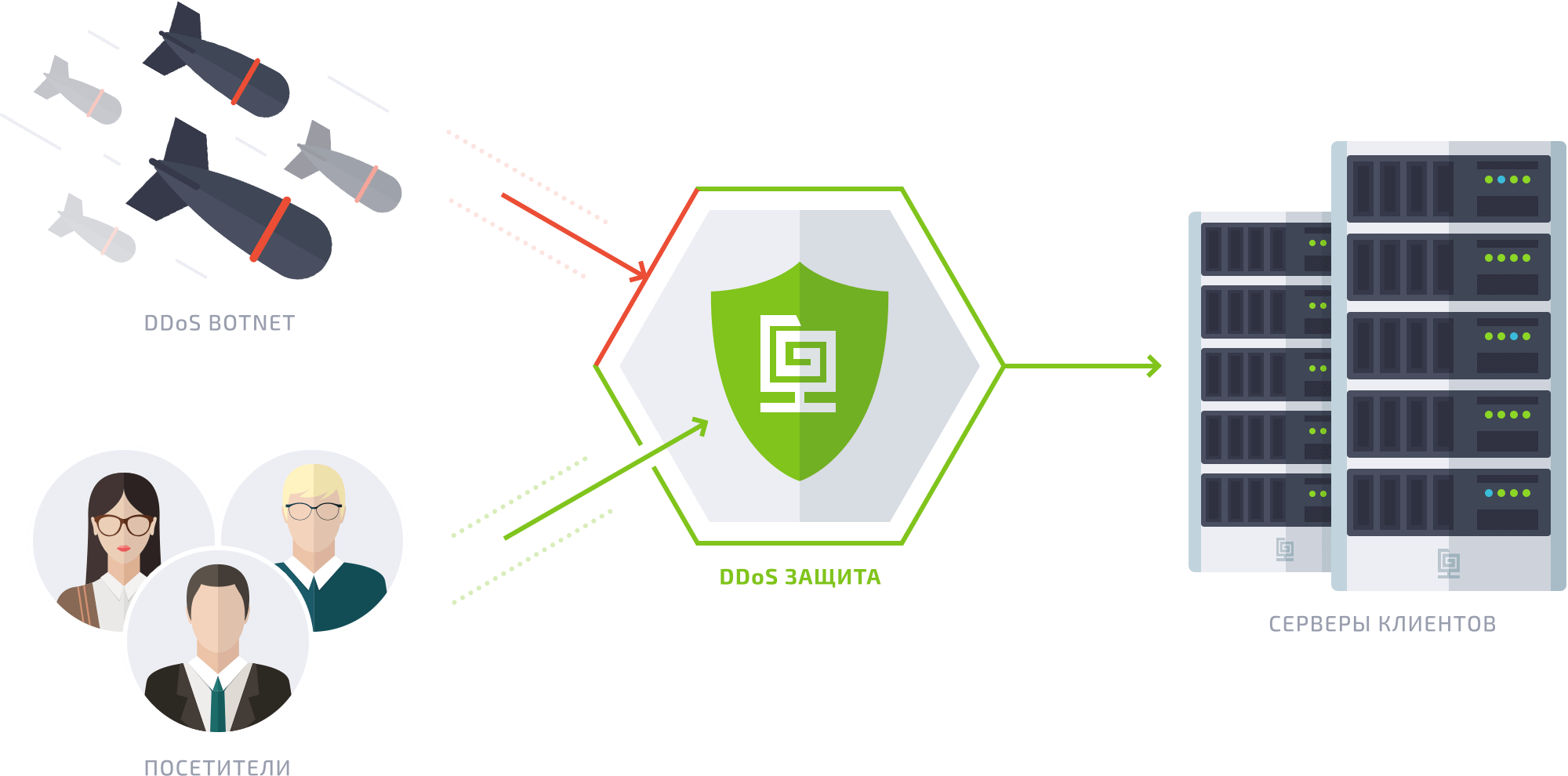

Принципы работы защитных решений основываются на способности перенаправлять и фильтровать нежелательный трафик, предоставляя доступ лишь к легитимным запросам. Это достигается путем применения сложных алгоритмов, которые идентифицируют подозрительную активность и направляют ее на специализированные серверы для анализа. Таким образом, основная сеть остается незатронутой и может продолжать функционировать в нормальном режиме.

Одним из преимуществ использования таких механизмов является возможность обеспечить бесперебойную работу веб-ресурсов даже в случае серьезных кибератак. Это позволяет компаниям сохранять репутацию, избежать финансовых потерь и минимизировать риск простоев. Кроме того, распределенные системы защиты от атак могут масштабироваться в зависимости от потребностей, предоставляя гибкость и эффективность в различных ситуациях.

Меры защиты от DDoS-атак

Распределение нагрузки – один из базовых подходов, позволяющий избежать перегрузки серверов. За счет распределения трафика между несколькими серверами можно повысить устойчивость системы к внезапным увеличениям трафика. Использование облачных ресурсов также играет важную роль, так как позволяет быстро увеличить мощность системы в случае необходимости.

Фильтрация пакетов помогает отсечь нежелательные запросы на ранних этапах. Это позволяет снизить количество вредоносного трафика, достигающего конечной точки. Система раннего предупреждения и мониторинг сети позволяют вовремя обнаружить подозрительную активность и принять соответствующие меры.

Еще один способ – ограничение скорости запросов, приходящих из одного источника. Это поможет уменьшить нагрузку на сервер и предотвратить злоупотребления. Тщательная настройка правил доступа обеспечивает фильтрацию трафика по IP-адресам, геолокации или другим параметрам.

Полная система IT-безопасности от ZSC

Сегодня бизнес сталкивается с постоянными угрозами в виде DDoS-атак, мошенничества, взломов и блокировки корпоративных данных. Эти цифровые атаки могут стоить компаниям миллионы рублей. Мы в ZSC предлагаем решение – комплексную систему IT-безопасности, которая защищает ваши активы и данные на высшем уровне.

Наша концепция безопасности основана на одном ключевом принципе: предотвращение несанкционированного доступа из внешней сети в корпоративную. Мы блокируем любые попытки проникновения неавторизованных пользователей или данных, создавая неприступный барьер для злоумышленников.

В состав нашей системы входят:

- Ограничение доступа только через защищённые VPN-каналы, исключая любые незащищённые подключения.

- Глубокий аудит всех существующих правил доступа для выявления и устранения слабых мест.

- Продвинутая настройка Firewall для надёжной фильтрации трафика.

- Интеллектуальная балансировка интернет-каналов для поддержания стабильности сети.

- Автоматизация обновлений сетевого оборудования и строгая сегментация прав доступа.

Если вы хотите обеспечить своему бизнесу полноценную защиту от внешних IT-угроз, обратитесь в ZSC. Мы предложим решение, которое обеспечит вам спокойствие и безопасность.

Все подробности безопасности, которую можете получить, читайте статью «Безопасный доступ в сеть».

Как правильно использовать прокси для безопасности?

Использование различных цифровых посредников может значительно повысить уровень защиты вашей сети и данных. Они действуют как дополнительный слой между пользователем и внешними ресурсами, помогая скрыть истинный адрес устройства и фильтруя нежелательные запросы. Это снижает риск вторжений и кражи информации.

Для достижения максимальной безопасности важно правильно настроить эти системы. Рекомендуется использовать только проверенные решения и соблюдать правила конфиденциальности. Регулярное обновление и настройка помогут избежать уязвимостей и обеспечить оптимальную защиту от потенциальных угроз.

Правильный выбор и управление такими технологиями позволяют создать надежный барьер, обеспечивающий безопасность данных и непрерывность работы в сети.

Вопрос-ответ

Что такое DDoS-прокси и зачем он нужен?

DDoS-прокси – это технология, которая используется для защиты серверов и сетей от атак типа «Distributed Denial of Service» (DDoS). При DDoS-атаках злоумышленники посылают огромные объемы трафика на целевой сервер, чтобы его перегрузить и сделать недоступным для законных пользователей. Прокси служит промежуточным слоем, который перенаправляет трафик, чтобы минимизировать нагрузку на основной сервер и фильтровать вредоносный трафик, позволяя пропускать только легитимные запросы.

Как работает DDoS-прокси?

Когда трафик поступает на сервер, настроенный с DDoS-прокси, прокси выполняет ряд действий для обеспечения безопасности. Сначала он анализирует входящие данные, чтобы определить, какие запросы легитимны, а какие могут быть частью DDoS-атаки. Затем прокси может использовать различные методы, такие как ограничение скорости или блокировка подозрительных IP-адресов, чтобы остановить нежелательный трафик. В результате основной сервер получает только чистый, фильтрованный трафик, что позволяет ему продолжать функционировать нормально даже в условиях атаки.

Какие преимущества предоставляет использование DDoS-прокси?

Использование DDoS-прокси имеет несколько ключевых преимуществ. Во-первых, это повышенная устойчивость к атакам: серверы могут продолжать работу даже под сильным DDoS-нагрузкой. Во-вторых, это снижение нагрузки на основной сервер, так как значительная часть трафика фильтруется и обрабатывается прокси. В-третьих, DDoS-прокси может быть настроен на анализ и адаптацию к новым типам атак, что обеспечивает долгосрочную защиту и стабильность системы.

Каковы ограничения и недостатки использования DDoS-прокси?

Несмотря на свои преимущества, DDoS-прокси также имеет некоторые ограничения. Во-первых, он может увеличивать задержки в сети, так как трафик проходит через дополнительный уровень обработки. Во-вторых, эффективная работа прокси требует грамотной настройки и мониторинга, что может потребовать дополнительных ресурсов и технической экспертизы. Кроме того, если злоумышленники найдут уязвимости в настройках прокси, это может снизить эффективность защиты.

Какие типы DDoS-прокси существуют и как выбрать подходящий?

Существует несколько типов DDoS-прокси, каждый из которых подходит для разных сценариев использования. Например, сетевые прокси обычно размещаются между интернетом и внутренней сетью и могут обрабатывать большой объем трафика. Облачные прокси предоставляются как услуга и не требуют установки оборудования, что делает их удобными для многих организаций. Чтобы выбрать подходящий тип прокси, необходимо оценить размер и характер трафика, которым нужно управлять, а также технические возможности и бюджет компании.

Читайте также:

- Защита WiFi-сети от DDoS-атак

- Защита от DDoS-атак на Ubuntu с помощью эффективных методов

- Эффективные средства защиты от DDoS атак

- Эффективные методы защиты от DOS и DDoS атак

- Как защитить Windows от DDoS атак

- Эффективные методы защиты от DDoS атак на IP-адреса

- Как защититься от DDoS-атаки по IP-адресу

- Эффективная защита от DDoS атак с помощью Firewall

- Как защитить сервер от DDoS атак