Как защититься от DDoS-атаки по IP-адресу

Содержание:

- Определение и суть DDoS-атак по IP

- Методы реализации атак распределенного отказа в обслуживании

- Признаки и симптомы DDoS-атак на IP-адрес

- Полноценная система IT-безопасности от компании ZSC

- Риски и последствия при DDoS-атаках

- Способы обнаружения DDoS-атак по IP

- Технологические решения для защиты от DDoS

- Инструменты для предотвращения DDoS-атак

- Практические советы по снижению уязвимостей

- Вопрос-ответ

Кибербезопасность– это неотъемлемая часть инфраструктуры любой организации, работающей в интернете. Атаки, нацеленные на прекращение работы систем, могут иметь как простые, так и сложные формы, в зависимости от количества источников трафика и их мощности. Понимание основ работы этих методов и их последствий является важным шагом в разработке эффективной стратегии защиты.

Для обеспечения безопасности необходимо вовремя обнаруживать подозрительную активность, а также принимать меры по снижению риска воздействия вредоносного трафика. Оставаясь на шаг впереди злоумышленников, организации могут минимизировать потенциальные угрозы и защитить свои цифровые активы. Важность быстрого реагирования и внедрения передовых технологий неоспорима в эпоху все более изощренных сетевых угроз.

Определение и суть DDoS-атак по IP

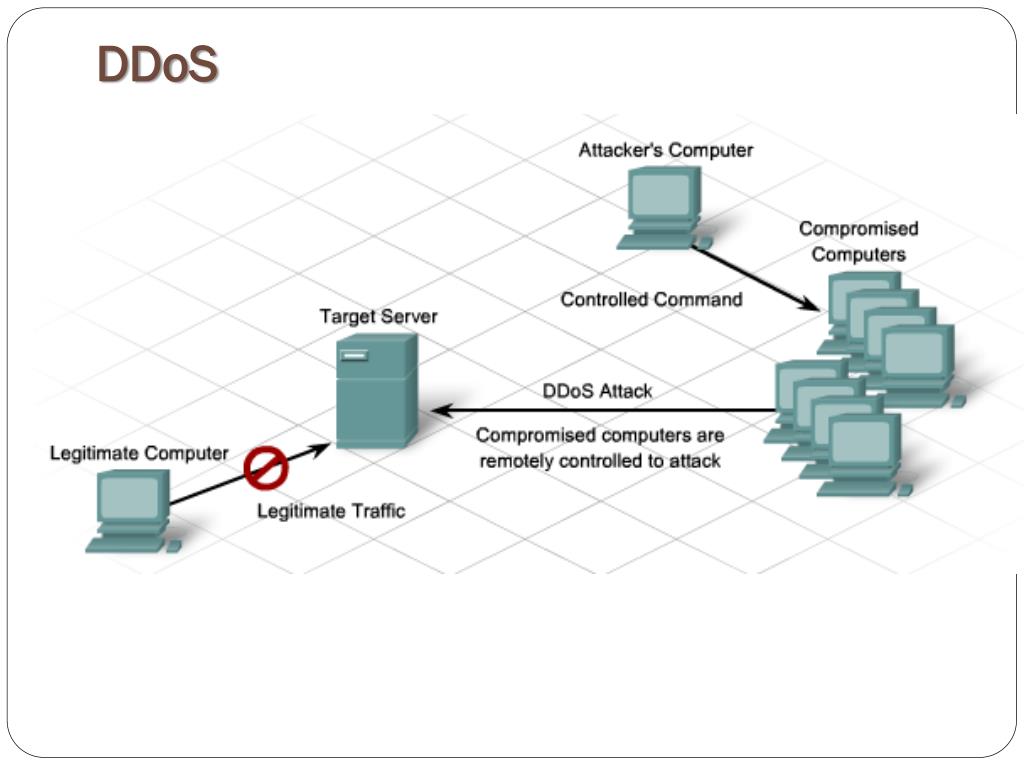

Подобные злонамеренные действия направлены на то, чтобы затруднить или полностью остановить доступ к определенному IP-адресу. Суть этой схемы заключается в большом количестве запросов к цели, которые инициируются одновременно из различных источников. Такие потоки запросов вызывают перегрузку и блокировку легитимного трафика.

Главной задачей злоумышленников является создание ситуации, при которой ресурс становится недоступным для конечных пользователей. Эффективность и разрушительность таких действий зависит от множества факторов, включая мощность направленного потока и защищенность инфраструктуры цели. Именно поэтому понимание механизмов и угроз, связанных с такими нападениями, является критически важным для обеспечения безопасности в цифровом пространстве.

Методы реализации атак распределенного отказа в обслуживании

Метод | Описание |

Сетевые пакеты | Использование большого объема поддельных запросов для перегрузки целевого устройства или сети, что приводит к временному отказу в обслуживании легитимных пользователей. |

Протокольные уязвимости | Эксплуатация слабых мест в сетевых протоколах для генерации аномально большого количества запросов к системе или сервису. |

Сервисы и приложения | Осуществление запросов к конкретным сервисам или приложениям, что приводит к исчерпанию их ресурсов и, как следствие, к сбоям в работе. |

Преимущественный доступ | Привлечение ботнетов и других автоматизированных инструментов для создания огромного потока запросов с разных IP-адресов. |

Координированная деятельность | Организация множества устройств, действующих согласованно, для формирования концентрированной нагрузки на конкретную цель. |

Признаки и симптомы DDoS-атак на IP-адрес

Обнаружение того, что ваш IP-адрес подвергся масштабному воздействию, может быть непростой задачей. Существует множество симптомов, которые указывают на возможное наличие проблем с сетевым трафиком, которые могут влиять на производительность и стабильность системы. Различные признаки помогут идентифицировать аномальную активность, и своевременное обнаружение поможет принять необходимые меры для защиты.

- Замедление соединения: устройства могут работать медленнее, страницы в браузере загружаются с задержками, что указывает на перегрузку сетевого канала.

- Недоступность веб-ресурсов: периодические или полные сбои в доступе к сайтам или сервисам по определённому IP-адресу.

- Всплеск трафика: значительное увеличение входящего и исходящего сетевого трафика без видимой причины.

- Периодическая потеря соединения: устройства в сети могут терять связь с интернетом или друг с другом.

- Системные сбои: сервера и устройства не справляются с потоком запросов, что может приводить к их перезагрузке или выключению.

Если наблюдаются описанные выше симптомы, важно незамедлительно предпринять меры для анализа и нейтрализации проблемы. Своевременное обнаружение и реакция помогут избежать серьёзных последствий для вашей сети и ее работоспособности.

Полноценная система IT-безопасности от компании ZSC

Современные бизнесы сталкиваются с целым спектром киберугроз: DDoS-атаки, мошенничество, взломы и блокировка корпоративной информации. Финансовые потери от таких атак могут достигать миллионов рублей. Мы в компании ZSC предлагаем решение — комплексную систему IT-безопасности, которая обеспечивает высочайший уровень защиты.

Наш подход основывается на ключевом принципе:

- Предотвращение несанкционированного доступа: мы блокируем любые попытки проникновения из внешней сети в корпоративную для неавторизованных данных и пользователей.

В состав IT-решений, которые мы предлагаем, входят:

- Запрет на подключение снаружи для пользователей, не использующих защищённые VPN-каналы.

- Полный аудит всех существующих правил доступа для устранения уязвимостей.

- Тонкая настройка Firewall для надёжной защиты и управления сетевым трафиком.

- Умная балансировка интернет-каналов для стабильной работы сети.

- Автоматические обновления сетевого оборудования и чёткое разграничение прав доступа.

Если вы хотите обеспечить полную безопасность вашего бизнеса от внешних IT-угроз, обратитесь в нашу компанию. Мы подберем для вас оптимальное решение.

Все подробности безопасности, которую можете получить, читайте статью«Безопасный доступ в сеть».

Риски и последствия при DDoS-атаках

Действия, нацеленные на перегрузку сетевых ресурсов, могут привести к серьезным последствиям для организаций и их пользователей. Множество угроз может возникнуть как для бизнеса, так и для репутации компании, а также для доверия пользователей к сервисам, которые они используют.

Риски | Последствия |

Невозможность доступа к сервисам | Пользователи не могут использовать критически важные приложения, что может привести к потере доходов и клиентов. |

Финансовые убытки | Издержки, связанные с восстановлением нормальной работы систем, а также потеря доверия со стороны партнеров и клиентов. |

Повреждение репутации | Неспособность обеспечить надежность и доступность услуг может навсегда подорвать имидж компании. |

Уязвимость для других видов угроз | Подобные инциденты могут быть использованы злоумышленниками для внедрения в систему и получения несанкционированного доступа к конфиденциальной информации. |

Способы обнаружения DDoS-атак по IP

В современных условиях непрерывного увеличения киберугроз крайне важно своевременно выявлять необычные сетевые активности, исходящие от конкретных адресов. Такая бдительность позволяет эффективно реагировать на потенциальные опасности и предотвращать нежелательные последствия.

Анализ сетевого трафика – один из главных методов обнаружения. С помощью современных инструментов можно отслеживать аномальные изменения в потоке данных, например, неожиданный рост количества запросов или одновременное обращение множества устройств. Это помогает выявлять подозрительные IP-адреса и оперативно реагировать на потенциальные угрозы.

Логирование и мониторинг также играют важную роль в обнаружении вредоносных действий. Регулярная проверка логов серверов и брандмауэров позволяет быстро обнаруживать и блокировать источники подозрительных обращений. Благодаря этому можно своевременно выявлять IP, от которых исходит потенциальная угроза.

Использование специальных систем для анализа трафика и управления сетевой безопасностью является еще одним важным методом. Такие системы автоматически отслеживают и анализируют сетевые события, позволяя быстро обнаруживать и реагировать на признаки аномальной активности. Это существенно сокращает время реакции и помогает предотвратить распространение угрозы.

Подводя итог, важно постоянно совершенствовать методы мониторинга и анализа, чтобы быть на шаг впереди киберпреступников. Объединение различных подходов и современных технологий позволяет эффективно противодействовать нежелательным вмешательствам и защищать сеть от угроз.

Технологические решения для защиты от DDoS

Современные технологии предлагают множество путей для предотвращения угроз, направленных на нарушение нормальной работы сетей. Их цель – защитить цифровые активы и обеспечить бесперебойный доступ пользователей к своим ресурсам. Ниже рассмотрим ключевые подходы и инструменты для противодействия этому виду злоупотреблений.

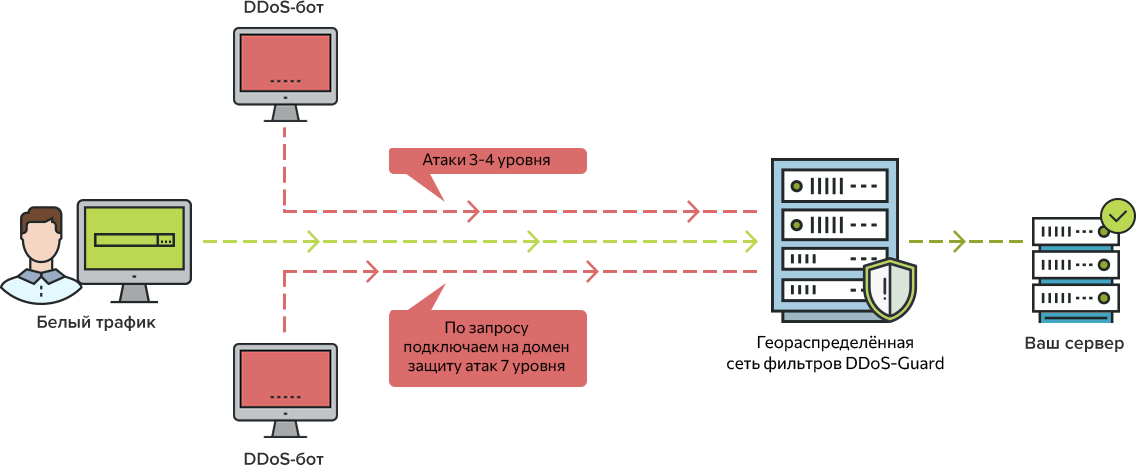

Одним из наиболее эффективных методов является использование фильтрации трафика. Системы этого типа способны анализировать потоки данных и отсеивать нежелательные или подозрительные запросы. Уровень сложности фильтрации варьируется от простого отсечения по IP-адресу до применения продвинутых алгоритмов машинного обучения для выявления аномалий.

Еще одним распространенным подходом является распределение нагрузки на серверы с помощью CDN-сетей (Content Delivery Network). Этот метод позволяет перенаправить значительную часть запросов на различные точки доступа, снижая нагрузку на основной сервер и улучшая скорость обработки легитимных запросов. Размещение контента на различных серверах по всему миру также способствует более равномерному распределению нагрузки и повышает общую устойчивость системы.

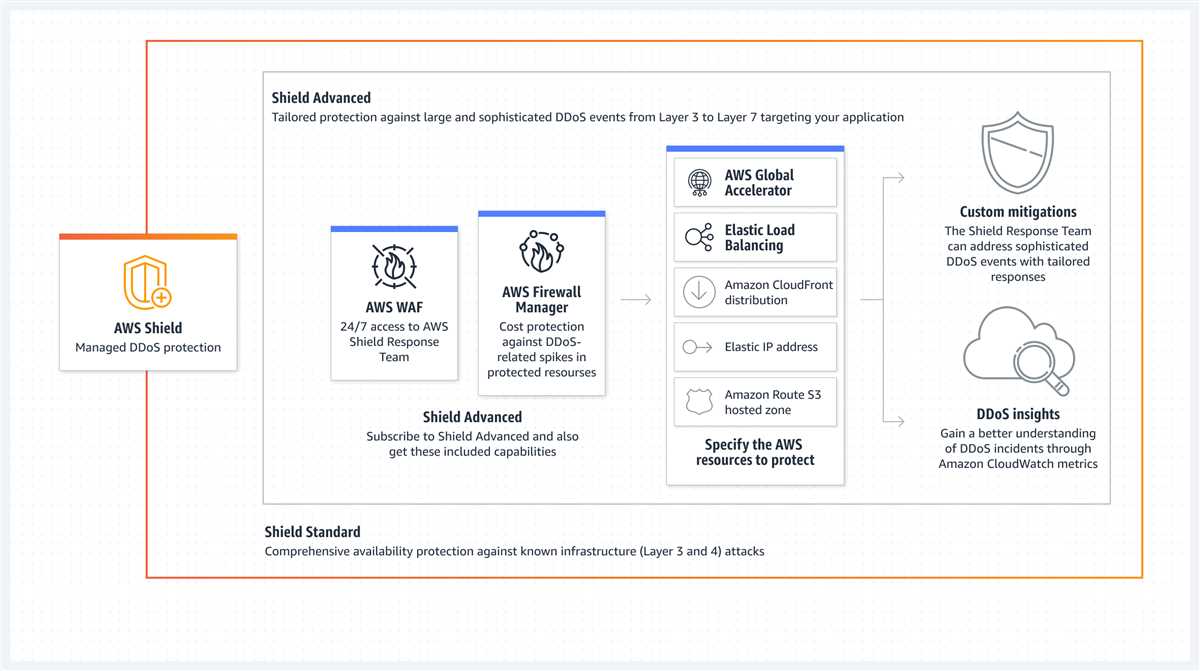

Необходимо отметить, что интеграция облачных решений обеспечивает дополнительный уровень защиты. Облачные провайдеры, используя ресурсы своих масштабируемых инфраструктур, могут гибко и быстро реагировать на изменяющиеся угрозы, предоставляя своим клиентам широкие возможности для масштабирования и защиты.

Также важным элементом является регулярный мониторинг и анализ трафика. Это позволяет своевременно выявлять подозрительную активность и применять меры для ее нейтрализации. Использование современных систем обнаружения аномалий в совокупности с логированием и аналитикой предоставляет ценные данные, необходимые для формирования стратегий защиты.

Инструменты для предотвращения DDoS-атак

В современном мире киберугрозы становятся все более изощренными, поэтому необходимо применять различные средства защиты для предотвращения перегрузки систем. Эффективная защита обеспечивает стабильность работы ресурсов и снижает риски, связанные с масштабными перегрузками.

Один из наиболее распространенных способов обеспечения безопасности – использование облачных сервисов фильтрации трафика. Эти сервисы анализируют данные, поступающие на сервер, и автоматически блокируют подозрительные запросы, пропуская только легитимный трафик.

Кроме того, важную роль играет балансировка нагрузки. Она равномерно распределяет входящие запросы между несколькими серверами, предотвращая перегрузку одного узла сети. При этом суммарная нагрузка на каждый сервер уменьшается, что способствует бесперебойной работе сервиса.

Не менее значимы решения, основанные на использовании файрволов. Файрволы блокируют доступ к ресурсам по заданным правилам, ограничивая количество подключений с одного источника. Это позволяет обнаруживать и блокировать нежелательные попытки подключения на ранней стадии.

Комбинируя разные подходы, можно создать надежную защиту от угроз, сохраняя доступность ресурсов для законных пользователей.

Практические советы по снижению уязвимостей

Защита от цифровых угроз требует комплексного подхода, который включает в себя не только профилактические меры, но и регулярное обновление систем. Устранение уязвимостей помогает минимизировать риски, связанные с возможными нарушениями работы и потерь данных. Следование проверенным методам и рекомендациям значительно повышает устойчивость систем к внешним воздействиям.

Обновляйте программное обеспечение. Регулярные обновления операционных систем и приложений помогают устранить известные уязвимости и добавить новые функции безопасности. Поддерживайте актуальность всех компонентов вашей инфраструктуры.

Используйте современные средства защиты. Антивирусные программы и фаерволы могут обнаруживать и блокировать подозрительную активность, предотвращая потенциальные нарушения работы системы. Настройте их для работы в автоматическом режиме и регулярно проверяйте их конфигурацию.

Управляйте доступом. Контролируйте, кто и каким образом имеет доступ к вашим системам. Установите сложные пароли и используйте многофакторную аутентификацию для повышения уровня безопасности.

Анализируйте и мониторьте трафик. Постоянный мониторинг сетевой активности позволяет своевременно выявлять аномалии и подозрительное поведение. Используйте системы анализа трафика для обнаружения и предотвращения возможных угроз.

Проводите регулярные тесты на уязвимости. Периодические проверки и сканирование системы на наличие уязвимостей помогут выявить слабые места и принять меры по их устранению до того, как они будут использованы злоумышленниками.

Создавайте резервные копии. Регулярное создание резервных копий данных позволяет быстро восстановиться после возможных нарушений и потерь. Убедитесь, что резервные копии хранятся в безопасном месте и проверяйте их на работоспособность.

Следование этим рекомендациям поможет значительно повысить уровень безопасности ваших систем и уменьшить риск успешных вмешательств со стороны.

Вопрос-ответ

Что такое DDoS-атака по IP-адресу и как она работает?

DDoS-атака (Distributed Denial of Service) по IP-адресу – это попытка перегрузить целевой сервер, сеть или сервис, используя распределённые ресурсы. В такой атаке злоумышленники используют множество компьютеров или устройств, которые одновременно отправляют запросы на целевой IP-адрес, создавая таким образом чрезмерную нагрузку. Эти устройства могут быть заражены вредоносным ПО и управляться централизованно через ботнет. Основная цель атаки – сделать ресурс недоступным для обычных пользователей, что может привести к остановке работы сайта или сервиса.

Как можно защититься от DDoS-атаки по IP-адресу?

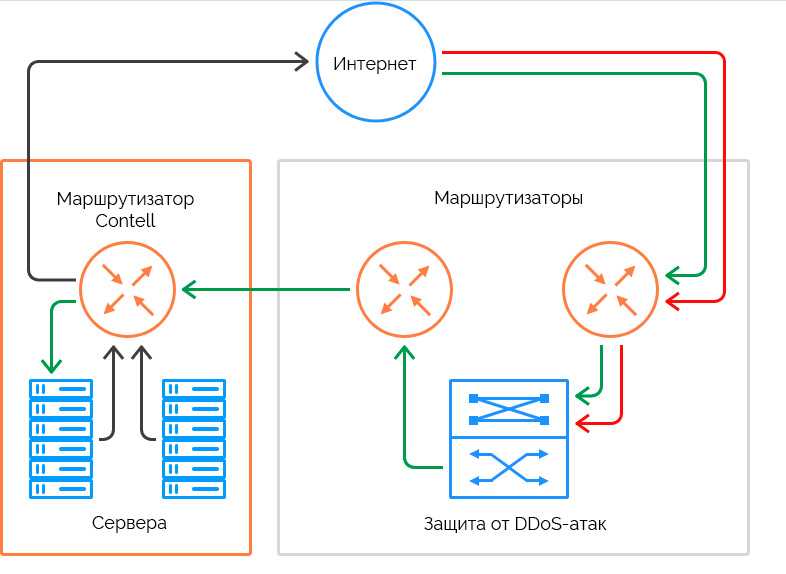

Для защиты от DDoS-атак по IP-адресу рекомендуется использовать несколько подходов. Фильтрация трафика: использование специальных систем защиты, таких как Web Application Firewalls (WAF) и систем предотвращения вторжений (IPS), которые могут фильтровать вредоносный трафик. Сетевые фильтры и нагрузки: настройка маршрутизаторов и фаерволов для блокировки нежелательного трафика и распределение нагрузки через балансировщики. Масштабирование инфраструктуры: увеличение пропускной способности сети и использование облачных решений, которые могут справляться с большим объемом запросов. Облачные сервисы защиты: применение услуг, предлагающих защиту от DDoS-атак, таких как Cloudflare или AWS Shield, которые могут обнаруживать и смягчать атаки на уровне облака. Регулярное обновление систем безопасности и мониторинг сети также важны для своевременного реагирования на угрозы.

Как узнать, что сервер или сайт стал жертвой DDoS-атаки по IP?

Признаки того, что сервер или сайт подвергся DDoS-атаке. Замедление работы сайта: заметное снижение скорости загрузки страниц или полный отказ в доступе. Необычное увеличение трафика: резкий рост количества запросов или сетевого трафика, который превышает обычные показатели. Проблемы с доступом: частые перебои в работе сервиса или его полное недоступность для пользователей. Сообщения от провайдера: провайдер хостинга или интернет-провайдер может уведомить о подозрительной активности или атаках. Для подтверждения атаки можно использовать инструменты мониторинга трафика и анализа, которые помогут выявить аномалии в сетевом трафике и поведении сайта.

Какие последствия могут быть от DDoS-атаки по IP для бизнеса?

Последствия DDoS-атаки по IP для бизнеса могут быть значительными. Финансовые потери: в результате атаки бизнес может понести убытки из-за простоя сайтов или сервисов, что снижает доходы и влияет на репутацию. Утрата клиентов: неправильное функционирование сайта может привести к потере клиентов, которые не смогут получить доступ к услугам или сделать покупки. Дополнительные затраты: расходы на защиту, восстановление работы после атаки и улучшение инфраструктуры могут быть значительными. Ущерб репутации: долгосрочное воздействие на имидж компании, если клиенты заметят, что сайт часто недоступен или нестабилен. Регулярное планирование мер по защите от таких атак и наличие плана реагирования могут помочь минимизировать эти риски и последствия.

Читайте также:

- Защита WiFi-сети от DDoS-атак

- Защита от DDoS-атак на Ubuntu с помощью эффективных методов

- Эффективная защита от DDoS-атак с помощью прокси

- Эффективные средства защиты от DDoS атак

- Эффективные методы защиты от DOS и DDoS атак

- Как защитить Windows от DDoS атак

- Эффективные методы защиты от DDoS атак на IP-адреса

- Эффективная защита от DDoS атак с помощью Firewall

- Как защитить сервер от DDoS атак