Угрозы для сетевого оборудования и методы защиты

Содержание:

- Уязвимости маршрутизаторов и коммутаторов

- Методы защиты сетевой инфраструктуры

- Обнаружение и предотвращение вторжений в сеть

- Использование брандмауэров для безопасности устройств

- Риски эксплуатации устаревших сетевых протоколов

- Безопасность беспроводных сетевых соединений

- Вопрос-ответ

Главная цель злоумышленников – проникнуть в системы, чтобы получить контроль над процессами или данными. В этом контексте важна защита всех узлов, через которые передается информация. Успех злоумышленников напрямую зависит от уязвимостей, которые они находят и используют для своих целей.

Борьба с угрозами требует постоянного мониторинга и внедрения новых решений, чтобы минимизировать риски и обеспечить бесперебойное функционирование цифровых систем.

Уязвимости маршрутизаторов и коммутаторов

Маршрутизаторы и коммутаторы играют ключевую роль в управлении потоками данных, и от их безопасности зависит устойчивость всей системы. Однако эти устройства подвержены ряду проблем, связанных с их конфигурацией и защитой.

Основные причины уязвимостей:

- Ошибки в настройках, позволяющие неавторизованным лицам получить доступ к важным данным.

- Устаревшие версии программного обеспечения, содержащие известные проблемы безопасности.

- Недостаточная защита административных интерфейсов.

- Применение стандартных учетных записей и паролей, которые легко угадать.

Снижение рисков уязвимости маршрутизаторов и коммутаторов является важной задачей для защиты сетевой инфраструктуры. Вот несколько методов, которые помогут минимизировать риски:

- Обновление и патчинг прошивки:

- Регулярные обновления прошивки: Производители регулярно выпускают обновления для маршрутизаторов и коммутаторов, которые устраняют обнаруженные уязвимости. Установление регулярного процесса проверки и обновления ПО оборудования значительно снижает риски.

- Использование последних версий прошивки: Обновление до последней стабильной версии помогает закрыть ранее выявленные уязвимости и повысить общую безопасность.

- Ограничение доступа к устройству:

- Ограничение удаленного доступа: Отключение неиспользуемых протоколов удаленного доступа, таких как Telnet, и замена их на более безопасные протоколы, например, SSH. При необходимости удаленного доступа используйте только зашифрованные соединения.

- Ограничение физического доступа: Обеспечьте физическую защиту маршрутизаторов и коммутаторов, чтобы избежать несанкционированного доступа к устройствам.

- Использование ACL (Access Control Lists): Настройте списки управления доступом для ограничения IP-адресов, которым разрешен доступ к администрированию оборудования.

- Усиление аутентификации:

- Сильные пароли: Используйте сложные, длинные и уникальные пароли для доступа к интерфейсам управления маршрутизаторами и коммутаторами. Избегайте использования стандартных паролей.

- Двухфакторная аутентификация (2FA): внедрите двухфакторную аутентификацию для администраторов, чтобы добавить дополнительный уровень защиты.

- Ограничение количества попыток авторизации: Настройте систему таким образом, чтобы после определенного количества неудачных попыток входа доступ блокировался временно или до вмешательства администратора.

- Сегментация сети

- Создание VLAN (виртуальных локальных сетей): разделите сеть на сегменты для уменьшения риска распространения атаки. Это также помогает ограничить влияние уязвимостей на другие части сети.

- Использование DMZ (демилитаризованной зоны): разместите маршрутизаторы и коммутаторы, работающие с внешними сетями, в отдельной зоне DMZ для повышения уровня безопасности.

- Шифрование трафика

- Использование VPN для удаленного доступа: для удаленного управления маршрутизаторами и коммутаторами применяйте защищенные виртуальные частные сети (VPN), чтобы зашифровать данные и предотвратить перехват информации.

- Шифрование конфигурационных файлов: Обеспечьте защиту конфигурационных файлов путем их шифрования, особенно при их хранении и передаче по сети.

- Мониторинг и журналирование

- Настройка журналирования событий: включите логирование всех событий, связанных с попытками доступа, изменением конфигурации и ошибками системы. Это поможет вовремя выявить подозрительную активность.

- Мониторинг сетевой активности: Используйте системы мониторинга (например, SNMP, Syslog) для отслеживания аномалий и перегрузок сети, что может быть признаками атаки или уязвимости.

Методы защиты сетевой инфраструктуры

- Фильтрация данных. Внедрение систем контроля за передачей информации помогает ограничить доступ только для авторизованных пользователей и предотвратить утечку конфиденциальных сведений.

- Использование шифрования. Шифрование трафика позволяет защитить данные от перехвата в процессе их передачи, что значительно уменьшает вероятность компрометации.

- Обновление программного обеспечения. Регулярная установка последних версий программных продуктов устраняет уязвимости и повышает устойчивость систем к внешним угрозам.

- Мониторинг активности. Внедрение систем наблюдения за действиями внутри инфраструктуры позволяет своевременно выявлять подозрительные действия и пред

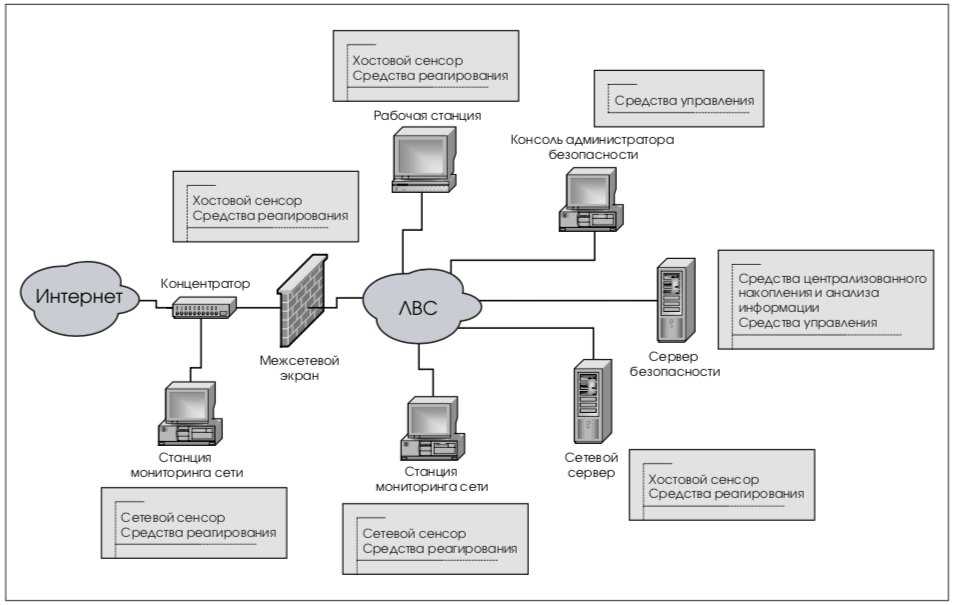

Обнаружение и предотвращение вторжений в сеть

Современные решения включают в себя системы мониторинга, которые автоматически фиксируют любые изменения в трафике и оповещают о возможных угрозах. Это позволяет мгновенно реагировать на любые отклонения от нормы и предпринимать необходимые меры для защиты данных.

Эффективность таких решений во многом зависит от интеграции с другими инструментами безопасности и их способности адаптироваться к новым видам угроз. Это позволяет не только своевременно выявлять подозрительные действия, но и предотвращать их до того, как они нанесут вред.

Использование брандмауэров для безопасности устройств

Для обеспечения надёжной защиты цифровых систем применяется множество решений, одно из которых – брандмауэр. Это программное или аппаратное средство позволяет контролировать входящие и исходящие данные, фильтруя потенциально опасные потоки и создавая барьеры для нежелательных действий. Основная задача брандмауэра – разделять безопасные ресурсы и потенциальные угрозы, обеспечивая тем самым стабильную работу устройств.

Основные функции брандмауэров включают в себя:

Риски эксплуатации устаревших сетевых протоколов

Использование технологий, которые давно утратили актуальность, может привести к нежелательным последствиям. Протоколы передачи данных, разработанные много лет назад, имеют уязвимости, что ставит под угрозу безопасность современных систем.

Основные проблемы, возникающие при применении устаревших решений:

- Недостаточная защита данных во время передачи.

- Ограниченные возможности для применения современных методов шифрования и контроля доступа.

- Уязвимость к новым видам угроз из-за отсутствия обновлений.

- Несовместимость с новыми стандартами и требованиями.

Применение устаревших технологий требует повышенного внимания к обновлению и поддержанию инфраструктуры для минимизации рисков.

Безопасность беспроводных сетевых соединений

В современном мире беспроводные соединения играют важную роль в обеспечении доступа к информации и цифровым услугам. Однако, с ростом числа пользователей и устройств возникает необходимость защищать данные, передаваемые по таким каналам. Соблюдение правил безопасности позволяет минимизировать риски и сохранить конфиденциальность информации.

Безопасность беспроводных сетевых соединений играет ключевую роль в защите корпоративных и домашних сетей от несанкционированного доступа и атак. Беспроводные сети (Wi-Fi) подвержены множеству угроз, поскольку их сигналы распространяются через воздух и могут быть перехвачены злоумышленниками на значительном расстоянии. Рассмотрим основные аспекты и методы обеспечения безопасности беспроводных сетей:

- Шифрование данных

- Аутентификация пользователей

- Скрытие SSID (Service Set Identifier)

- Фильтрация по MAC-адресам

- Ограничение доступа

- Защита от атак

- Обновление прошивки и оборудования

- Сильные пароли для доступа к устройствам

- Мониторинг сети

- Изоляция клиентов (Client Isolation)

Вопрос-ответ

Какие виды атак на сетевое оборудование существуют?

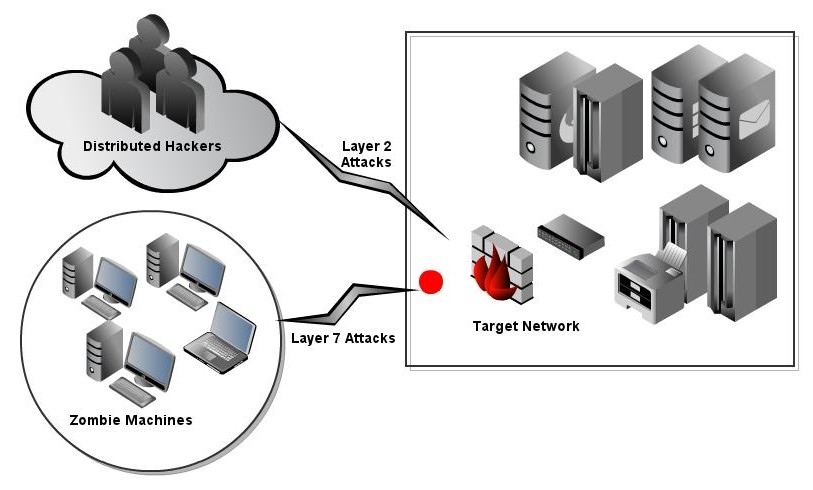

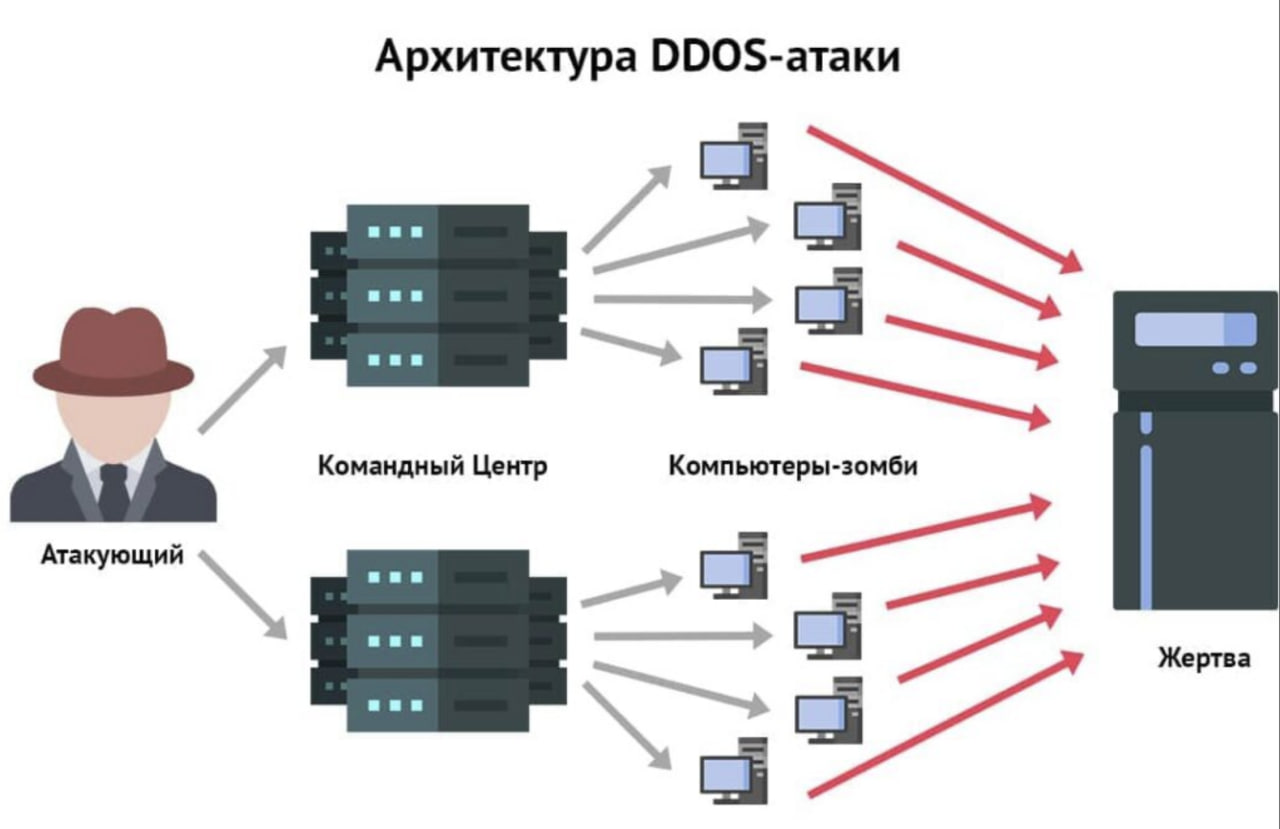

Сетевые атаки на оборудование могут быть разнообразными и включают в себя DDoS-атаки, перехват данных, внедрение вредоносного кода, подмену маршрутов и другие способы вмешательства в работу сети. Цель этих атак – получить контроль над устройствами или нарушить их нормальное функционирование.

Какие типы атак чаще всего нацелены на сетевое оборудование?

Существует несколько распространённых типов атак на сетевое оборудование. К ним относятся DDoS-атаки, направленные на перегрузку устройств и прекращение их нормальной работы; атаки через подмену ARP (ARP spoofing), позволяющие злоумышленникам перехватывать сетевой трафик; атаки на уязвимости программного обеспечения, где эксплуатируются недостатки в прошивке или конфигурации устройства. Также распространены атаки, использующие фишинг для получения доступа к сетевым учетным записям администраторов, что может привести к компрометации оборудования.

Как можно защитить сетевое оборудование от атак?

Защита сетевого оборудования начинается с применения правильной конфигурации и регулярного обновления прошивок. Важно использовать брандмауэры и системы обнаружения вторжений, которые могут выявлять подозрительную активность. Также рекомендуется ограничить доступ к устройствам только для авторизованных пользователей и использовать сильные пароли. Кроме того, сегментация сети помогает минимизировать последствия успешных атак, изолируя критически важные ресурсы от менее защищенных сегментов.

Что делать, если сетевое оборудование было атаковано?

Если ваше сетевое оборудование стало объектом атаки, первым шагом является отключение устройства от сети, чтобы предотвратить дальнейшие повреждения и утечку данных. Затем следует провести анализ инцидента, чтобы определить вектор атаки и степень ущерба. На этом этапе важно также уведомить всех заинтересованных сторон и, возможно, правоохранительные органы. После анализа рекомендуется обновить прошивки и изменить пароли, а также усилить защитные меры, чтобы избежать повторения ситуации в будущем.

Каковы признаки того, что сетевое оборудование может быть под атакой?

Признаки атаки на сетевое оборудование могут варьироваться, но среди них стоит отметить: резкое замедление работы сети, несанкционированные изменения в конфигурации устройств, отключение сервисов или потерю доступа к ним, а также необычную активность в логах систем безопасности. Если пользователи начинают сообщать о проблемах с доступом к интернету или к локальным ресурсам, это также может указывать на возможные атаки.

Какова роль обучения сотрудников в защите сетевого оборудования?

Обучение сотрудников играет критически важную роль в защите сетевого оборудования. Люди являются самым слабым звеном в системе безопасности, поэтому важно, чтобы все пользователи были осведомлены о рисках и методах защиты. Обучение должно включать распознавание фишинг-атак, правильное использование паролей, а также основы безопасности при работе с сетевым оборудованием. Периодические тренинги и симуляции атак могут помочь укрепить навыки сотрудников и повысить общую защищённость сети.

Читайте также:

- Что делать, если сервис временно недоступен, и как быстро решить проблему

- Как выбрать сетевое оборудование для вашего бизнеса

- Настройка активного сетевого оборудования для оптимизации сети

- Правила эффективного обслуживания сетевого оборудования

- Основные уязвимости сетевого оборудования и методы их устранения

- Отключение сетевого оборудования: что это значит и как это исправить

- Сетевые проблемы безопасности оборудования и возможные угрозы

- Резервирование сетевого оборудования для повышения надежности и отказоустойчивости

- Все о трафике Wi-Fi роутера